-

09/04/2020

-

128

-

1.618 bài viết

Tykit - Công cụ lừa đảo đánh cắp Microsoft 365, Việt Nam không nằm ngoài tầm ngắm

Trong khi Microsoft 365 ngày càng trở thành nền tảng làm việc chủ lực của doanh nghiệp toàn cầu, các tài khoản công ty cũng trở thành mục tiêu béo bở cho tội phạm mạng. Lợi dụng xu hướng này, một bộ công cụ lừa đảo mang tên Tykit đã âm thầm xuất hiện với khả năng giả mạo đăng nhập Microsoft 365 cực kỳ tinh vi. Nguy hiểm hơn, Tykit hoạt động theo mô hình Phishing-as-a-Service, cho phép bất kỳ kẻ tấn công nào cũng có thể “thuê” và triển khai để đánh cắp tài khoản, vượt qua cả xác thực đa yếu tố (MFA).

Theo các chuyên gia, Tykit bắt đầu lộ diện trên các hệ thống sandbox từ tháng 5/2025. Tuy nhiên, đến tháng 9 và 10, hoạt động của nó bùng nổ mạnh mẽ, gắn liền với làn sóng tấn công bằng file SVG (ảnh vector) chứa mã độc - một phương thức được xem là khó phát hiện hơn các định dạng file truyền thống như HTML hay PDF.

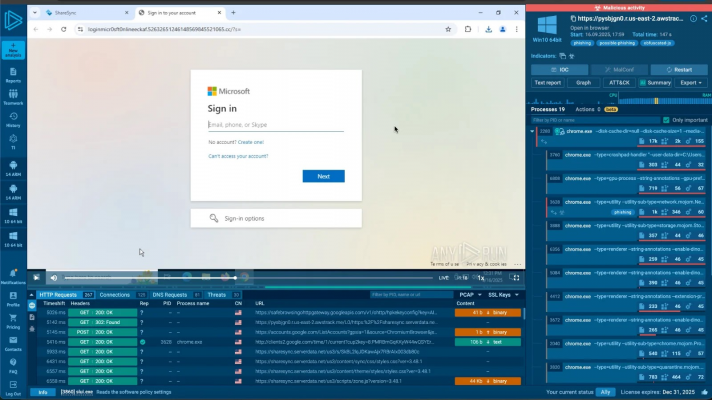

Tykit được phát hiện có khả năng giả lập hoàn hảo giao diện đăng nhập Microsoft 365 để lấy cắp thông tin đăng nhập của nhân viên doanh nghiệp. Điểm đặc biệt là bộ công cụ này được xây dựng như một sản phẩm hoàn chỉnh, có hạ tầng riêng cho cả tấn công lẫn điều khiển, cho thấy phía sau là nhóm tội phạm mạng có tổ chức.

Điểm vượt trội của Tykit nằm ở ba yếu tố: Hình thức lôi kéo tinh vi, khả năng vượt qua kiểm soát bảo mật và mô hình hoạt động đa tầng.

Theo phân tích, Tykit đã lan đến nhiều lĩnh vực quan trọng:

Một khi tài khoản Microsoft 365 bị chiếm quyền, kẻ tấn công có thể:

Theo các chuyên gia, Tykit bắt đầu lộ diện trên các hệ thống sandbox từ tháng 5/2025. Tuy nhiên, đến tháng 9 và 10, hoạt động của nó bùng nổ mạnh mẽ, gắn liền với làn sóng tấn công bằng file SVG (ảnh vector) chứa mã độc - một phương thức được xem là khó phát hiện hơn các định dạng file truyền thống như HTML hay PDF.

Tykit được phát hiện có khả năng giả lập hoàn hảo giao diện đăng nhập Microsoft 365 để lấy cắp thông tin đăng nhập của nhân viên doanh nghiệp. Điểm đặc biệt là bộ công cụ này được xây dựng như một sản phẩm hoàn chỉnh, có hạ tầng riêng cho cả tấn công lẫn điều khiển, cho thấy phía sau là nhóm tội phạm mạng có tổ chức.

Điểm vượt trội của Tykit nằm ở ba yếu tố: Hình thức lôi kéo tinh vi, khả năng vượt qua kiểm soát bảo mật và mô hình hoạt động đa tầng.

1. Dùng file SVG - tưởng ảnh vô hại, thực chất chứa mã JavaScript tấn công

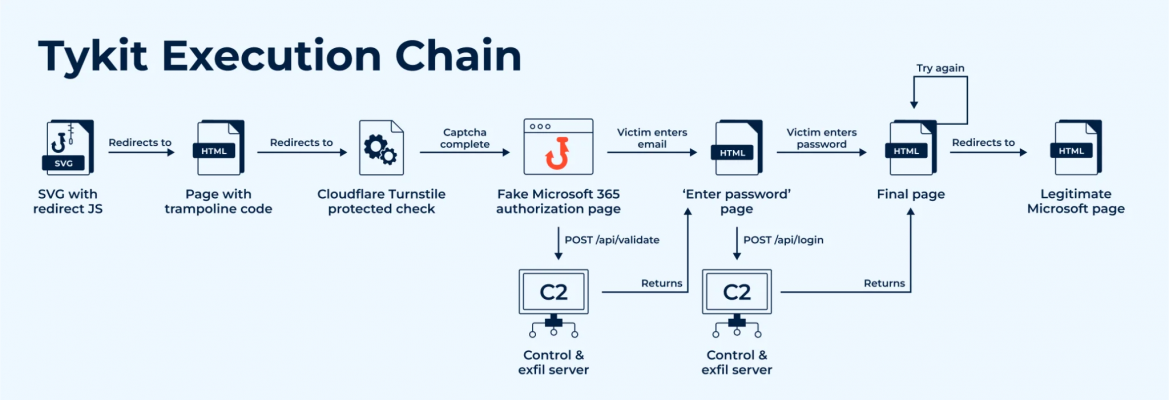

Người dùng thường xem SVG là “file hình ảnh” nhưng đây thực chất là một dạng văn bản có thể nhúng mã JavaScript. Tykit sử dụng XOR coding để giải mã mã độc khi người dùng mở file, rồi kích hoạt đoạn lệnh eval() để chuyển hướng sang trang đăng nhập giả.2. Lừa người dùng bằng CAPTCHA và xác thực giả để tăng độ tin cậy

Trước khi hiển thị trang đăng nhập giả, Tykit cho nạn nhân “vượt CAPTCHA của Cloudflare”, tạo cảm giác an toàn vì tưởng là trang thật.3. Mô hình AitM (Adversary-in-the-Middle) vượt qua cả MFA

Khi người dùng nhập email, mật khẩu và thực hiện xác thực đa yếu tố, Tykit chặn dữ liệu và đánh cắp luôn mã token (JWT) để chiếm tài khoản mà không cần mật khẩu hay mã xác thực lại.Theo phân tích, Tykit đã lan đến nhiều lĩnh vực quan trọng:

- Tài chính, xây dựng, bất động sản

- Công nghệ thông tin

- Viễn thông

- Giáo dục và cơ quan chính phủ

Một khi tài khoản Microsoft 365 bị chiếm quyền, kẻ tấn công có thể:

- Truy cập email, chia sẻ nội bộ, tài liệu nhạy cảm

- Lateral movement (di chuyển qua hệ thống nội bộ doanh nghiệp)

- Truy cập các ứng dụng SaaS (Teams, SharePoint, OneDrive…)

- Thực hiện tấn công BEC (Business Email Compromise)

- Đánh cắp dữ liệu dẫn tới rò rỉ thông tin, thiệt hại tài chính hoặc phạt vi phạm pháp lý

- Người dùng nhận một file SVG có nội dung giả danh kiểm tra số điện thoại hoặc thông tin xác thực.

- File giải mã mã độc bằng XOR và gọi lệnh eval().

- Nạn nhân được chuyển hướng tới trang CAPTCHA Cloudflare giả.

- Tiếp theo là trang đăng nhập Microsoft giả mạo.

- Sau khi nhập thông tin, dữ liệu được gửi về /api/login.

- Nếu lấy token thành công, Tykit trả về trang HTML “bình thường” để đánh lạc hướng.

- Nếu thất bại, kẻ tấn công hiển thị lỗi “mật khẩu sai” để dụ nạn nhân nhập lại.

Lời khuyến cáo từ các chuyên gia tới người dùng cá nhân và doanh nghiệp

Đối với doanh nghiệp:- Kiểm tra và phân tích file SVG trước khi cho phép mở.

- Kích hoạt MFA chống phishing như FIDO2 (không chỉ SMS OTP hoặc email OTP).

- Giám sát hành vi hệ thống: Phát hiện eval(), Base64 bất thường hoặc kết nối đến tên miền đáng ngờ.

- Thiết lập quy tắc SIEM phát hiện /api/login hoặc /api/validate khả nghi.

- Cảnh báo nhân viên: “Ảnh có thể không chỉ là ảnh”.

- Không mở file SVG hoặc trang web lạ “yêu cầu kiểm tra thông tin”.

- Luôn kiểm tra kỹ URL trước khi đăng nhập.

- Nếu bị yêu cầu đăng nhập lại sau MFA, hãy nghi ngờ.

- Đăng xuất và reset mật khẩu ngay nếu nghi bị lừa.

WhiteHat