DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Trình cài đặt KMSPico độc hại đánh cắp ví tiền điện tử

Hacker đang phát tán những trình cài đặt KMSPico giả mạo để lây nhiễm phần mềm độc hại cho các thiết bị Windows nhằm đánh cắp ví tiền điện tử.

Hoạt động này được phát hiện bởi các nhà nghiên cứu tại Red Canary, đồng thời đưa ra cảnh báo rằng việc sử dụng phần mềm mềm vi phạm bản quyền là rất nguy hiểm.

KMSPico là trình kích hoạt sản phẩm Microsoft Windows và Office phổ biến, mô phỏng máy chủ Windows Key Management Services (KMS) để kích hoạt giấy phép một cách trái phép.

Theo Red Canary, có rất nhiều bộ phận CNTT sử dụng KMSPico thay vì giấy phép phần mềm hợp pháp của Microsoft.

Nhà phân tích tình báo Tony Lambert của Red Canary cho biết: “Chúng tôi đã phát hiện một số bộ phận CNTT sử dụng KMSPico thay vì các giấy phép hợp pháp của Microsoft để kích hoạt hệ thống."

KMSPico thường được phân phối thông qua phần mềm vi phạm bản quyền và các trang web cung cấp công cụ bẻ khóa. Trình cài đặt KMSPico thường chứa phần mềm quảng cáo và phần mềm độc hại.

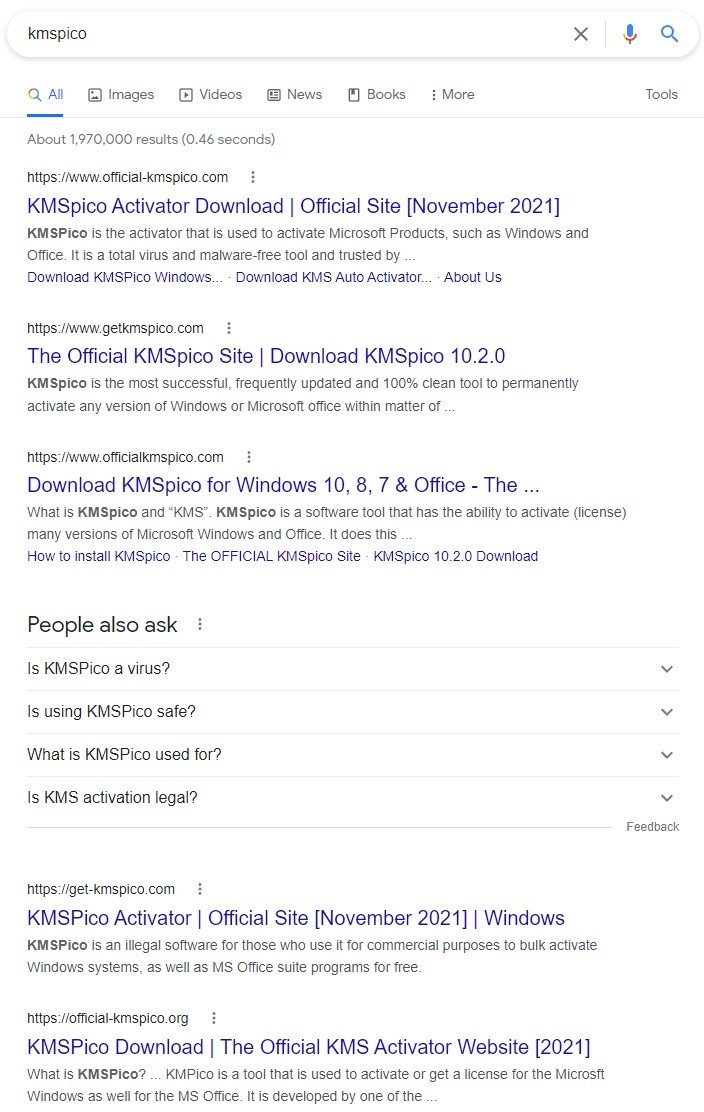

Chỉ cần tìm kiếm từ khóa KMSPico trên Google, có rất nhiều trang được tạo ra để phân phối KMSPico, tất cả đều tự xưng là trang chính thức.

Một trình cài đặt KMSPico độc hại được RedCanary phân tích tồn tại trong các nén như 7-Zip và chứa cả trình giả lập máy chủ KMS thực tế và Cryptbot.

Nhà nghiên cứu nói :"Người dùng bị nhiễm khi nhấp vào một trong các liên kết độc hại và tải xuống KMSPico, Cryptbot hoặc một phần mềm độc hại khác mà không đi kèm với KMSPico. Trong quá trình cài đặt KMSPico, phần mềm độc hại Cryptbot cũng được triển khai".

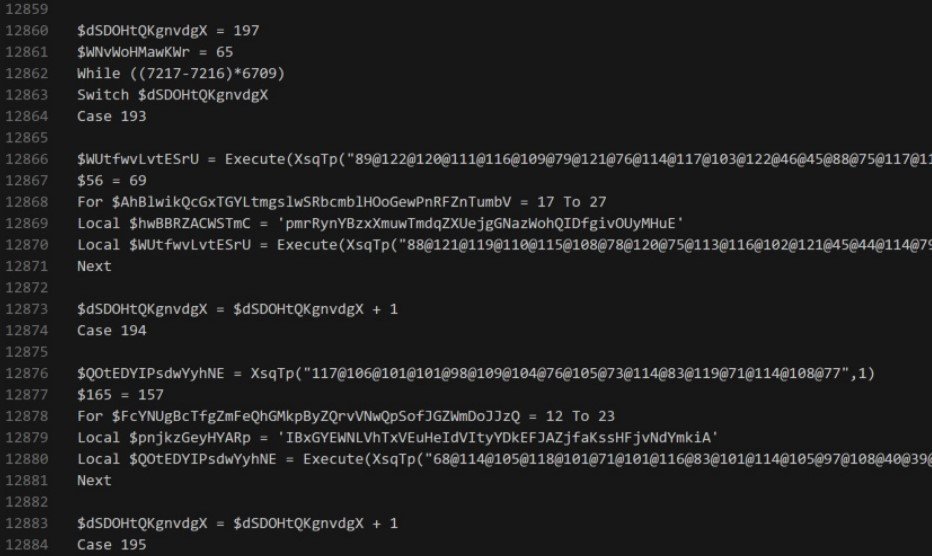

Phần mềm độc hại được bao bọc bởi trình đóng gói CypherIT sử dụng kỹ thuật làm rối mã để ngăn phần mềm bảo mật phát hiện. Sau đó, trình cài đặt này tiếp tục khởi chạy một tập lệnh được làm rối mã nhằm phát hiện sandboxes và giả lập AV, vì vậy nó sẽ không thực thi khi chạy trên thiết bị của nhà nghiên cứu.

Ngoài ra, Cryptobot kiểm tra sự xuất hiện của "%APPDATA%\Ramson" và thực hiện quy trình tự xóa của nó nếu thư mục tồn tại để ngăn ngừa việc lây nhiễm trở lại thiết bị.

Việc đưa cấy phần mềm độc hại Cryptbot vào bộ nhớ sử dụng phương pháp Process Hollowing, ngoài ra, các chức năng của nó không có gì đặc biệt.

Cryptbot có khả năng thu thập dữ liệu nhạy cảm từ các ứng dụng sau:

Red Canary chia sẻ 4 đặc tính để phát hiện Cryptbot:

Hoạt động này được phát hiện bởi các nhà nghiên cứu tại Red Canary, đồng thời đưa ra cảnh báo rằng việc sử dụng phần mềm mềm vi phạm bản quyền là rất nguy hiểm.

KMSPico là trình kích hoạt sản phẩm Microsoft Windows và Office phổ biến, mô phỏng máy chủ Windows Key Management Services (KMS) để kích hoạt giấy phép một cách trái phép.

Theo Red Canary, có rất nhiều bộ phận CNTT sử dụng KMSPico thay vì giấy phép phần mềm hợp pháp của Microsoft.

Nhà phân tích tình báo Tony Lambert của Red Canary cho biết: “Chúng tôi đã phát hiện một số bộ phận CNTT sử dụng KMSPico thay vì các giấy phép hợp pháp của Microsoft để kích hoạt hệ thống."

KMSPico thường được phân phối thông qua phần mềm vi phạm bản quyền và các trang web cung cấp công cụ bẻ khóa. Trình cài đặt KMSPico thường chứa phần mềm quảng cáo và phần mềm độc hại.

Chỉ cần tìm kiếm từ khóa KMSPico trên Google, có rất nhiều trang được tạo ra để phân phối KMSPico, tất cả đều tự xưng là trang chính thức.

Một trình cài đặt KMSPico độc hại được RedCanary phân tích tồn tại trong các nén như 7-Zip và chứa cả trình giả lập máy chủ KMS thực tế và Cryptbot.

Nhà nghiên cứu nói :"Người dùng bị nhiễm khi nhấp vào một trong các liên kết độc hại và tải xuống KMSPico, Cryptbot hoặc một phần mềm độc hại khác mà không đi kèm với KMSPico. Trong quá trình cài đặt KMSPico, phần mềm độc hại Cryptbot cũng được triển khai".

Phần mềm độc hại được bao bọc bởi trình đóng gói CypherIT sử dụng kỹ thuật làm rối mã để ngăn phần mềm bảo mật phát hiện. Sau đó, trình cài đặt này tiếp tục khởi chạy một tập lệnh được làm rối mã nhằm phát hiện sandboxes và giả lập AV, vì vậy nó sẽ không thực thi khi chạy trên thiết bị của nhà nghiên cứu.

Ngoài ra, Cryptobot kiểm tra sự xuất hiện của "%APPDATA%\Ramson" và thực hiện quy trình tự xóa của nó nếu thư mục tồn tại để ngăn ngừa việc lây nhiễm trở lại thiết bị.

Việc đưa cấy phần mềm độc hại Cryptbot vào bộ nhớ sử dụng phương pháp Process Hollowing, ngoài ra, các chức năng của nó không có gì đặc biệt.

Cryptbot có khả năng thu thập dữ liệu nhạy cảm từ các ứng dụng sau:

- Ví tiền điện tử Atomic

- Trình duyệt web Avast Secure

- Trình duyệt Brave

- Ví tiền điện tử Ledger Live

- Trình duyệt web Opera

- Ứng dụng tiền điện tử Waves Client và Exchange

- Ví tiền điện tử Coinomi

- Trình duyệt web Google Chrome

- Ví tiền điện tử Jaxx Liberty

- Ví tiền điện tử Electron Cash

- Ví tiền điện tử Electrum

- Ví tiền điện tử Exodus

- Ví tiền điện tử Monero

- Ví tiền điện tử MultiBitHD

- Trình duyệt web Mozilla Firefox

- Trình duyệt web CCleaner

- Trình duyệt web Vivaldi

Red Canary chia sẻ 4 đặc tính để phát hiện Cryptbot:

- Tệp nhị phân chứa siêu dữ liệu AutoIT nhưng không có tiền tố “AutoIT” trong tên tệp

- Tiến trình AutoIT tạo kết nối mạng bên ngoài

- Lệnh findstr tương tự như findstr /V /R “^ … $

- Các lệnh PowerShell hoặc cmd.exe chứa tham số rd /s /q, timeout và del /f /q

Theo: bleepingcomputer

Chỉnh sửa lần cuối bởi người điều hành: