DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Trickbot dùng bộ định tuyến Mikrotik làm proxy để ra lệnh và điều khiển

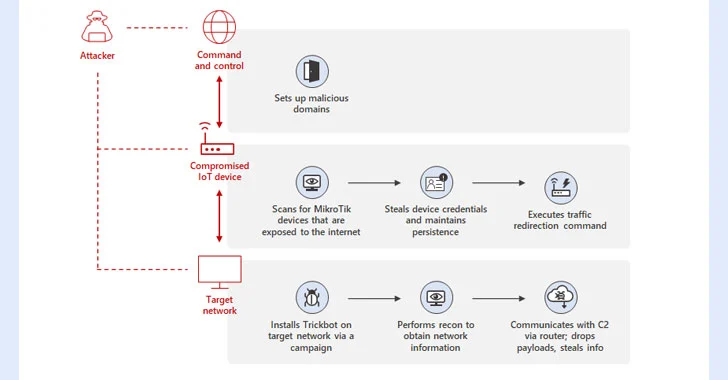

Gần đây, Microsoft đã tiết lộ chi tiết về một kỹ thuật hoàn toàn mới được phần mềm độc hại TrickBot sử dụng trong các thiết bị Internet of Things (IoT) bị xâm nhập như một phương tiện để thiết lập liên lạc với các máy chủ lệnh và kiểm soát (C2).

Các nhà nghiên cứu cho biết: "Bằng cách sử dụng bộ định tuyến MikroTik làm máy chủ proxy cho các máy chủ C2 và chuyển hướng lưu lượng truy cập qua các cổng không phổ biến, TrickBot bổ sung một lớp lá chắn giúp các IP độc hại tránh được sự phát hiện của các hệ thống anh ninh được triển khai một cách đơn giản".

TrickBot là một banking trojan hoạt động mạnh mẽ từ năm 2016, đã phát triển thành một mối đe dọa tinh vi và dai dẳng, với kiến trúc mô-đun cho phép nó điều chỉnh các hành vi của mình để phù hợp với từng mạng, môi trường và thiết bị khác nhau cũng như cung cấp quyền truy cập như một dịch vụ cho các mã độc ở giai đoạn sau khi xâm nhập như triển khai Conti ransomware.

Mặc dù hiện tại mạng lưới phát tán mã độc Trickboot đã bị đánh sập, nhưng các nhà nghiên cứu vẫn tìm hiểu cách thức mạng botnet liên tục tinh chỉnh các tính năng của nó để làm cho việc tồn tại bền bỉ trên thiết bị bị nhiễm, tránh kỹ thuật đảo ngược và duy trì sự ổn định của các máy chủ C2.

Cụ thể, phương pháp mới được Microsoft xác định liên quan đến việc tận dụng các thiết bị IoT bị tấn công như bộ định tuyến của MikroTik để "tạo ra một đường dây liên lạc giữa thiết bị bị xâm nhập bởi TrickBot và máy chủ C2."

TrickBot đột nhập vào bộ định tuyến bằng cách sử dụng kết hợp các phương pháp, cụ thể là mật khẩu mặc định, tấn công brute-force hoặc khai thác một lỗ hổng hiện đã được vá trong MikroTik RouterOS (CVE-2018-14847), tiếp theo là thay đổi mật khẩu của bộ định tuyến để duy trì quyền truy cập.

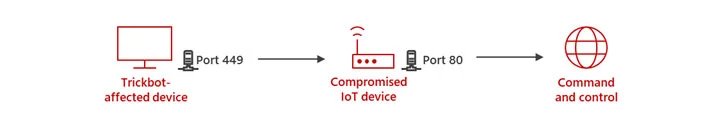

Trong giai đoạn tiếp theo, hacker đưa ra lệnh dịch địa chỉ mạng (NAT) được thiết kế để chuyển hướng lưu lượng giữa các cổng 449 và 80 trong bộ định tuyến, thiết lập một đường dẫn cho các máy chủ bị nhiễm TrickBot giao tiếp với máy chủ C2.

Nhà nghiên cứu kết luận: "Với các giải pháp an ninh ngày càng được cải thiện cho các thiết bị điện toán, tin tặc không ngừng thay đổi để khám phá các cách thức mới để tấn công mục tiêu. Các cuộc tấn công nhằm vào bộ định tuyến và các thiết bị IoT không phải là mới. Nếu các thiết bị này không được bảo vệ đúng cách, chúng có thể dễ dàng trở thành các liên kết yếu nhất trong mạng".

Các nhà nghiên cứu cho biết: "Bằng cách sử dụng bộ định tuyến MikroTik làm máy chủ proxy cho các máy chủ C2 và chuyển hướng lưu lượng truy cập qua các cổng không phổ biến, TrickBot bổ sung một lớp lá chắn giúp các IP độc hại tránh được sự phát hiện của các hệ thống anh ninh được triển khai một cách đơn giản".

TrickBot là một banking trojan hoạt động mạnh mẽ từ năm 2016, đã phát triển thành một mối đe dọa tinh vi và dai dẳng, với kiến trúc mô-đun cho phép nó điều chỉnh các hành vi của mình để phù hợp với từng mạng, môi trường và thiết bị khác nhau cũng như cung cấp quyền truy cập như một dịch vụ cho các mã độc ở giai đoạn sau khi xâm nhập như triển khai Conti ransomware.

Mặc dù hiện tại mạng lưới phát tán mã độc Trickboot đã bị đánh sập, nhưng các nhà nghiên cứu vẫn tìm hiểu cách thức mạng botnet liên tục tinh chỉnh các tính năng của nó để làm cho việc tồn tại bền bỉ trên thiết bị bị nhiễm, tránh kỹ thuật đảo ngược và duy trì sự ổn định của các máy chủ C2.

Cụ thể, phương pháp mới được Microsoft xác định liên quan đến việc tận dụng các thiết bị IoT bị tấn công như bộ định tuyến của MikroTik để "tạo ra một đường dây liên lạc giữa thiết bị bị xâm nhập bởi TrickBot và máy chủ C2."

TrickBot đột nhập vào bộ định tuyến bằng cách sử dụng kết hợp các phương pháp, cụ thể là mật khẩu mặc định, tấn công brute-force hoặc khai thác một lỗ hổng hiện đã được vá trong MikroTik RouterOS (CVE-2018-14847), tiếp theo là thay đổi mật khẩu của bộ định tuyến để duy trì quyền truy cập.

Trong giai đoạn tiếp theo, hacker đưa ra lệnh dịch địa chỉ mạng (NAT) được thiết kế để chuyển hướng lưu lượng giữa các cổng 449 và 80 trong bộ định tuyến, thiết lập một đường dẫn cho các máy chủ bị nhiễm TrickBot giao tiếp với máy chủ C2.

Nhà nghiên cứu kết luận: "Với các giải pháp an ninh ngày càng được cải thiện cho các thiết bị điện toán, tin tặc không ngừng thay đổi để khám phá các cách thức mới để tấn công mục tiêu. Các cuộc tấn công nhằm vào bộ định tuyến và các thiết bị IoT không phải là mới. Nếu các thiết bị này không được bảo vệ đúng cách, chúng có thể dễ dàng trở thành các liên kết yếu nhất trong mạng".

Theo: thehackernews