Trend Ransomware năm 2022

Trend #1: Hacker sẽ cố gắng tạo ra các loại ransomware đa nền tảng

Để xâm nhập vào môi trường phức tạp có nhiều hệ thống đang hoạt động và gây ra thiệt hại nhiều nhất có thể, Hacker sẽ tạo ra ransomware có thể chạy trên nhiều kiến trúc, nền tảng khác nhau bằng cách sử dụng “ngôn ngữ lập trình đa nền tảng” như Rust hoặc Golang. Dưới đây là một số ví dụ.

Conti

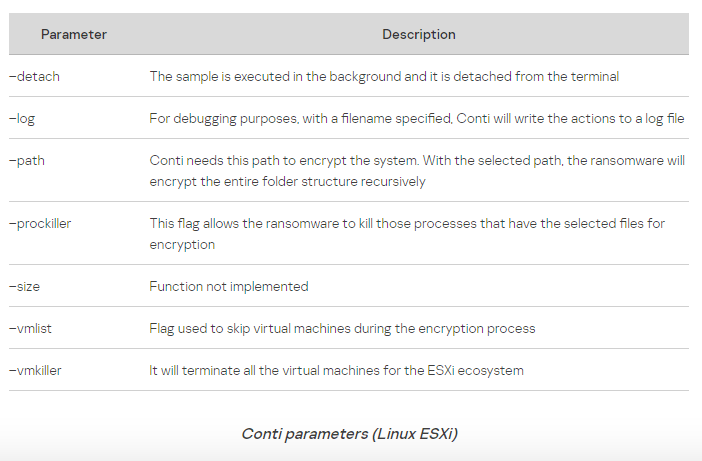

Là một băng đảng ransomware chuyên tống tiền các tổ chức trên toàn cầu. Conti có phiên bản ransomware chạy trên Linux với các tham số có ý nghĩa sau:

BlackCat

BlackCat cung cấp các dịch vụ ransomware trên DarkWeb vào tháng 12/2021. Nó được viết bằng ngôn ngữ Rust biên dịch trên cả 2 nền tảng Linux và Windows

DealBolt

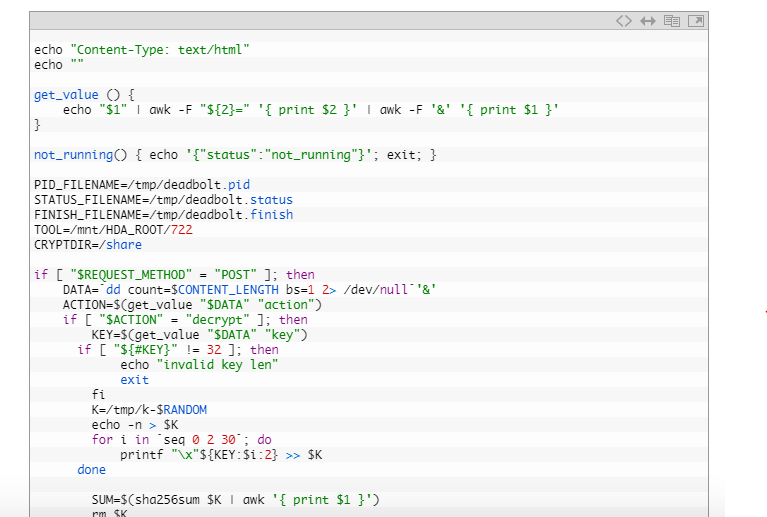

DealBolt cũng là một ransomware viết bằng ngôn ngữ đã nền tảng Golang, kết hợp với Bash và HTML, nhắm tới các hệ thống QNAP NAS.

Trend # 2: Hệ sinh thái ransomware đang phát triển và thậm chí còn trở nên “công nghiệp hóa” hơn

Giống như các công ty hợp pháp. Các nhóm hacker liên tục phát triển ransomware cho khách hàng của họ, ví dụ như tốc độ tìm kiếm, mã hóa nhanh hơn...

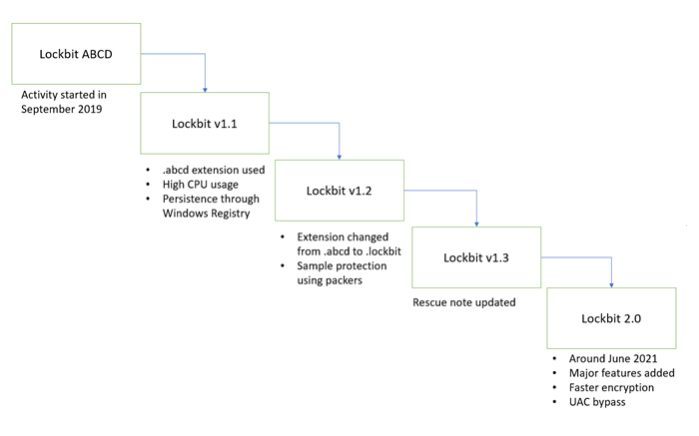

Sự tiến hóa của Lockbit - một RaaS (ransomware as a service) phát triển thành công nhất từ 2019

Lockbit bắt đầu hoạt động từ 2019, theo thời gian nó phát triển, liên tục đưa ra các biến thể ransomware mới như hình bên dưới

Trend # 3: Ransomware liên quan đến xung đột địa chính trị

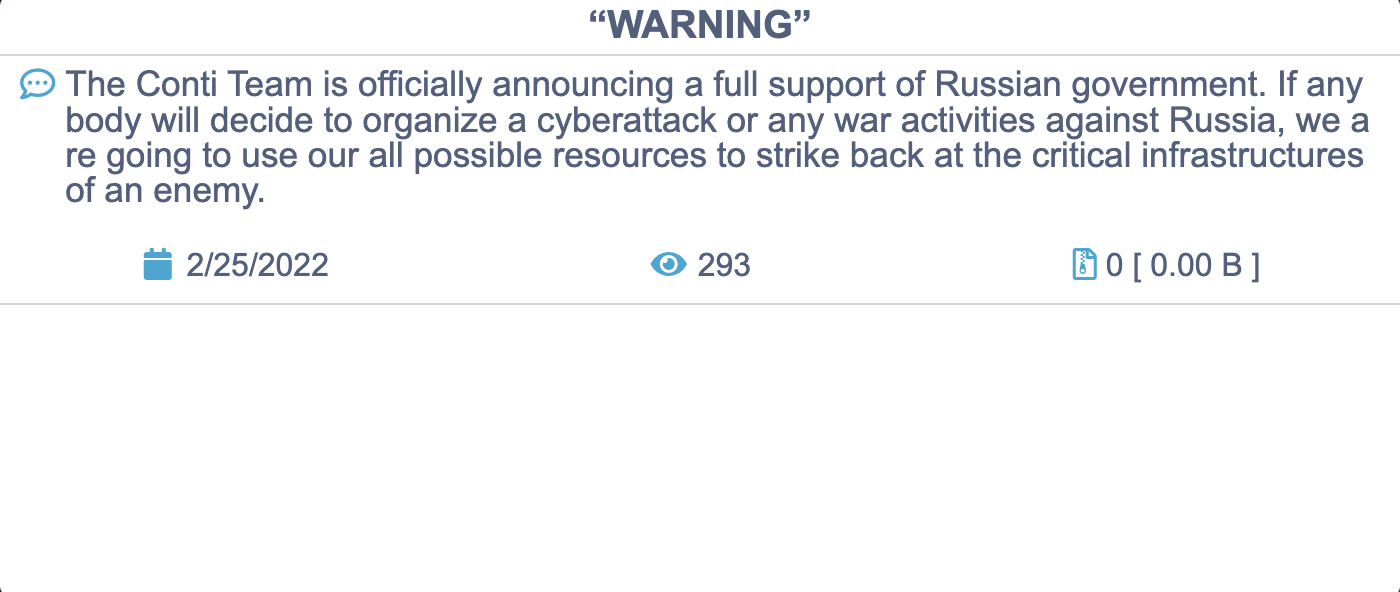

Vào ngày 25 tháng 2, Conti đã đăng một thông báo trên trang tin tức của mình với tuyên bố rằng họ sẽ trả đũa với đầy đủ khả năng chống lại bất kỳ cơ sở hạ tầng quan trọng nào của “kẻ thù” nếu Nga trở thành mục tiêu của các cuộc tấn công mạng.

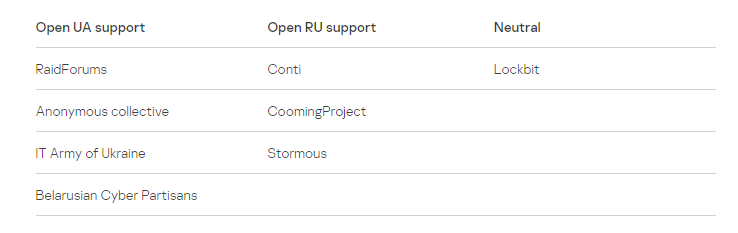

Ở phía bên kia, có các cộng đồng khác như Anonymous, lực lượng CNTT thuộc quân đội Ukraine và Belarusian Cyber Partisans, - một nhóm chuyên tấn công mạng Belarus công khai ủng hộ Ukraine. Bảng dưới đây nêu rõ vị trí của một số nhóm và diễn đàn trong thời gian bắt đầu xung đột.

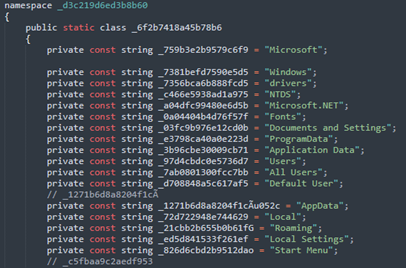

DoubleZero ransomware phá hủy, tấn công Ukraine

DoubleZero được viết vào ngày 22/3/2022 bằng ngôn ngữ C#, nó chỉ nhắm đến các thực thể ở Ukraine.

Nó được thiết kế xóa các thư mục trong danh sách được định sẵn

Nó được thiết kế xóa các thư mục trong danh sách được định sẵn

Để xâm nhập vào môi trường phức tạp có nhiều hệ thống đang hoạt động và gây ra thiệt hại nhiều nhất có thể, Hacker sẽ tạo ra ransomware có thể chạy trên nhiều kiến trúc, nền tảng khác nhau bằng cách sử dụng “ngôn ngữ lập trình đa nền tảng” như Rust hoặc Golang. Dưới đây là một số ví dụ.

Conti

Là một băng đảng ransomware chuyên tống tiền các tổ chức trên toàn cầu. Conti có phiên bản ransomware chạy trên Linux với các tham số có ý nghĩa sau:

BlackCat

BlackCat cung cấp các dịch vụ ransomware trên DarkWeb vào tháng 12/2021. Nó được viết bằng ngôn ngữ Rust biên dịch trên cả 2 nền tảng Linux và Windows

DealBolt

DealBolt cũng là một ransomware viết bằng ngôn ngữ đã nền tảng Golang, kết hợp với Bash và HTML, nhắm tới các hệ thống QNAP NAS.

Trend # 2: Hệ sinh thái ransomware đang phát triển và thậm chí còn trở nên “công nghiệp hóa” hơn

Giống như các công ty hợp pháp. Các nhóm hacker liên tục phát triển ransomware cho khách hàng của họ, ví dụ như tốc độ tìm kiếm, mã hóa nhanh hơn...

Sự tiến hóa của Lockbit - một RaaS (ransomware as a service) phát triển thành công nhất từ 2019

Lockbit bắt đầu hoạt động từ 2019, theo thời gian nó phát triển, liên tục đưa ra các biến thể ransomware mới như hình bên dưới

Trend # 3: Ransomware liên quan đến xung đột địa chính trị

Vào ngày 25 tháng 2, Conti đã đăng một thông báo trên trang tin tức của mình với tuyên bố rằng họ sẽ trả đũa với đầy đủ khả năng chống lại bất kỳ cơ sở hạ tầng quan trọng nào của “kẻ thù” nếu Nga trở thành mục tiêu của các cuộc tấn công mạng.

Ở phía bên kia, có các cộng đồng khác như Anonymous, lực lượng CNTT thuộc quân đội Ukraine và Belarusian Cyber Partisans, - một nhóm chuyên tấn công mạng Belarus công khai ủng hộ Ukraine. Bảng dưới đây nêu rõ vị trí của một số nhóm và diễn đàn trong thời gian bắt đầu xung đột.

DoubleZero ransomware phá hủy, tấn công Ukraine

DoubleZero được viết vào ngày 22/3/2022 bằng ngôn ngữ C#, nó chỉ nhắm đến các thực thể ở Ukraine.

Nguồn: Secure List

Chỉnh sửa lần cuối bởi người điều hành: