WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

450 bài viết

Tính năng subDoc của Microsoft Word cho phép đánh cắp mật khẩu

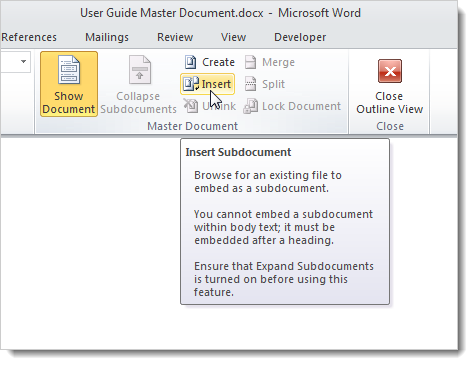

Theo Rhino Security Labs, một tính năng trong Microsoft Word cho phép tải các file subdocument (tài liệu con) từ một tài liệu chính có thể bị kẻ tấn công lạm dụng để đánh cắp thông tin đăng nhập của người dùng.

SubDoc, một tính năng được thiết kế để tải một tài liệu vào trong thân một tài liệu khác, đưa thông tin sang tài liệu đó trong khi vẫn cho phép thông tin được chỉnh sửa và xem trên chính tài liệu con.

Tính năng này cũng được dùng để tải các file subDoc từ xa (Internet-hosted) vào tài liệu chủ, vì vậy cho phép việc lạm dụng mã độc trong một số tình huống nhất định.

Cũng tương tự như như attachedTemplate, một tính năng khác của bộ công cụ Office, tính năng này có thể bị lạm dụng vì mục đích xấu. Phương pháp này cho phép tạo ra các tài liệu độc hại, có thể mở ra một gợi ý xác thực trong Windows style. Một khi nạn nhân có ý định mở tài liệu này sẽ tạo cơ hội cho kẻ tấn công có được thông tin đăng nhập từ xa.

Các nhà nghiên cứu cũng chỉ ra một vài tổ chức không lọc các yêu cầu SMB đồng nghĩa với việc họ có thể làm rò rỉ hàm băm NTLMv2 (giao thức phiên) trong yêu cầu SMB ban đầu.

Để khai thác tính năng này, Rhino Security đã tạo một tài liệu mở từ nguồn subDoc bên ngoài sử dụng Thỏa ước đặt tên đồng nhất (UNC) để chỏ đến vị trí họ muốn điều khiển.

Việc này cho phép họ tải Responder để chờ các yêu cầu SMB đến và thu thập hàm băm NTLMv2. Có sẵn trên GitHub, Responder là ứng dụng đầu độc LLMNR, NBT-NS và MDNS được thiết kế để trả lời yêu cầu dịch vụ lưu trữ file dành cho SMB mà vẫn giữ được sự vô hình được trên mạng.

Khi tài liệu được mở, subDoc sẽ tự động tải và cung cấp cho người dùng một đường dẫn thay vì một tài liệu. Tuy nhiên, tương tác người dùng với đường dẫn không yêu cầu payload để thực thi. Đường dẫn vẫn bị che giấu, vì vậy người dùng không thể phát hiện mục đích xấu.

Cuộc tấn công sẽ không bị các phần mềm diệt virus phát hiện, phần lớn bởi tính năng subDoc không được nhận diện công khai là một công cụ tấn công với những ý đồ xấu

Các nhà nghiên cứu cũng công khai một công cụ mã nguồn mở được thiết kế để tạo ra một file subDoc cho một URL do người dùng quy định và cũng để tích hợp vào trong file Word chủ được người dùng chỉ định. Công cụ Subdoc Injector này đã có sẵn trên GitHub.

SubDoc, một tính năng được thiết kế để tải một tài liệu vào trong thân một tài liệu khác, đưa thông tin sang tài liệu đó trong khi vẫn cho phép thông tin được chỉnh sửa và xem trên chính tài liệu con.

Tính năng này cũng được dùng để tải các file subDoc từ xa (Internet-hosted) vào tài liệu chủ, vì vậy cho phép việc lạm dụng mã độc trong một số tình huống nhất định.

Cũng tương tự như như attachedTemplate, một tính năng khác của bộ công cụ Office, tính năng này có thể bị lạm dụng vì mục đích xấu. Phương pháp này cho phép tạo ra các tài liệu độc hại, có thể mở ra một gợi ý xác thực trong Windows style. Một khi nạn nhân có ý định mở tài liệu này sẽ tạo cơ hội cho kẻ tấn công có được thông tin đăng nhập từ xa.

Các nhà nghiên cứu cũng chỉ ra một vài tổ chức không lọc các yêu cầu SMB đồng nghĩa với việc họ có thể làm rò rỉ hàm băm NTLMv2 (giao thức phiên) trong yêu cầu SMB ban đầu.

Để khai thác tính năng này, Rhino Security đã tạo một tài liệu mở từ nguồn subDoc bên ngoài sử dụng Thỏa ước đặt tên đồng nhất (UNC) để chỏ đến vị trí họ muốn điều khiển.

Việc này cho phép họ tải Responder để chờ các yêu cầu SMB đến và thu thập hàm băm NTLMv2. Có sẵn trên GitHub, Responder là ứng dụng đầu độc LLMNR, NBT-NS và MDNS được thiết kế để trả lời yêu cầu dịch vụ lưu trữ file dành cho SMB mà vẫn giữ được sự vô hình được trên mạng.

Khi tài liệu được mở, subDoc sẽ tự động tải và cung cấp cho người dùng một đường dẫn thay vì một tài liệu. Tuy nhiên, tương tác người dùng với đường dẫn không yêu cầu payload để thực thi. Đường dẫn vẫn bị che giấu, vì vậy người dùng không thể phát hiện mục đích xấu.

Cuộc tấn công sẽ không bị các phần mềm diệt virus phát hiện, phần lớn bởi tính năng subDoc không được nhận diện công khai là một công cụ tấn công với những ý đồ xấu

Các nhà nghiên cứu cũng công khai một công cụ mã nguồn mở được thiết kế để tạo ra một file subDoc cho một URL do người dùng quy định và cũng để tích hợp vào trong file Word chủ được người dùng chỉ định. Công cụ Subdoc Injector này đã có sẵn trên GitHub.

Theo SecurityWeek

Chỉnh sửa lần cuối: