WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Tính năng đồng bộ hóa của Chrome bị lạm dụng để liên lạc C&C và trích xuất dữ liệu

Tính năng đồng bộ hóa của Google Chrome có thể bị kẻ xấu lạm dụng để gửi lệnh đến trình duyệt bị nhiễm và lấy cắp dữ liệu, vượt qua tường lửa truyền thống và các biện pháp bảo vệ mạng khác.

Đồng bộ hóa của Chrome là tính năng lưu trữ bản sao của dấu trang, lịch sử duyệt web, mật khẩu cũng như cài đặt trình duyệt và tiện ích mở rộng trên máy chủ đám mây của Google. Tính năng được sử dụng để đồng bộ hóa các thông tin này giữa các thiết bị khác nhau của người dùng, vì vậy người dùng luôn có quyền truy cập vào dữ liệu Chrome gần đây nhất của mình ở bất cứ đâu.

TÍNH NĂNG ĐỒNG BỘ HÓA CHROME BỊ LẠM DỤNG TRONG THỰC TẾ

Bojan Zdrnja, nhà nghiên cứu bảo mật người Croatia, cho biết đã phát hiện ra một tiện ích mở rộng độc hại của Chrome đang lạm dụng tính năng đồng bộ hóa để giao tiếp với máy chủ điều khiển và ra lệnh từ xa (C&C) và trích xuất dữ liệu từ các trình duyệt bị nhiễm.

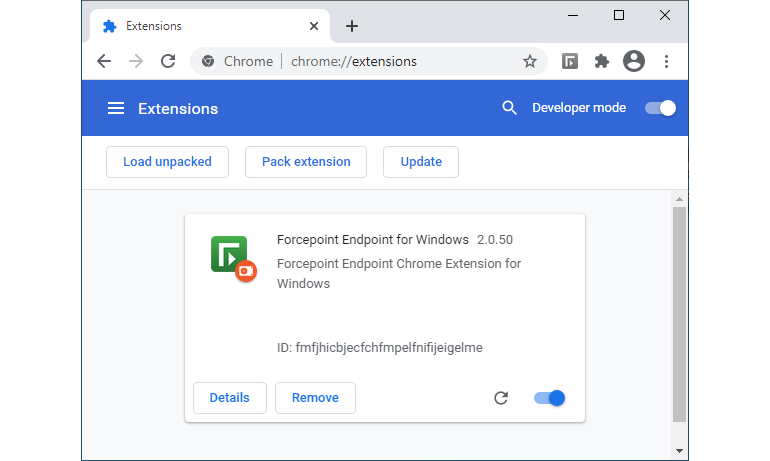

Theo đó, kẻ tấn công giành được quyền truy cập vào máy tính của nạn nhân, nhưng vì dữ liệu muốn lấy cắp nằm trong cổng thông tin của nhân viên, chúng phải tải xuống tiện ích mở rộng Chrome trên máy tính của người dùng và tải nó qua Chế độ nhà phát triển của trình duyệt.

Tiện ích mở rộng, giả là một tiện ích bổ sung bảo mật của công ty bảo mật Forcepoint, chứa mã độc hại đã lạm dụng tính năng đồng bộ hóa của Chrome để cho phép kẻ tấn công kiểm soát trình duyệt bị nhiễm.

Zdrnja cho biết mục tiêu của kẻ tấn công là sử dụng tiện ích mở rộng để “thao túng dữ liệu trong một ứng dụng web nội bộ mà nạn nhân có quyền truy cập. Dù muốn mở rộng hoạt động của mình, tin tặc bị hạn chế ở những hoạt động liên quan đến ứng dụng web trên máy trạm này, giải thích lý do tại sao chúng chỉ thả phần mở rộng Chrome độc hại chứ không phải bất kỳ tệp nhị phân nào khác”.

Mã độc được tìm thấy trong tiện ích cho thấy kẻ tấn công đang sử dụng tiện ích bổ sung độc hại để tạo trường dựa trên văn bản nhằm lưu trữ khóa mã thông báo, mã này sau đó sẽ được đồng bộ hóa với máy chủ đám mây của Google.

“Để thiết lập, đọc hoặc xóa các khóa này, tất cả những gì kẻ tấn công phải làm là đăng nhập bằng cùng một tài khoản vào Google, trong một trình duyệt Chrome khác (đây có thể là một tài khoản đã bị vứt bỏ) và chúng có thể giao tiếp với trình duyệt Chrome trong mạng của nạn nhân bằng cách lạm dụng cơ sở hạ tầng của Google”.

Dữ liệu được lưu trữ trong trường khóa có thể là bất kỳ thứ gì, có thể là dữ liệu mà tiện ích mở rộng độc hại thu thập được (chẳng hạn như tên người dùng, mật khẩu, khóa mật mã, v.v.) hoặc lệnh mà kẻ tấn công muốn tiện ích mở rộng thực thi.

Bằng cách này, tiện ích mở rộng có thể được sử dụng để trích xuất dữ liệu từ bên trong mạng công ty đến phiên bản trình duyệt Chrome của kẻ tấn công hoặc để kiểm soát trình duyệt bị nhiễm từ xa, vượt qua các biện pháp bảo vệ an ninh cục bộ.

CÁC HOẠT ĐỘNG ĐỘC HẠI NẰM TRONG LƯU LƯỢNG CHROME HỢP PHÁP

Vì nội dung bị đánh cắp hoặc các lệnh được gửi qua cơ sở hạ tầng của Chrome nên không bị kiểm tra hoặc bị chặn trong hầu hết các mạng công ty, nơi trình duyệt Chrome thường được phép hoạt động và truyền dữ liệu mà không bị cản trở.

“Nếu bạn đang nghĩ đến việc chặn truy cập vào client4.google.com, hãy cẩn thận. Đây là một trang web rất quan trọng đối với Chrome. Trang web này cũng được sử dụng để kiểm tra xem Chrome có được kết nối với Internet hay không (trong số những thứ khác)”, Zdrnja đã cảnh báo.

Thay vào đó, nhà nghiên cứu kêu gọi các công ty sử dụng các tính năng doanh nghiệp và hỗ trợ chính sách nhóm của Chrome để chặn và kiểm soát những tiện ích mở rộng có thể được cài đặt trong trình duyệt, ngăn chặn việc cài đặt các tiện ích mở rộng giả mạo.

Đồng bộ hóa của Chrome là tính năng lưu trữ bản sao của dấu trang, lịch sử duyệt web, mật khẩu cũng như cài đặt trình duyệt và tiện ích mở rộng trên máy chủ đám mây của Google. Tính năng được sử dụng để đồng bộ hóa các thông tin này giữa các thiết bị khác nhau của người dùng, vì vậy người dùng luôn có quyền truy cập vào dữ liệu Chrome gần đây nhất của mình ở bất cứ đâu.

TÍNH NĂNG ĐỒNG BỘ HÓA CHROME BỊ LẠM DỤNG TRONG THỰC TẾ

Bojan Zdrnja, nhà nghiên cứu bảo mật người Croatia, cho biết đã phát hiện ra một tiện ích mở rộng độc hại của Chrome đang lạm dụng tính năng đồng bộ hóa để giao tiếp với máy chủ điều khiển và ra lệnh từ xa (C&C) và trích xuất dữ liệu từ các trình duyệt bị nhiễm.

Theo đó, kẻ tấn công giành được quyền truy cập vào máy tính của nạn nhân, nhưng vì dữ liệu muốn lấy cắp nằm trong cổng thông tin của nhân viên, chúng phải tải xuống tiện ích mở rộng Chrome trên máy tính của người dùng và tải nó qua Chế độ nhà phát triển của trình duyệt.

Tiện ích mở rộng, giả là một tiện ích bổ sung bảo mật của công ty bảo mật Forcepoint, chứa mã độc hại đã lạm dụng tính năng đồng bộ hóa của Chrome để cho phép kẻ tấn công kiểm soát trình duyệt bị nhiễm.

Zdrnja cho biết mục tiêu của kẻ tấn công là sử dụng tiện ích mở rộng để “thao túng dữ liệu trong một ứng dụng web nội bộ mà nạn nhân có quyền truy cập. Dù muốn mở rộng hoạt động của mình, tin tặc bị hạn chế ở những hoạt động liên quan đến ứng dụng web trên máy trạm này, giải thích lý do tại sao chúng chỉ thả phần mở rộng Chrome độc hại chứ không phải bất kỳ tệp nhị phân nào khác”.

Mã độc được tìm thấy trong tiện ích cho thấy kẻ tấn công đang sử dụng tiện ích bổ sung độc hại để tạo trường dựa trên văn bản nhằm lưu trữ khóa mã thông báo, mã này sau đó sẽ được đồng bộ hóa với máy chủ đám mây của Google.

“Để thiết lập, đọc hoặc xóa các khóa này, tất cả những gì kẻ tấn công phải làm là đăng nhập bằng cùng một tài khoản vào Google, trong một trình duyệt Chrome khác (đây có thể là một tài khoản đã bị vứt bỏ) và chúng có thể giao tiếp với trình duyệt Chrome trong mạng của nạn nhân bằng cách lạm dụng cơ sở hạ tầng của Google”.

Dữ liệu được lưu trữ trong trường khóa có thể là bất kỳ thứ gì, có thể là dữ liệu mà tiện ích mở rộng độc hại thu thập được (chẳng hạn như tên người dùng, mật khẩu, khóa mật mã, v.v.) hoặc lệnh mà kẻ tấn công muốn tiện ích mở rộng thực thi.

Bằng cách này, tiện ích mở rộng có thể được sử dụng để trích xuất dữ liệu từ bên trong mạng công ty đến phiên bản trình duyệt Chrome của kẻ tấn công hoặc để kiểm soát trình duyệt bị nhiễm từ xa, vượt qua các biện pháp bảo vệ an ninh cục bộ.

CÁC HOẠT ĐỘNG ĐỘC HẠI NẰM TRONG LƯU LƯỢNG CHROME HỢP PHÁP

Vì nội dung bị đánh cắp hoặc các lệnh được gửi qua cơ sở hạ tầng của Chrome nên không bị kiểm tra hoặc bị chặn trong hầu hết các mạng công ty, nơi trình duyệt Chrome thường được phép hoạt động và truyền dữ liệu mà không bị cản trở.

“Nếu bạn đang nghĩ đến việc chặn truy cập vào client4.google.com, hãy cẩn thận. Đây là một trang web rất quan trọng đối với Chrome. Trang web này cũng được sử dụng để kiểm tra xem Chrome có được kết nối với Internet hay không (trong số những thứ khác)”, Zdrnja đã cảnh báo.

Thay vào đó, nhà nghiên cứu kêu gọi các công ty sử dụng các tính năng doanh nghiệp và hỗ trợ chính sách nhóm của Chrome để chặn và kiểm soát những tiện ích mở rộng có thể được cài đặt trong trình duyệt, ngăn chặn việc cài đặt các tiện ích mở rộng giả mạo.

Theo ZDnet