DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Tin tặc xâm nhập vào hệ thống mạng của chính phủ Mỹ và FireEye bằng cách nào?

Tuần trước, FireEye xác nhận tin tặc đã xâm nhập vào hệ thống mạng của họ và đánh cắp các công cụ kiểm thử thâm nhập.

Hôm nay, Reuters dẫn nguồn tin cho biết nhóm tin tặc đã tấn công vào các cơ quan của chính phủ Mỹ, cũng như FireEye bằng tấn công chuỗi cung ứng nhắm vào các sản phẩm của SolaWinds. SolarWinds là một công ty cung cấp các giải pháp mạng nổi tiếng cho các cơ quan chính phủ, quân đội, và văn phòng tình báo.

Hôm nay, Reuters dẫn nguồn tin cho biết nhóm tin tặc đã tấn công vào các cơ quan của chính phủ Mỹ, cũng như FireEye bằng tấn công chuỗi cung ứng nhắm vào các sản phẩm của SolaWinds. SolarWinds là một công ty cung cấp các giải pháp mạng nổi tiếng cho các cơ quan chính phủ, quân đội, và văn phòng tình báo.

“Tôi nghĩ rằng những gì chúng tôi biết về hoạt động này phù hợp với một tổ chức nhà nước Nga”, cựu hacker NSA Jake Williams, chủ tịch của Rendition Infosec, cho biết. “Cho dù dữ liệu khách hàng có bị truy cập hay không thì đó vẫn là một chiến thắng lớn cho Nga”.

Mục tiêu chính của nhóm tin tặc được cho có liên kết với nhà nước Nga là Bộ Tài chính Hoa Kỳ, Cục Quản lý Thông tin và Viễn thông Quốc gia (NTIA) của Bộ Thương Mại Hoa Kỳ. Vụ hack cho phép tin tặc theo dõi và giám sát các email trao đổi nội bộ.

Một báo cáo do Washington Post công bố, trích dẫn từ các nguồn giấu tên, cho biết các cuộc tấn công là do APT29 hoặc Cozy Bear, đây là nhóm tin tặc tấn công có chủ đích có liên kết với nhà nước Nga. Nhóm này gần đây đã xâm phạm công ty an ninh mạng hàng đầu FireEye của Mỹ.

Cơ quan An ninh mạng của Mỹ (CISA) đã ngay lập tức ban hành chỉ thị khẩn cấp 21-01, để đối phó với các lỗ hổng liên quan đến các sản phẩm SolarWinds Orion hiện đang bị khai thác bởi những kẻ tấn công. Chính phủ Hoa Kỳ đang kêu gọi tất cả các cơ quan dân sự liên bang xem xét mạng lưới của mình để đánh giá khả năng gây ảnh hưởng của các sản phẩm SolarWinds Orion với hệ thống mạng ngay lập tức.

Hiện tại, chưa thể đánh giá được mức độ ảnh hưởng tổng quan của vụ tấn công vào hệ thống mạng, nhưng mức độ ảnh hưởng có thể rất rộng, do sự phổ biến của các sản phẩm bảo mật SolarWinds. Để tấn công FireEye, nhóm tin tặc đã sử dụng các cuộc tấn công chuỗi cung ứng rất tinh vi.

Các sản phẩm mạng và bảo mật của SolarWinds hiện được sử dụng bởi hơn 300.000 khách hàng trên toàn thế giới, bao gồm các cơ quan chính phủ, văn phòng quân đội, các công ty viễn thông lớn của Hoa Kỳ, các tổ chức giáo dục và các công ty nằm trong danh sách 500 công ty lớn nhất thế giới.

Lầu Năm Góc, Bộ Ngoại giao, NASA, Cơ quan An ninh Quốc gia (NSA), Bưu điện, NOAA, Bộ Tư pháp và Văn phòng Tổng thống Hoa Kỳ đều sử dụng các giải pháp của SolarWinds.

FireEye đang điều tra vụ tấn công chuỗi cung ứng, và xác nhận rằng nhóm tin tặc được gọi là UNC2452 đã sử dụng bản cập nhật phần mềm độc hại SolarWinds Orion để phân phối một cửa hậu vào hệ thống, được gọi là SUNBURST.

Các chuyên gia nhận định, cuộc tấn công này có thể được khởi xướng từ đầu năm nay, và vẫn đang tiếp tục được thực hiện.

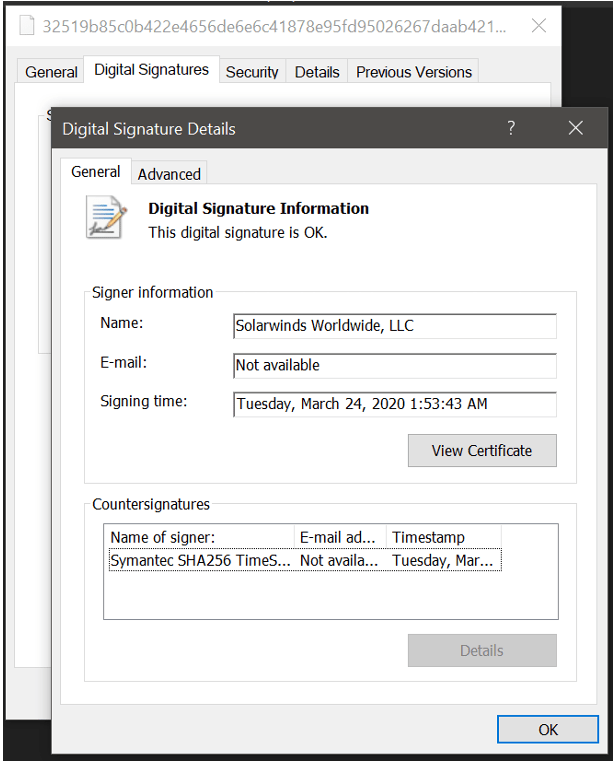

FireEye cho biết: "SolarWinds.Orion.Core.BusinessLayer.dll là một thành phần được ký kỹ thuật số của SolarWinds trong khung phần mềm Orion có chứa một cửa hậu được giao tiếp qua HTTP với các máy chủ của bên thứ ba. Chúng tôi đang theo dõi phiên bản độc hại của trình cắm SolarWinds Orion này là SUNBURST."

“Sau khoảng thời gian không hoạt động ban đầu lên đến hai tuần, SUNBURST truy xuất và thực hiện các lệnh, được gọi là“ Jobs”, bao gồm khả năng truyền tệp, thực thi tệp, cấu hình hệ thống, khởi động lại máy và vô hiệu hóa các dịch vụ hệ thống. Phần mềm độc hại giả mạo lưu lượng mạng của nó dưới dạng giao thức Orion Improvement Program (OIP) và lưu trữ kết quả do thám trong các tệp trình cắm cấu hình hợp pháp cho phép nó kết hợp với các hoạt động hợp pháp của phần mềm SolarWinds. Cửa hậu sử dụng nhiều kỹ thuật tiên tiến để xác định các công cụ pháp y và chống vi-rút đang chạy dưới dạng quy trình, dịch vụ và trình điều khiển."

FireEye phát hiện ra nhiều bản cập nhật được sử dụng làm bàn đạp tấn công đã được ký điện tử từ tháng 3 đến tháng 5 năm 2020 và được đăng lên trang web của SolarWinds.

Phiên bản độc hại của trình cắm SolarWinds Orion đã giả mạo lưu lượng mạng dưới dạng giao thức Orion Improvement Program (OIP), nó giao tiếp qua HTTP tới máy chủ ra lệnh và kiểm soát (C2) để truy xuất và thực thi các lệnh độc hại. Backdoor hỗ trợ nhiều tính năng, bao gồm truyền tệp, thực thi tệp, tắt dịch vụ hệ thống và thu thập thông tin hệ thống. Tin tặc đã sử dụng các máy chủ VPN ở Mỹ để đánh lừa hệ thống phân tích và tránh bị phát hiện.

Phiên bản độc hại của trình cắm SolarWinds Orion đã giả mạo lưu lượng mạng dưới dạng giao thức Orion Improvement Program (OIP), nó giao tiếp qua HTTP tới máy chủ ra lệnh và kiểm soát (C2) để truy xuất và thực thi các lệnh độc hại. Backdoor hỗ trợ nhiều tính năng, bao gồm truyền tệp, thực thi tệp, tắt dịch vụ hệ thống và thu thập thông tin hệ thống. Tin tặc đã sử dụng các máy chủ VPN ở Mỹ để đánh lừa hệ thống phân tích và tránh bị phát hiện.

Microsoft cũng thực hiện phân tích riêng biệt và xác nhận rằng các tin tặc đã tấn công chuỗi cung ứng vào SolarWinds và triển khai cửa hậu Solorigate.

Trong một tư vấn bảo mật do SolarWinds xuất bản, công ty đã xác nhận cuộc tấn công chuỗi cung ứng, tin tặc đã nhúng mã độc vào các phiên bản 2019.4 đến 2020.2.1 của phần mềm SolarWinds Orion Platform được phát hành từ tháng 3 đến tháng 6 năm 2020. SolarWinds khuyến nghị người dùng nâng cấp lên Orion Platform phiên bản 2020.2.1 HF 1 ngay lập tức.

SolarWinds đã báo cáo vi phạm an ninh cho nhà chức trách và vẫn đang điều tra vụ tấn công với sự hỗ trợ của FireEye và FBI. Công ty sẽ phát hành bản cập nhật 2020.2.1 HF 2 vào ngày 15 tháng 12 để thay thế thành phần bị xâm phạm và thực hiện các cải tiến bảo mật.

“Tôi nghĩ rằng những gì chúng tôi biết về hoạt động này phù hợp với một tổ chức nhà nước Nga”, cựu hacker NSA Jake Williams, chủ tịch của Rendition Infosec, cho biết. “Cho dù dữ liệu khách hàng có bị truy cập hay không thì đó vẫn là một chiến thắng lớn cho Nga”.

Mục tiêu chính của nhóm tin tặc được cho có liên kết với nhà nước Nga là Bộ Tài chính Hoa Kỳ, Cục Quản lý Thông tin và Viễn thông Quốc gia (NTIA) của Bộ Thương Mại Hoa Kỳ. Vụ hack cho phép tin tặc theo dõi và giám sát các email trao đổi nội bộ.

Một báo cáo do Washington Post công bố, trích dẫn từ các nguồn giấu tên, cho biết các cuộc tấn công là do APT29 hoặc Cozy Bear, đây là nhóm tin tặc tấn công có chủ đích có liên kết với nhà nước Nga. Nhóm này gần đây đã xâm phạm công ty an ninh mạng hàng đầu FireEye của Mỹ.

Cơ quan An ninh mạng của Mỹ (CISA) đã ngay lập tức ban hành chỉ thị khẩn cấp 21-01, để đối phó với các lỗ hổng liên quan đến các sản phẩm SolarWinds Orion hiện đang bị khai thác bởi những kẻ tấn công. Chính phủ Hoa Kỳ đang kêu gọi tất cả các cơ quan dân sự liên bang xem xét mạng lưới của mình để đánh giá khả năng gây ảnh hưởng của các sản phẩm SolarWinds Orion với hệ thống mạng ngay lập tức.

Hiện tại, chưa thể đánh giá được mức độ ảnh hưởng tổng quan của vụ tấn công vào hệ thống mạng, nhưng mức độ ảnh hưởng có thể rất rộng, do sự phổ biến của các sản phẩm bảo mật SolarWinds. Để tấn công FireEye, nhóm tin tặc đã sử dụng các cuộc tấn công chuỗi cung ứng rất tinh vi.

Các sản phẩm mạng và bảo mật của SolarWinds hiện được sử dụng bởi hơn 300.000 khách hàng trên toàn thế giới, bao gồm các cơ quan chính phủ, văn phòng quân đội, các công ty viễn thông lớn của Hoa Kỳ, các tổ chức giáo dục và các công ty nằm trong danh sách 500 công ty lớn nhất thế giới.

Lầu Năm Góc, Bộ Ngoại giao, NASA, Cơ quan An ninh Quốc gia (NSA), Bưu điện, NOAA, Bộ Tư pháp và Văn phòng Tổng thống Hoa Kỳ đều sử dụng các giải pháp của SolarWinds.

FireEye đang điều tra vụ tấn công chuỗi cung ứng, và xác nhận rằng nhóm tin tặc được gọi là UNC2452 đã sử dụng bản cập nhật phần mềm độc hại SolarWinds Orion để phân phối một cửa hậu vào hệ thống, được gọi là SUNBURST.

Các chuyên gia nhận định, cuộc tấn công này có thể được khởi xướng từ đầu năm nay, và vẫn đang tiếp tục được thực hiện.

FireEye cho biết: "SolarWinds.Orion.Core.BusinessLayer.dll là một thành phần được ký kỹ thuật số của SolarWinds trong khung phần mềm Orion có chứa một cửa hậu được giao tiếp qua HTTP với các máy chủ của bên thứ ba. Chúng tôi đang theo dõi phiên bản độc hại của trình cắm SolarWinds Orion này là SUNBURST."

“Sau khoảng thời gian không hoạt động ban đầu lên đến hai tuần, SUNBURST truy xuất và thực hiện các lệnh, được gọi là“ Jobs”, bao gồm khả năng truyền tệp, thực thi tệp, cấu hình hệ thống, khởi động lại máy và vô hiệu hóa các dịch vụ hệ thống. Phần mềm độc hại giả mạo lưu lượng mạng của nó dưới dạng giao thức Orion Improvement Program (OIP) và lưu trữ kết quả do thám trong các tệp trình cắm cấu hình hợp pháp cho phép nó kết hợp với các hoạt động hợp pháp của phần mềm SolarWinds. Cửa hậu sử dụng nhiều kỹ thuật tiên tiến để xác định các công cụ pháp y và chống vi-rút đang chạy dưới dạng quy trình, dịch vụ và trình điều khiển."

FireEye phát hiện ra nhiều bản cập nhật được sử dụng làm bàn đạp tấn công đã được ký điện tử từ tháng 3 đến tháng 5 năm 2020 và được đăng lên trang web của SolarWinds.

Microsoft cũng thực hiện phân tích riêng biệt và xác nhận rằng các tin tặc đã tấn công chuỗi cung ứng vào SolarWinds và triển khai cửa hậu Solorigate.

Trong một tư vấn bảo mật do SolarWinds xuất bản, công ty đã xác nhận cuộc tấn công chuỗi cung ứng, tin tặc đã nhúng mã độc vào các phiên bản 2019.4 đến 2020.2.1 của phần mềm SolarWinds Orion Platform được phát hành từ tháng 3 đến tháng 6 năm 2020. SolarWinds khuyến nghị người dùng nâng cấp lên Orion Platform phiên bản 2020.2.1 HF 1 ngay lập tức.

SolarWinds đã báo cáo vi phạm an ninh cho nhà chức trách và vẫn đang điều tra vụ tấn công với sự hỗ trợ của FireEye và FBI. Công ty sẽ phát hành bản cập nhật 2020.2.1 HF 2 vào ngày 15 tháng 12 để thay thế thành phần bị xâm phạm và thực hiện các cải tiến bảo mật.

Theo: securityaffairs