DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Tin tặc Trung Quốc triển khai biến thể PlugX trên máy chủ MS Exchange bị xâm phạm

Một nhóm gián điệp mạng của Trung Quốc được biết đến với việc nhắm mục tiêu vào các quốc gia Đông Nam Á đã tận dụng các lỗ hổng trong Microsoft Exchange Server được công bố đầu tháng 3 năm nay để triển khai một biến thể mới của trojan truy cập từ xa (RAT) trên các hệ thống bị xâm nhập.

Các nhà nghiên cứu của Palo Alto Networks cho biết, những hành động tấn công này thuộc về nhóm gián điệp có tên PKPLUG (hay còn gọi là Mustang Panda và HoneyMyte). Nhóm này triển khai một biến thể mới của phần mềm độc hại được mô đun hóa PlugX, được gọi là Thor, vào các máy chủ bị xâm nhập.

Xuất hiện từ đầu năm 2008, PlugX là phần mềm độc hại có đầy đủ tính năng để sau khi xâm nhập vào hệ thống cho phép kẻ tấn công tải lên, tải xuống và sửa đổi tệp, ghi lại thao tác bàn phím, điều khiển webcam và truy cập lệnh shell từ xa.

Hai nhà nghiên cứu Mike Harbison và Alex Hinchliffe của Unit 42 cho biết: "Biến thể được quan sát [...] là duy nhất ở chỗ nó có sự thay đổi đối với mã nguồn nguyên bản: thay thế từ nhãn hiệu 'PLUG' thành 'THOR'. Mẫu THOR sớm nhất được phát hiện từ tháng 8 năm 2019. Các tính năng mới trong mẫu này bao gồm cơ chế phân phối mã độc nâng cao và lạm dụng mã nhị phân đáng tin cậy."

Vào ngày 2 tháng 3, Microsoft tiết lộ việc tin tặc có trụ sở tại Trung Quốc - có tên Hafnium - đang khai thác lỗi zero-day trong máy chủ Exchange được gọi chung là ProxyLogon để đánh cắp dữ liệu nhạy cảm từ các mục tiêu cụ thể, nhiều nhóm tin tặc khác, như các nhóm ransomware (DearCry và Black Kingdom) và các băng nhóm khai thác tiền điện tử (LemonDuck), cũng đã khai thác các lỗ hổng này để chiếm quyền điều khiển máy chủ Exchange và cài đặt một web shell cho phép thực thi mã ở cấp đặc quyền cao nhất.

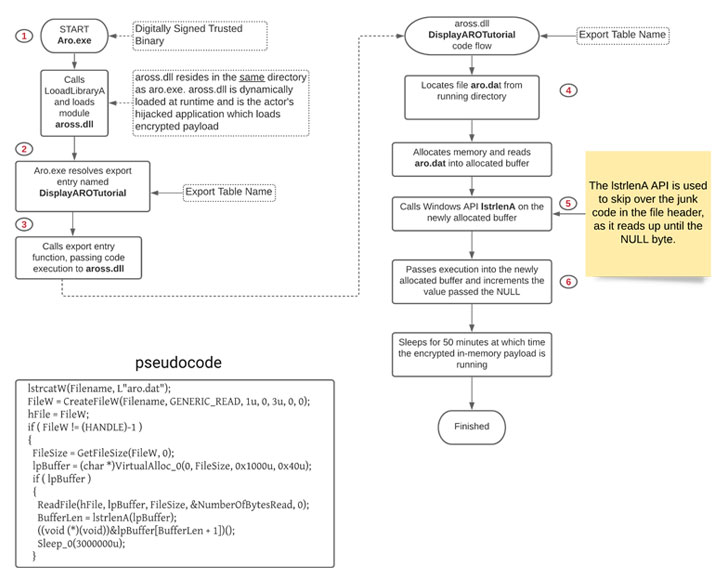

Nhóm PKPLUG đã sử dụng nhiều kỹ thuật để vượt qua sự kiểm soát của phần mềm diệt vi-rút nhằm tấn công vào các máy chủ Exchange bằng cách tận dụng các tệp thực thi hợp phát như BITSAdmin để truy xuất vào các tệp tưởng chừng như vô hại (Aro.dat) trên kho lưu trữ Github của kẻ tấn công. Mã độc PlugX được mã hóa và nén trong một tệp đi kèm với một công cụ sửa chữa và tối ưu hóa nâng cao miễn phí được thiết kế để dọn dẹp và khắc phục các sự cố trong Windows Registry.

Các nhà nghiên cứu cho biết, mẫu PlugX mới nhất được trang bị nhiều plug-in "cung cấp cho những kẻ tấn công các khả năng khác nhau để theo dõi, cập nhật và tương tác với hệ thống bị xâm phạm để thực hiện các mục tiêu của chúng". Việc phát hiện ra nhóm PKPLUG sử dụng mã độc THOR bắt nguồn từ việc kết hợp các thông tin về máy chủ ra lệnh và kiểm soát cũng như sự chồng chéo trong các hành vi độc hại được phát hiện trong số các mẫu PlugX khác được phát hiện gần đây.

Các nhà nghiên cứu của Palo Alto Networks cho biết, những hành động tấn công này thuộc về nhóm gián điệp có tên PKPLUG (hay còn gọi là Mustang Panda và HoneyMyte). Nhóm này triển khai một biến thể mới của phần mềm độc hại được mô đun hóa PlugX, được gọi là Thor, vào các máy chủ bị xâm nhập.

Xuất hiện từ đầu năm 2008, PlugX là phần mềm độc hại có đầy đủ tính năng để sau khi xâm nhập vào hệ thống cho phép kẻ tấn công tải lên, tải xuống và sửa đổi tệp, ghi lại thao tác bàn phím, điều khiển webcam và truy cập lệnh shell từ xa.

Hai nhà nghiên cứu Mike Harbison và Alex Hinchliffe của Unit 42 cho biết: "Biến thể được quan sát [...] là duy nhất ở chỗ nó có sự thay đổi đối với mã nguồn nguyên bản: thay thế từ nhãn hiệu 'PLUG' thành 'THOR'. Mẫu THOR sớm nhất được phát hiện từ tháng 8 năm 2019. Các tính năng mới trong mẫu này bao gồm cơ chế phân phối mã độc nâng cao và lạm dụng mã nhị phân đáng tin cậy."

Vào ngày 2 tháng 3, Microsoft tiết lộ việc tin tặc có trụ sở tại Trung Quốc - có tên Hafnium - đang khai thác lỗi zero-day trong máy chủ Exchange được gọi chung là ProxyLogon để đánh cắp dữ liệu nhạy cảm từ các mục tiêu cụ thể, nhiều nhóm tin tặc khác, như các nhóm ransomware (DearCry và Black Kingdom) và các băng nhóm khai thác tiền điện tử (LemonDuck), cũng đã khai thác các lỗ hổng này để chiếm quyền điều khiển máy chủ Exchange và cài đặt một web shell cho phép thực thi mã ở cấp đặc quyền cao nhất.

Nhóm PKPLUG đã sử dụng nhiều kỹ thuật để vượt qua sự kiểm soát của phần mềm diệt vi-rút nhằm tấn công vào các máy chủ Exchange bằng cách tận dụng các tệp thực thi hợp phát như BITSAdmin để truy xuất vào các tệp tưởng chừng như vô hại (Aro.dat) trên kho lưu trữ Github của kẻ tấn công. Mã độc PlugX được mã hóa và nén trong một tệp đi kèm với một công cụ sửa chữa và tối ưu hóa nâng cao miễn phí được thiết kế để dọn dẹp và khắc phục các sự cố trong Windows Registry.

Các nhà nghiên cứu cho biết, mẫu PlugX mới nhất được trang bị nhiều plug-in "cung cấp cho những kẻ tấn công các khả năng khác nhau để theo dõi, cập nhật và tương tác với hệ thống bị xâm phạm để thực hiện các mục tiêu của chúng". Việc phát hiện ra nhóm PKPLUG sử dụng mã độc THOR bắt nguồn từ việc kết hợp các thông tin về máy chủ ra lệnh và kiểm soát cũng như sự chồng chéo trong các hành vi độc hại được phát hiện trong số các mẫu PlugX khác được phát hiện gần đây.

Theo: thehackernews