WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Tin tặc Trung Quốc khai thác router TP-Link để tấn công có chủ đích

Nhóm tin tặc Trung Quốc Mustang Panda được cho là có liên quan tới một loạt các cuộc tấn công tinh vi và có chủ đích mới nhằm vào các cơ quan đối ngoại của châu Âu kể từ tháng 1/2023.

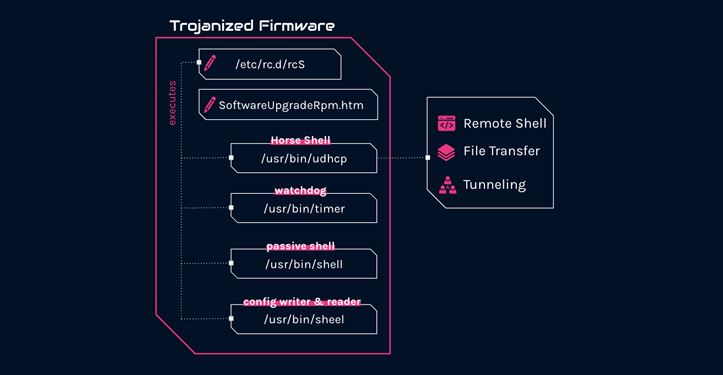

Bài phân tích của các nhà nghiên cứu từ Check Point, Itay Cohen và Radoslaw Madej, tiết lộ việc một implant (phương thức can thiệp) firmware tùy chỉnh được thiết kế riêng cho các router TP-Link.

Check Point cho biết: " Implant bao gồm một số thành phần độc hại như backdoor tùy chỉnh có tên 'Horse Shell', cho phép hacker duy trì quyền truy cập liên tục, xây dựng cơ sở hạ tầng ẩn danh và cho phép di chuyển ngang vào các mạng bị xâm nhập".

"Nhờ thiết kế firmware bất khả tri, các thành phần của implant có thể được tích hợp vào nhiều firmware khác nhau từ các nhà cung cấp khác nhau".

Check Point cũng đang theo dõi nhóm hacker có tên Camaro Dragon, còn được gọi là BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta, hay Red Lich.

Hiện vẫn chưa rõ phương thức chính xác được sử dụng để triển khai các image (bản sao) firmware giả mạo trên các router bị nhiễm cũng như cách sử dụng và tác dụng của firmware trong các cuộc tấn công thực tế. Quyền truy cập ban đầu có khả năng có được bằng cách khai thác các lỗi an ninh đã có hoặc bằng cách brute-force mật khẩu mặc định hoặc dễ đoán.

Chỉ biết rằng bộ cấy Horse Shell được viết bằng ngôn ngữ lập trình C++ tạo điều kiện cho kẻ tấn công thực thi các lệnh shell tùy ý, tải lên và tải xuống các tệp đến và từ router cũng như chuyển tiếp liên lạc giữa hai máy khách khác nhau.

Backdoor router được cho là nhắm mục tiêu vào các thiết bị tùy ý trên mạng dân dụng và mạng gia đình. Điều này cho thấy các router bị nhiễm đang bị kéo vào một mạng lưới với mục tiêu tạo ra một "chuỗi nút giữa các phần mềm lây nhiễm chính và phần mềm máy chủ C2 thực".

Khi chuyển tiếp liên lạc giữa các router bị nhiễm bằng cách sử dụng tunnel SOCKS, hacker thêm lớp để ẩn danh và che giấu máy chủ cuối cùng, vì mỗi nút trong chuỗi chỉ có thông tin về nút trước và sau nó.

Nói cách khác, các phương thức che đậy nguồn gốc và đích đến của lưu lượng truy cập theo cách tương tự như TOR, khiến việc phát hiện phạm vi và vô hiệu hoá cuộc tấn công trở nên khó khăn hơn rất nhiều.

Các nhà nghiên cứu giải thích: “Nếu một nút trong chuỗi bị tấn công hoặc gỡ xuống, kẻ tấn công vẫn có thể duy trì liên lạc với C2 bằng cách định tuyến lưu lượng truy cập qua một nút khác trong chuỗi”.

Điều đó cho thấy đây không phải là lần đầu tiên các hacker có liên quan đến Trung Quốc dựa vào một mạng lưới các router bị xâm phạm để tấn công.

Bài phân tích của các nhà nghiên cứu từ Check Point, Itay Cohen và Radoslaw Madej, tiết lộ việc một implant (phương thức can thiệp) firmware tùy chỉnh được thiết kế riêng cho các router TP-Link.

Check Point cho biết: " Implant bao gồm một số thành phần độc hại như backdoor tùy chỉnh có tên 'Horse Shell', cho phép hacker duy trì quyền truy cập liên tục, xây dựng cơ sở hạ tầng ẩn danh và cho phép di chuyển ngang vào các mạng bị xâm nhập".

"Nhờ thiết kế firmware bất khả tri, các thành phần của implant có thể được tích hợp vào nhiều firmware khác nhau từ các nhà cung cấp khác nhau".

Check Point cũng đang theo dõi nhóm hacker có tên Camaro Dragon, còn được gọi là BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta, hay Red Lich.

Hiện vẫn chưa rõ phương thức chính xác được sử dụng để triển khai các image (bản sao) firmware giả mạo trên các router bị nhiễm cũng như cách sử dụng và tác dụng của firmware trong các cuộc tấn công thực tế. Quyền truy cập ban đầu có khả năng có được bằng cách khai thác các lỗi an ninh đã có hoặc bằng cách brute-force mật khẩu mặc định hoặc dễ đoán.

Chỉ biết rằng bộ cấy Horse Shell được viết bằng ngôn ngữ lập trình C++ tạo điều kiện cho kẻ tấn công thực thi các lệnh shell tùy ý, tải lên và tải xuống các tệp đến và từ router cũng như chuyển tiếp liên lạc giữa hai máy khách khác nhau.

Backdoor router được cho là nhắm mục tiêu vào các thiết bị tùy ý trên mạng dân dụng và mạng gia đình. Điều này cho thấy các router bị nhiễm đang bị kéo vào một mạng lưới với mục tiêu tạo ra một "chuỗi nút giữa các phần mềm lây nhiễm chính và phần mềm máy chủ C2 thực".

Khi chuyển tiếp liên lạc giữa các router bị nhiễm bằng cách sử dụng tunnel SOCKS, hacker thêm lớp để ẩn danh và che giấu máy chủ cuối cùng, vì mỗi nút trong chuỗi chỉ có thông tin về nút trước và sau nó.

Nói cách khác, các phương thức che đậy nguồn gốc và đích đến của lưu lượng truy cập theo cách tương tự như TOR, khiến việc phát hiện phạm vi và vô hiệu hoá cuộc tấn công trở nên khó khăn hơn rất nhiều.

Các nhà nghiên cứu giải thích: “Nếu một nút trong chuỗi bị tấn công hoặc gỡ xuống, kẻ tấn công vẫn có thể duy trì liên lạc với C2 bằng cách định tuyến lưu lượng truy cập qua một nút khác trong chuỗi”.

Điều đó cho thấy đây không phải là lần đầu tiên các hacker có liên quan đến Trung Quốc dựa vào một mạng lưới các router bị xâm phạm để tấn công.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: