DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Tin tặc khai thác tích cực 4 lỗ hổng zero-day

Các chuyên gia bảo mật của Google tiết lộ rằng nhóm APT có liên hệ với nhà nước Nga nhắm mục tiêu người dùng LinkedIn thông qua lỗ hổng zero-day trong Safari.

Các nhà nghiên cứu bảo mật từ nhóm phân tích mối đe dọa của Google (TAG) và Google Project Zero tiết lộ rằng bốn lỗ hổng zero-day đã bị khai thác từ đầu năm nay.

Bốn lỗ hổng bảo mật này được phát hiện vào đầu năm nay và ảnh hưởng đến trình duyệt Google Chrome, Internet Explorer và WebKit, bao gồm

Google cho biết: "Bốn lỗ hổng 0-day được sử dụng như một phần của ba chiến dịch khác nhau. Sau khi phát hiện ra những lỗi này, chúng tôi đã nhanh chóng báo cáo với nhà cung cấp và phát hành các bản vá bảo mật để bảo vệ người dùng khỏi các cuộc tấn công. Các bằng chứng cho thấy, các lỗ hổng này đều được phát triển bởi một công ty chuyên bán lỗ hổng bảo mật. Ít nhất hai nhóm tin tặc được chính phủ Nga hậu thuẫn đã mua lỗ hổng từ công ty này."

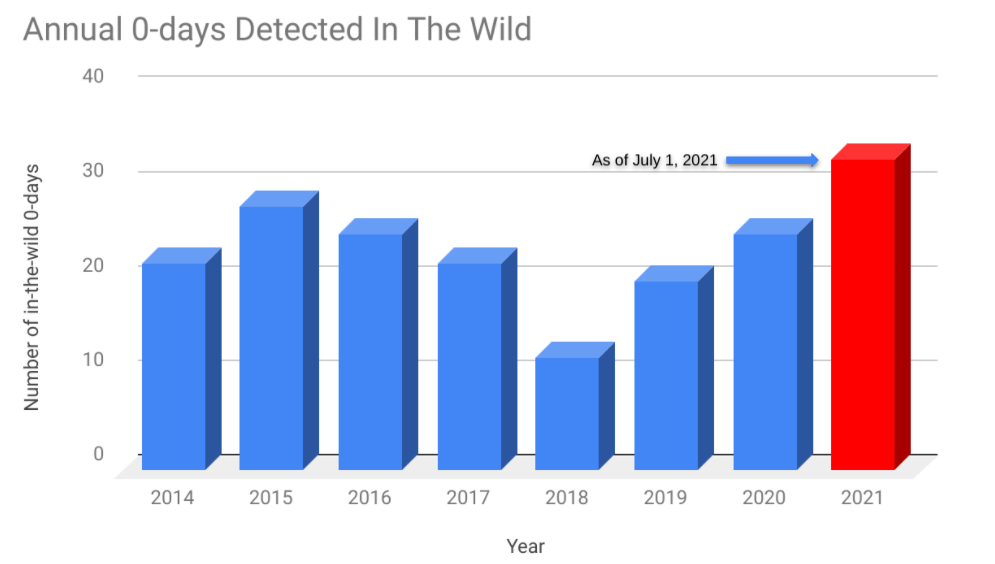

Theo thống kê của Google, từ đầu năm đến nay, có khoảng 33 lỗ hổng 0-day bị tin tặc khai thác trong thực tế, cao hơn rất nhiều so với cả năm 2020 với tổng số lỗ hổng 0-day bị khai thác chỉ là 22.

CVE-2021-1879 tồn tại trong thành phần WebKit, bị khai thác bởi nhóm gián điệp mạng có liên kết với nhà nước Nga. Kẻ tấn công khai thác lỗ hổng bằng cách lừa nạn nhân truy cập vào một trang web độc hại để kích hoạt tấn công XSS.

Trong bản tin bảo mật tháng 3, bản thân Apple cũng thừa nhận lỗ hổng này bị khai thác trong thực tế và phát hành bản vá dành cho các thiết bị iOS, iPadOS, macOS và watchOS ngay sau đó. Đồng thời, các nhà nghiên cứu của Google cũng xác định lỗ hổng này được sử dụng trong các cuộc tấn công nhắm vào các cơ quan chính phủ của các nước Tây Âu.

Google nêu rõ: "Trong chiến dịch này, những kẻ tấn công đã sử dụng tin nhắn LinkedIn để nhắm mục tiêu vào quan chức chính phủ từ các nước Tây Âu bằng cách gửi cho họ các liên kết độc hại. Nếu mục tiêu truy cập liên kết từ thiết bị iOS, chúng sẽ được chuyển hướng đến tên miền do kẻ tấn công kiểm soát để phát tán mã độc. Thời gian bắt đầu của chiến dịch này trùng hợp với thời gian phát động cuộc tấn công nhắm vào thiết bị Windows nhằm lây lan Cobalt Strike. Điều đáng nói, theo phân tích của Volexity hai chiến dịch này đều được phát động bởi một nhóm tin tặc."

Trong khi Google không quy các cuộc tấn công này cho một nhóm tin tặc APT nào, thì Microsoft tiết lộ Nobelium là nhóm tin tặc đứng đằng sau chiến dịch này

NOBELIUM APT được biết đến là nhóm tin tặc đã tiến hành cuộc tấn công chuỗi cung ứng SolarWinds với các công cụ tấn công nổi tiếng như SUNBURST backdoor, phần mềm độc hại TEARDROP, phần mềm độc hại GoldMax, Sibot và GoldFinder backdoor.

Các nhà nghiên cứu bảo mật từ nhóm phân tích mối đe dọa của Google (TAG) và Google Project Zero tiết lộ rằng bốn lỗ hổng zero-day đã bị khai thác từ đầu năm nay.

Bốn lỗ hổng bảo mật này được phát hiện vào đầu năm nay và ảnh hưởng đến trình duyệt Google Chrome, Internet Explorer và WebKit, bao gồm

- CVE-2021-1879: Lỗ hổng bộ nhớ Use-After-Free trong thành phần QuickTimePluginReplacement

- CVE-2021-21166: Lỗ hổng Object Lifecycle trong thành phần âm thanh của trình duyệt Chrome

- CVE-2021-30551: Lỗ hổng Type Confusion trong công cụ JavaScript mã nguồn mở V8 trong trindh duyệt Chrome

- CVE-2021-33742: Lỗ hổng ghi ngoài biên trong thành phần MSHTML của trình duyệt Internet Explorer

Google cho biết: "Bốn lỗ hổng 0-day được sử dụng như một phần của ba chiến dịch khác nhau. Sau khi phát hiện ra những lỗi này, chúng tôi đã nhanh chóng báo cáo với nhà cung cấp và phát hành các bản vá bảo mật để bảo vệ người dùng khỏi các cuộc tấn công. Các bằng chứng cho thấy, các lỗ hổng này đều được phát triển bởi một công ty chuyên bán lỗ hổng bảo mật. Ít nhất hai nhóm tin tặc được chính phủ Nga hậu thuẫn đã mua lỗ hổng từ công ty này."

Theo thống kê của Google, từ đầu năm đến nay, có khoảng 33 lỗ hổng 0-day bị tin tặc khai thác trong thực tế, cao hơn rất nhiều so với cả năm 2020 với tổng số lỗ hổng 0-day bị khai thác chỉ là 22.

CVE-2021-1879 tồn tại trong thành phần WebKit, bị khai thác bởi nhóm gián điệp mạng có liên kết với nhà nước Nga. Kẻ tấn công khai thác lỗ hổng bằng cách lừa nạn nhân truy cập vào một trang web độc hại để kích hoạt tấn công XSS.

Trong bản tin bảo mật tháng 3, bản thân Apple cũng thừa nhận lỗ hổng này bị khai thác trong thực tế và phát hành bản vá dành cho các thiết bị iOS, iPadOS, macOS và watchOS ngay sau đó. Đồng thời, các nhà nghiên cứu của Google cũng xác định lỗ hổng này được sử dụng trong các cuộc tấn công nhắm vào các cơ quan chính phủ của các nước Tây Âu.

Google nêu rõ: "Trong chiến dịch này, những kẻ tấn công đã sử dụng tin nhắn LinkedIn để nhắm mục tiêu vào quan chức chính phủ từ các nước Tây Âu bằng cách gửi cho họ các liên kết độc hại. Nếu mục tiêu truy cập liên kết từ thiết bị iOS, chúng sẽ được chuyển hướng đến tên miền do kẻ tấn công kiểm soát để phát tán mã độc. Thời gian bắt đầu của chiến dịch này trùng hợp với thời gian phát động cuộc tấn công nhắm vào thiết bị Windows nhằm lây lan Cobalt Strike. Điều đáng nói, theo phân tích của Volexity hai chiến dịch này đều được phát động bởi một nhóm tin tặc."

Trong khi Google không quy các cuộc tấn công này cho một nhóm tin tặc APT nào, thì Microsoft tiết lộ Nobelium là nhóm tin tặc đứng đằng sau chiến dịch này

NOBELIUM APT được biết đến là nhóm tin tặc đã tiến hành cuộc tấn công chuỗi cung ứng SolarWinds với các công cụ tấn công nổi tiếng như SUNBURST backdoor, phần mềm độc hại TEARDROP, phần mềm độc hại GoldMax, Sibot và GoldFinder backdoor.

Theo: securityaffairs

Chỉnh sửa lần cuối bởi người điều hành: