-

09/04/2020

-

102

-

901 bài viết

Thủ thuật mới vô hiệu hóa các cảnh báo bảo mật Macro trong tệp office độc hại

Việc hacker nỗ lực gửi đi các tin nhắn lừa đảo với những tài liệu Microsoft Office chứa các phần mềm tấn công để lừa nạn nhân kích hoạt macro, bắt đầu quá trình lây nhiễm vào các tệp khác đã là “chuyện thường ở huyện”. Nhưng theo một phát hiện mới đây, những kẻ tấn công đã trở nên tinh vi hơn khi sử dụng chính các tài liệu an toàn để vô hiệu hóa các cảnh báo bảo mật trước khi thực thi mã macro để lây nhiễm vào máy tính của nạn nhân.

Trong một nghiên cứu, McAfee Labs đã tình cờ phát hiện một kỹ thuật mới đó là "tải xuống và thực thi các tệp DLL độc hại (ZLoader) mà không cần sự có mặt của bất kỳ mã độc nào trong macro tệp đính kèm bị spam ban đầu".

Các vụ lây nhiễm ZLoader sử dụng cơ chế này chủ yếu ở Mỹ, Canada, Tây Ban Nha, Nhật Bản và Malaysia. Mã độc này khét tiếng là chuyên sử dụng các tài liệu office có hỗ trợ macro như một vector tấn công nhằm đánh cắp các thông tin đăng nhập và thông tin định danh cá nhân từ người dùng hay các tổ chức tài chính mà chúng nhắm tới.

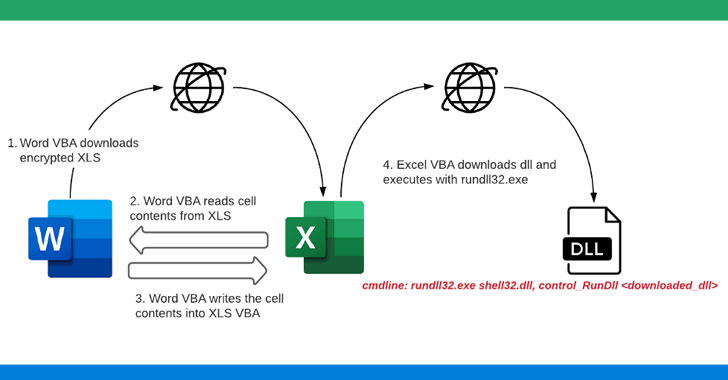

Khi điều tra các cuộc xâm nhập, các nhà nghiên cứu phát hiện chuỗi lây nhiễm bắt đầu từ một email lừa đảo chứa tệp đính kèm tài liệu Microsoft Word. Khi mở ra, nó sẽ tải xuống một tệp Microsoft Excel được bảo vệ bằng mật khẩu từ một máy chủ từ xa. Tuy nhiên, cần lưu ý rằng macro phải được bật trong tài liệu Word để tự kích hoạt tải xuống.

Sau khi tải xuống tệp XLS, Word VBA đọc nội dung cell từ XLS và tạo một macro mới cho tệp XLS đó. Các nội dung trong tệp Excel được ghi vào macro XLS VBA dưới dạng hàm. Sau khi hoàn tất, tài liệu Word cài đặt chính sách trong registry thành 'Tắt cảnh báo macro Excel' và gọi hàm macro độc hại từ tệp Excel. Tiếp theo, tệp Excel sẽ tải xuống gói ZLoader, được kích hoạt bằng cách sử dụng rundll32.exe.

Macro bị xem là một rủi ro bảo mật nghiêm trọng. Tính năng này thường bị vô hiệu hóa theo mặc định. Kẻ tấn công đã lợi dụng tính năng này để thuyết phục nạn nhân kích hoạt macro. Các cuộc tấn công bằng cách tắt cảnh báo bảo mật được hiển thị cho người dùng vô cùng tinh vi bởi cách kẻ tấn công “qua mặt” hệ thống bảo mật và thực hiện xâm nhập trong thầm lặng.

Các nhà nghiên cứu cho biết: "Các tài liệu độc hại là điểm xâm nhập của hầu hết các dòng mã độc và các cuộc tấn công có sử dụng kỹ thuật này xuất hiện ngày càng nhiều. Không chỉ giới hạn ở việc tải trực tiếp gói tin từ VBA mà còn tạo ra các tác nhân động để tải xuống các gói tin. Việc sử dụng các tác nhân như vậy trong chuỗi lây nhiễm không chỉ giới hạn ở Word hoặc Excel, giờ đây kẻ tấn công có thể sử dụng các công cụ sẵn có khác để lừa người dùng tải xuống các payload độc hại của chúng”.

Trong một nghiên cứu, McAfee Labs đã tình cờ phát hiện một kỹ thuật mới đó là "tải xuống và thực thi các tệp DLL độc hại (ZLoader) mà không cần sự có mặt của bất kỳ mã độc nào trong macro tệp đính kèm bị spam ban đầu".

Các vụ lây nhiễm ZLoader sử dụng cơ chế này chủ yếu ở Mỹ, Canada, Tây Ban Nha, Nhật Bản và Malaysia. Mã độc này khét tiếng là chuyên sử dụng các tài liệu office có hỗ trợ macro như một vector tấn công nhằm đánh cắp các thông tin đăng nhập và thông tin định danh cá nhân từ người dùng hay các tổ chức tài chính mà chúng nhắm tới.

Khi điều tra các cuộc xâm nhập, các nhà nghiên cứu phát hiện chuỗi lây nhiễm bắt đầu từ một email lừa đảo chứa tệp đính kèm tài liệu Microsoft Word. Khi mở ra, nó sẽ tải xuống một tệp Microsoft Excel được bảo vệ bằng mật khẩu từ một máy chủ từ xa. Tuy nhiên, cần lưu ý rằng macro phải được bật trong tài liệu Word để tự kích hoạt tải xuống.

Sau khi tải xuống tệp XLS, Word VBA đọc nội dung cell từ XLS và tạo một macro mới cho tệp XLS đó. Các nội dung trong tệp Excel được ghi vào macro XLS VBA dưới dạng hàm. Sau khi hoàn tất, tài liệu Word cài đặt chính sách trong registry thành 'Tắt cảnh báo macro Excel' và gọi hàm macro độc hại từ tệp Excel. Tiếp theo, tệp Excel sẽ tải xuống gói ZLoader, được kích hoạt bằng cách sử dụng rundll32.exe.

Macro bị xem là một rủi ro bảo mật nghiêm trọng. Tính năng này thường bị vô hiệu hóa theo mặc định. Kẻ tấn công đã lợi dụng tính năng này để thuyết phục nạn nhân kích hoạt macro. Các cuộc tấn công bằng cách tắt cảnh báo bảo mật được hiển thị cho người dùng vô cùng tinh vi bởi cách kẻ tấn công “qua mặt” hệ thống bảo mật và thực hiện xâm nhập trong thầm lặng.

Các nhà nghiên cứu cho biết: "Các tài liệu độc hại là điểm xâm nhập của hầu hết các dòng mã độc và các cuộc tấn công có sử dụng kỹ thuật này xuất hiện ngày càng nhiều. Không chỉ giới hạn ở việc tải trực tiếp gói tin từ VBA mà còn tạo ra các tác nhân động để tải xuống các gói tin. Việc sử dụng các tác nhân như vậy trong chuỗi lây nhiễm không chỉ giới hạn ở Word hoặc Excel, giờ đây kẻ tấn công có thể sử dụng các công cụ sẵn có khác để lừa người dùng tải xuống các payload độc hại của chúng”.

Nguồn: The Hacker News