-

09/04/2020

-

122

-

1.287 bài viết

Tên miền giả mạo nhìn như thật, hàng loạt người dùng Microsoft bị lừa

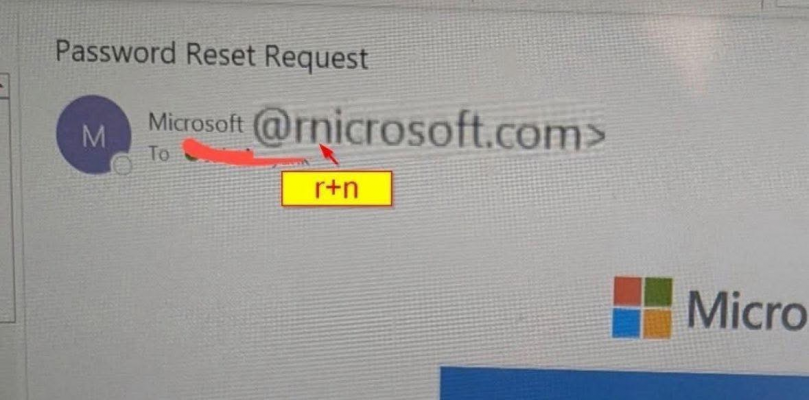

Một chiến dịch lừa đảo tinh vi đang lan rộng, khai thác một “ảo ảnh thị giác” nhỏ đến mức khó nhận ra để đánh cắp tài khoản Microsoft của người dùng. Tin tặc đã đăng ký tên miền rnicrosoft.com, thay chữ “m” bằng hai chữ “r” + “n”, nhưng khi hiển thị trên trình duyệt hoặc email, ký tự này lại giống hệt chữ m quen thuộc. Chỉ một chiêu đánh lừa thị giác, nhưng đủ khiến nhiều người dùng mất cảnh giác và trao đi mật khẩu của chính mình.

Theo phân tích của Harley Sugarman, CEO của công ty an ninh mạng Anagram, tin tặc đang tận dụng đặc điểm kerning (khoảng cách giữa các ký tự) trong font chữ hiện đại. Khi chữ "r" và "n" đứng cạnh nhau, khoảng cách hiển thị khiến chúng gần như ghép lại thành chữ "m". Bộ não con người lại có xu hướng “tự sửa lỗi” khi đọc nhanh, đặc biệt trên màn hình nhỏ như điện thoại, khiến người dùng rất khó nhận ra sự bất thường.

Điều này giúp các email lừa đảo trông giống hệt thư thật từ Microsoft, từ logo, bố cục cho đến nội dung. Người dùng chỉ lướt qua một lần là tin ngay rằng mình đang làm việc với nguồn đáng tin cậy.

Nguy hiểm hơn, trên thiết bị di động, thanh địa chỉ thường rút gọn URL, khiến phần “rn” bị che khuất hoàn toàn. Kẻ tấn công từ đó dễ dàng triển khai nhiều chiêu thức hơn: Yêu cầu xác minh mật khẩu, lừa tải tệp độc hại hoặc mạo danh bộ phận HR, kế toán để thực hiện lừa đảo hóa đơn.

Không chỉ dùng “rn” giả chữ “m”, tin tặc còn kết hợp nhiều chiêu typosquatting khác như thay “o” bằng số “0” (micros0ft[.]com), thêm dấu gạch nối (microsoft-support[.]com) hoặc đổi đuôi tên miền (microsoft[.]co). Tất cả đều được thiết kế để lừa người dùng trong khoảnh khắc không chú ý.

Hậu quả không chỉ dừng lại ở rò rỉ thông tin cá nhân, mà còn có thể biến thành các vụ lừa đảo chuyển tiền, chiếm tài khoản doanh nghiệp hoặc đánh cắp dữ liệu nhạy cảm.

Hiểu được cách thức hoạt động của chúng là bước đầu tiên để giảm thiểu rủi ro và giữ an toàn trong môi trường số đầy cạm bẫy ngày nay.

Theo phân tích của Harley Sugarman, CEO của công ty an ninh mạng Anagram, tin tặc đang tận dụng đặc điểm kerning (khoảng cách giữa các ký tự) trong font chữ hiện đại. Khi chữ "r" và "n" đứng cạnh nhau, khoảng cách hiển thị khiến chúng gần như ghép lại thành chữ "m". Bộ não con người lại có xu hướng “tự sửa lỗi” khi đọc nhanh, đặc biệt trên màn hình nhỏ như điện thoại, khiến người dùng rất khó nhận ra sự bất thường.

Điều này giúp các email lừa đảo trông giống hệt thư thật từ Microsoft, từ logo, bố cục cho đến nội dung. Người dùng chỉ lướt qua một lần là tin ngay rằng mình đang làm việc với nguồn đáng tin cậy.

Chiến dịch hoạt động như thế nào?

Theo các chuyên gia, chiến dịch lừa đảo này được phát hiện khi nhiều email giả mạo Microsoft điều hướng người dùng đến trang đăng nhập có tên miền giả "rnicrosoft[.]com". Với giao diện giống 100%, người dùng chỉ cần đăng nhập một lần là toàn bộ thông tin sẽ lọt vào tay tin tặc.Nguy hiểm hơn, trên thiết bị di động, thanh địa chỉ thường rút gọn URL, khiến phần “rn” bị che khuất hoàn toàn. Kẻ tấn công từ đó dễ dàng triển khai nhiều chiêu thức hơn: Yêu cầu xác minh mật khẩu, lừa tải tệp độc hại hoặc mạo danh bộ phận HR, kế toán để thực hiện lừa đảo hóa đơn.

Không chỉ dùng “rn” giả chữ “m”, tin tặc còn kết hợp nhiều chiêu typosquatting khác như thay “o” bằng số “0” (micros0ft[.]com), thêm dấu gạch nối (microsoft-support[.]com) hoặc đổi đuôi tên miền (microsoft[.]co). Tất cả đều được thiết kế để lừa người dùng trong khoảnh khắc không chú ý.

Ai bị ảnh hưởng và mức độ nguy hiểm ra sao?

Người dùng cá nhân, doanh nghiệp nhỏ, tới cả nhân viên nội bộ trong các tập đoàn lớn, bất cứ ai nhận email liên quan đến Microsoft đều có thể trở thành mục tiêu. Khi kẻ tấn công chiếm được tài khoản Microsoft, chúng có thể truy cập email, OneDrive, Teams, tài liệu nội bộ, thậm chí khởi động các cuộc tấn công tiếp theo vào đồng nghiệp trong cùng tổ chức.Hậu quả không chỉ dừng lại ở rò rỉ thông tin cá nhân, mà còn có thể biến thành các vụ lừa đảo chuyển tiền, chiếm tài khoản doanh nghiệp hoặc đánh cắp dữ liệu nhạy cảm.

Người dùng cần làm gì để tự bảo vệ mình?

Mặc dù chiến dịch lừa đảo này tinh vi về mặt kỹ thuật, người dùng vẫn có thể tự bảo vệ bằng một số bước đơn giản:- Mở rộng toàn bộ địa chỉ email người gửi, không chỉ nhìn tên hiển thị

- Di chuột (trên desktop) hoặc nhấn giữ (trên mobile) vào liên kết trước khi nhấp để xem URL thật

- Kiểm tra kỹ dấu hiệu bất thường trong tên miền: Kí tự, dấu gạch nối, số thay chữ cái, đuôi ".co" hay ".com"

- Không nhấn vào các đường link đặt trong email yêu cầu đổi mật khẩu. Thay vào đó, hãy mở tab mới và truy cập thẳng trang Microsoft.

- Bật xác thực đa lớp (MFA) cho mọi tài khoản quan trọng.

Hiểu được cách thức hoạt động của chúng là bước đầu tiên để giảm thiểu rủi ro và giữ an toàn trong môi trường số đầy cạm bẫy ngày nay.

WhiteHat