tinhdonphuong

W-------

-

03/06/2014

-

1

-

15 bài viết

Tấn công DDoS sử dụng DNS.

Trong các bài viết lần trước: tổng quan botnet1 và tổng quan botnet 2 tôi có giới thiệu tổng quan về Botnet, và mục đích chính của việc kẻ tấn công xây dựng Botnet là để tấn công DdoS. Ngoài sử dụng mạng Botnet tấn công trực tiếptừ các bot đến mục tiêu, còn có rất nhiều cách sử dụng mạng Botnet tấn công DdoS một cách gián tiếp. Trong khoảng 2-3 năm trở lại đây, có một kiểu tấn công DDoS trở lên rất phổ biến và gây ra những ảnh hưởng nghiêm trọng đến những nạn nhân mà phải hứng chịu cuộc tấn công này đó là: DRDoS (Distributed Reflection Denial of Service).

Trong loạt bài viết sắp tới của tôi sẽ nói về các kiểu tấn công dạng này với những cách thức khác nhau. Bài này tôi sẽ nói về việc sử dụng DNS để phục vụ việc tấn công theo kiểu DRDoS.

Lưu ý: Những bài viết của tôi, chỉ mang tính chất tham khảo, học hỏi để thêm kiến thức, không khuyến khích mọi người sử dụng những kiến thức này vào mục đích xấu.

Các cuộc tấn công khai thác DNS cho phép đệ quy (open recursion). Đệ quy là một phương thức xử lý một yêu cầu, nếu DNS hiện tại không chưa bản ghi mà client yêu cầu, nó sẽ hỏi ngược lại lên DNS cao hơn để hỏi bản ghi đó. Đệ quy không hẳn là xấu. Tuy nhiên, đệ quy chỉ nên cung cấp cho một bộ phận client đáng tin cậy. Name server thực hiện đệ quy cung cấp cho bất kì máy chủ nào với việc dễ khai thác điều hướng.

Kẻ tấn công tập hợp mạng botnet, sau đó hắn viết một bản ghi khuếch đại (ví dụ: như bản ghi có dung lượng 4000byte) trong khai báo của DNS đã bị chiếm từ trước. Hắn sẽ kiểm tra và lập ra một danh sách các DNS mở đệ quy, và sẽ sử dụng danh sách đó truy vấn đến các DNSxâm chiếm bởi kẻ tấn công (có hơn một triệu DNSmở chức năng đệ quy, vì vậy đây là một danh sách khá dễ dàng để có được). Với sự chuẩn bị như trên, kẻ tấn công gửi lệnh cho mạng botnet tấn công mục tiêu thông qua các DNS mở đệ quy.

Các DNS mở đệ quy chấp nhận các thông điệp yêu cầu từ các máy bot. Nếu các DNS mở đệ quy chưa từng nhận bản ghi yêu cầu này trước đây và chưa giữ bản ghi khuếch đại trong bộ nhớ cache của chúng, chúng sẽ gửi một thông điệp yêu cầu DNS của riêng nó đến các mức DNS cao hơn (bạn có thể tham khảo thêm tại đây, để hiểu rõ cơ chế hoạt động của DNS). Khi yêu cầu được gửi đến DNS bị chiếm và nó sẽ trả về bản ghi khuếch đại đến DNS mở đệ quy. Các DNS mở đệ quy phản hồi DNS có chứa các bản ghi khuếch đại và trở lại địa chỉ IP nguồn theo yêu cầu. Các DNS tin rằng chúng đang gửi thông điệp phản hồi DNS cho các máy bot ban đầu, trong khi thực tê địa chỉ IP đã bị giả mạo để chuyển tiếp đến mục tiêu tại 10.10.1.1.

Mục tiêu tại 10.10.1.1 không gửi đi bất kì yêu cầu DNS nào nhưng bây giờ bị “dội bom” với các câu trả lời.Các câu trả lời có chứa một bản ghi DNS TXT 4000byte. Kích thước mỗi thông điệp này vượt quá maximum khối truyền tải (Ethernet), do đó nó sẽ được chia thành nhiều mảnh gói tin IP.

Cuộc tấn công DdoS này hiệu quả nhất khi chạy thông qua một số lượng lớn các DNS mở đệ quy. Sự phân phối làm tăng lưu lượng truy cập và làm giảm sự tập trung vào các nguồn tấn công. Tác động trên các máy DNS đệ quy bị ảnh hưởng thấp, vì vậy thường không bị phát hiện. Ảnh hưởng đến các mục tiêu thì lại rất lớn. Các cuộc tấn công dựa trên phương thức này đã đạt một tỷ lệ tiêu thụ băng thông vượt quá 7Gbs

Cấu hình hệ thống name server một cách an toàn sẽ giảm khả năng kẻ tấn công có thể truyền file vào với mục đích khuếch đại. Vô hiệu hóa mở đệ quy trên các name server của bạn, và chỉ chấp nhận DNS đệ quy từ các nguồn đáng tin cậy. Biện pháp này sẽ làm giảm các cuộc tấn công. Đó là sự thay đổi cấu hình khá đơn giản với các dịch vụ ứng dụng DNS phổ biến như Windows Server 2003 và BIND. Nếu bạn đang sử dụng DNS bên ngoài, hãy kiểm tra xem nó có cung cấp mở đệ quy không? Nếu có hãy liên hệ vs ISP hoặc nhà cung cấp DNS và đề nghị họ đóng lỗ hỏng bảo mật này lại.

Ngay cả khi kết hợp lại, các biện pháo này cũng khó có thể giảm nhẹ cuộc tấn công so với cách xác nhận địa chỉ IP nguồn. Bằng cách thực hiện xác nhận địa chỉ IP nguồn, bạn có thể ngăn chặn các cuộc tấn công mạo danh: các máy chủ botnet không thể tạo ra thông điệp yêu cầu DNS đặt ra như máy chủ nhắm đến mục tiêu, mà phải xác thực ở ngay bước gửi gói tin đi đầu tiên.

Trong loạt bài viết sắp tới của tôi sẽ nói về các kiểu tấn công dạng này với những cách thức khác nhau. Bài này tôi sẽ nói về việc sử dụng DNS để phục vụ việc tấn công theo kiểu DRDoS.

Lưu ý: Những bài viết của tôi, chỉ mang tính chất tham khảo, học hỏi để thêm kiến thức, không khuyến khích mọi người sử dụng những kiến thức này vào mục đích xấu.

Điều kiện cần có

Ampification (Khuếch đại)

Kẻ tấn công sử dụng khuếch đại để tăng lưu lượng vận chuyển trong một cuộc tấn công.Trong các cuộc tấn công DNS, những kẻ tấn công sử dụng một phần mở rộng của giao thức DNS(EDNS0) cho phép thông điệp DNS lớn. Kể tấn công viết ra một thông điệp yêu cầu của DNS khoảng 60byte, để kích hoạt giao thức một thông điệp trả lời khoảng 4000byte đến mục tiêu. Kết quả của việc khuếch đại này khoảng 70 lần, làm tăng đáng kể khối lượng vận chuyển mà mục tiêu nhận được, làm gia tăng nhanh đến mức mà tài nguyên của mục tiêu sẽ bị cạn kiệt.DNS data corruption (dữ liệu sai lệch DNS)

Để thực hiện việc ảnh hưởng của việc khuếch đại, kẻ tấn công sẽ đưa ra một yêu cầu DNS mà sẽ đòi hỏi một sự phản hồi rất lớn. Có nhiều cách cho những kẻ tấn công biết được chỗ mà bản ghi tài nguyên DNS yêu cầu tăng lên. Kẻ tấn công đã xâm nhập được với một server cấu hình kém trước đó và sửa đổi vùng tập tin của máy chủ bao gồm một bản ghi tài nguyên DNS TXT với dung lượng khoảng 4000 byte.Mạo danh

Trong các cuộc tấn công DNS, với mỗi máy chủ tấn công đã sửa IP nguồn của gói tin là IP của mục tiêu. Ảnh hưởng của việc giả mạo địa chỉ IP theo cách này là sự phản hồi của các yêu cầu DNS sẽ được trả lại cho mục tiêu chứ không phải máy chủ mạo danh.Khai thác dịch vụ xử lý tên miền

Name server là server chuyên dụng trên internet để xử lý các truy vấn hoặc các câu hỏi từ người dùng về vị trí tên miền của các dịch vụ khác nhau.Các cuộc tấn công khai thác DNS cho phép đệ quy (open recursion). Đệ quy là một phương thức xử lý một yêu cầu, nếu DNS hiện tại không chưa bản ghi mà client yêu cầu, nó sẽ hỏi ngược lại lên DNS cao hơn để hỏi bản ghi đó. Đệ quy không hẳn là xấu. Tuy nhiên, đệ quy chỉ nên cung cấp cho một bộ phận client đáng tin cậy. Name server thực hiện đệ quy cung cấp cho bất kì máy chủ nào với việc dễ khai thác điều hướng.

Cách tấn công

Qua những khái niệm trên chắc hẳn các bạn đã biết những yếu tố cần thiết cho việc tấn công, sau đây tôi sẽ trình bày cách làm thế nào một cuộc tấn công được thực hiện.Kẻ tấn công tập hợp mạng botnet, sau đó hắn viết một bản ghi khuếch đại (ví dụ: như bản ghi có dung lượng 4000byte) trong khai báo của DNS đã bị chiếm từ trước. Hắn sẽ kiểm tra và lập ra một danh sách các DNS mở đệ quy, và sẽ sử dụng danh sách đó truy vấn đến các DNSxâm chiếm bởi kẻ tấn công (có hơn một triệu DNSmở chức năng đệ quy, vì vậy đây là một danh sách khá dễ dàng để có được). Với sự chuẩn bị như trên, kẻ tấn công gửi lệnh cho mạng botnet tấn công mục tiêu thông qua các DNS mở đệ quy.

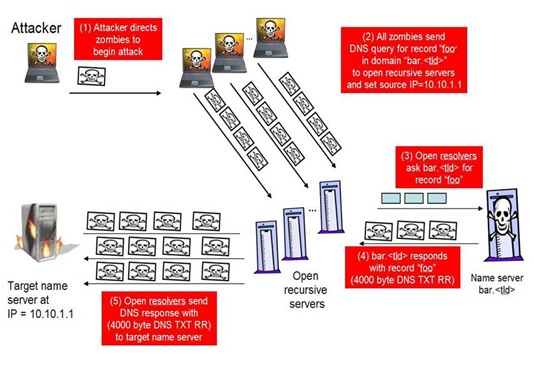

Cách một cuộc tấn công DNS diễn ra

Kẻ tấn công xác định mục tiêu DNS tại địa chỉ IP là 10.10.1.1. Khi nhậnlệnh từ kẻ tấn công, tất cả các bot trong mạng botnet sẽ gửi đi thông điệp yêu cầu bản ghi khuếch đại đến DNS đã bị khai thác thông qua các server mở đệ quy như hình vẽCác DNS mở đệ quy chấp nhận các thông điệp yêu cầu từ các máy bot. Nếu các DNS mở đệ quy chưa từng nhận bản ghi yêu cầu này trước đây và chưa giữ bản ghi khuếch đại trong bộ nhớ cache của chúng, chúng sẽ gửi một thông điệp yêu cầu DNS của riêng nó đến các mức DNS cao hơn (bạn có thể tham khảo thêm tại đây, để hiểu rõ cơ chế hoạt động của DNS). Khi yêu cầu được gửi đến DNS bị chiếm và nó sẽ trả về bản ghi khuếch đại đến DNS mở đệ quy. Các DNS mở đệ quy phản hồi DNS có chứa các bản ghi khuếch đại và trở lại địa chỉ IP nguồn theo yêu cầu. Các DNS tin rằng chúng đang gửi thông điệp phản hồi DNS cho các máy bot ban đầu, trong khi thực tê địa chỉ IP đã bị giả mạo để chuyển tiếp đến mục tiêu tại 10.10.1.1.

Mục tiêu tại 10.10.1.1 không gửi đi bất kì yêu cầu DNS nào nhưng bây giờ bị “dội bom” với các câu trả lời.Các câu trả lời có chứa một bản ghi DNS TXT 4000byte. Kích thước mỗi thông điệp này vượt quá maximum khối truyền tải (Ethernet), do đó nó sẽ được chia thành nhiều mảnh gói tin IP.

Cuộc tấn công DdoS này hiệu quả nhất khi chạy thông qua một số lượng lớn các DNS mở đệ quy. Sự phân phối làm tăng lưu lượng truy cập và làm giảm sự tập trung vào các nguồn tấn công. Tác động trên các máy DNS đệ quy bị ảnh hưởng thấp, vì vậy thường không bị phát hiện. Ảnh hưởng đến các mục tiêu thì lại rất lớn. Các cuộc tấn công dựa trên phương thức này đã đạt một tỷ lệ tiêu thụ băng thông vượt quá 7Gbs

Những điều cần làm khi bị tấn công

Một số biện pháp bạn có thể làm giảm bớt những tác động của cuộc tấn công DDoS này:- Tùy thuộc vào mức độ nghiêm trọng của cuộc tấn công và độ mạnh của việc phản ứng mà bạn muốn, bạn có thể sử dụng quy tắc lọc: giảm thông điệp trả lời từ các DNS nghi ngờ có dấu hiệu tấn công (có dung lượng trên 512 byte)sssss

- Bạn có thể chặn lưu lượng truy cập từ các DNSmở đệ quy hoàn toàn. Nhưng việc này không dập tắt các nguồn tấn công và giảm lưu lượng, thậm chí còn còn có thể gây ảnh hưởng đến một máy chủ mở đệ quy đáng tin cậy.

Những việc bạn có thể làm để giảm thiểu mối đe dọa

Để giảm thiếu mối đe dọa đến từ những kẻ tấn công, bạn cần tự phòng vệ cho mình. Và có hai biện pháp đối phó là tất yếu đó là cấu hình trên hệ thống khách hàng một cách an toàn, và sử dụng phần mềm chống virus để những kẻ tấn công không biến máy bạn trở thành một botnet của chúng.Cấu hình hệ thống name server một cách an toàn sẽ giảm khả năng kẻ tấn công có thể truyền file vào với mục đích khuếch đại. Vô hiệu hóa mở đệ quy trên các name server của bạn, và chỉ chấp nhận DNS đệ quy từ các nguồn đáng tin cậy. Biện pháp này sẽ làm giảm các cuộc tấn công. Đó là sự thay đổi cấu hình khá đơn giản với các dịch vụ ứng dụng DNS phổ biến như Windows Server 2003 và BIND. Nếu bạn đang sử dụng DNS bên ngoài, hãy kiểm tra xem nó có cung cấp mở đệ quy không? Nếu có hãy liên hệ vs ISP hoặc nhà cung cấp DNS và đề nghị họ đóng lỗ hỏng bảo mật này lại.

Ngay cả khi kết hợp lại, các biện pháo này cũng khó có thể giảm nhẹ cuộc tấn công so với cách xác nhận địa chỉ IP nguồn. Bằng cách thực hiện xác nhận địa chỉ IP nguồn, bạn có thể ngăn chặn các cuộc tấn công mạo danh: các máy chủ botnet không thể tạo ra thông điệp yêu cầu DNS đặt ra như máy chủ nhắm đến mục tiêu, mà phải xác thực ở ngay bước gửi gói tin đi đầu tiên.

Chỉnh sửa lần cuối bởi người điều hành: