Rombertik-Dòng mã độc mã hóa file, tấn công ổ cứng và xóa Master Boot Record(MBR)

Chào các bạn. Hôm nay mình sẽ tiếp tục với bài phân tích mẫu Rombertick. Bài viết còn nhiều thiếu xót rất mong nhận được sự góp ý của các bạn.

Tổng quan về Rombertik

Rombertik là loại mã độc được viết ra nhằm mục đích đánh cắp thông tin người dùng, chúng hook vào các trình duyệt web phổ biến như Chrome, Firefox để đánh cắp các thông tin cá nhân cũng như các thông tin nhạy cảm đồng thời gửi chúng về server. Một số mẫu trojan được viết ra nhằm mục đích tấn công vào các ngân hàng, tài khoản ngân hàng; tuy nhiên, khác với chúng Rombertik thu thập tất cả các thông tin từ website một cách bừa bãi không có chọn lọc.

Rombertik được phán tán chủ yếu thông qua thư rác và các tin nhắn lừa đảo. Những tin nhắn, mail spam sẽ được gửi tới người dùng đồng thời đính kèm file chứa mã độc Rombertik. Khi người dùng down file đính kèm với mail về máy tính cá nhân và chạy chương trình, Rombertik bắt đầu quá trình đánh cắp thông tin của mình.

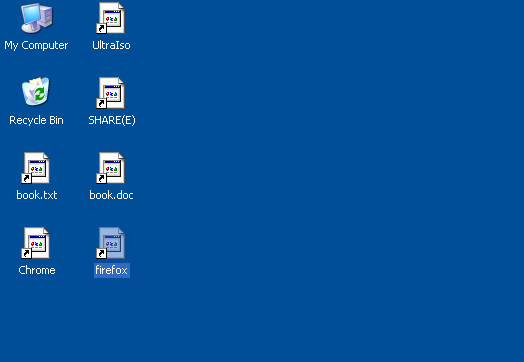

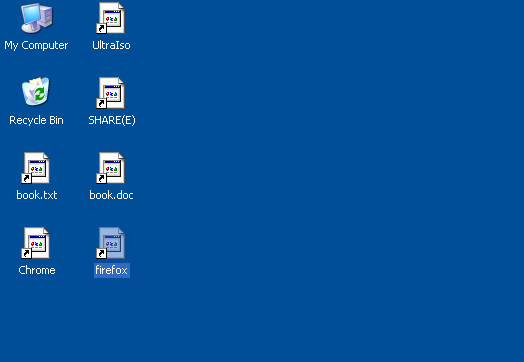

Hình 1: Hình ảnh về mẫu trojan Rombertik

Như ta đã thấy ở trên, file Copy#064046.scr là mã độc Rombertik. Nó mang icon giống với icon của một file pdf và có phần mở rộng (extension) giống với phần mở rộng của các file Screen Saver (file có phần mở rộng là .scr). Điều này dễ gây ra sự nhầm lẫn với người dùng và một khi người dùng click đúp chuột để mở file, Rombertik bắt đầu quá trình thực thi.

Phân tích mẫu trojan Rombertik

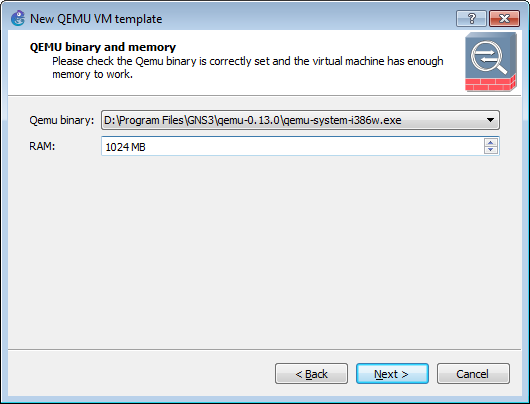

Đầu tiên, Rombertik copy chính bản thân nó vào thư mục %Appdata%

sr và đổi tên thành yfoye.exe đồng thời tạo ra file yfoye.bat gồm các mã lệnh để khởi chạy file yfoye.exe

Hình 2: Rombertik tạo file yfoye.exe

Ngoài việc tạo file yfoye.exe, Rombertik còn tạo file fgf.vbs trong thư mục C ocuments and SettingsStart MenuProgramsStartup có tác dụng khởi động file yfoye.exe cùng hệ điều hành.

ocuments and SettingsStart MenuProgramsStartup có tác dụng khởi động file yfoye.exe cùng hệ điều hành.

Hành vi chính của Rombertik là theo dõi, đánh cắp thông tin người dùng bằng cách tìm các tiến trình đang chạy của Chrome, Firefox, nếu như có tiến trình Chrome, Firefox đang chạy, Rombertik tiến hành inject code và tiến hành lấy tất cả các thông tin dữ liệu duyệt web gửi về server có tên www.centozos.org.in.

Một số hình ảnh về quá trình Rombertik tìm các tiến trình của Chrome và Firefox. Quá trình này được thực hiện thông qua các hàm như:

- CreateToolhelp32Snapshot: Hàm tạo snapshot, lấy thông tin các tiến trình.

- Process32First: Hàm tìm tiến trình đầu tiên.

- Process32Next: Hàm tìm tiến trình tiếp theo.

Hình 3: Rombertik lấy thông tin các tiến trình đang chạy

Hình 4: Kiểm tra xem tiến trình Chrome có đang chạy hay không

Hình 5: Kiểm tra xem tiến trình Firefox có đang chạy hay không

Hình 6: Tìm tiến trình tiếp theo nếu tiến trình hiện tại không phải là chrome.exe hoặc firefox.exe

Sau khi qua quá trình tìm kiếm, nếu như tiến trình chrome.exe hoặc firefox.exe đang chạy Rombertik bắt đầu inject code. Dưới đây để demo mình sẽ bật Firefox và để Rombertik tiến hành inject code vào tiến trình firefox.exe.

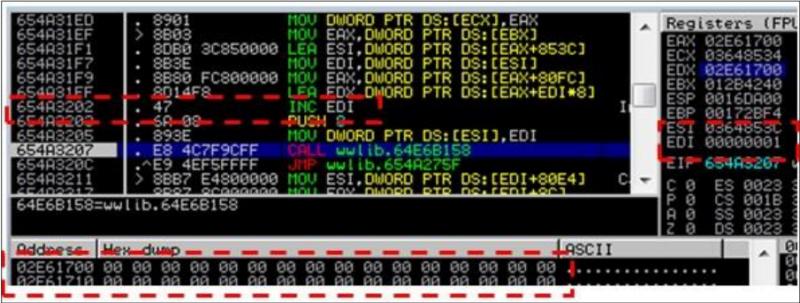

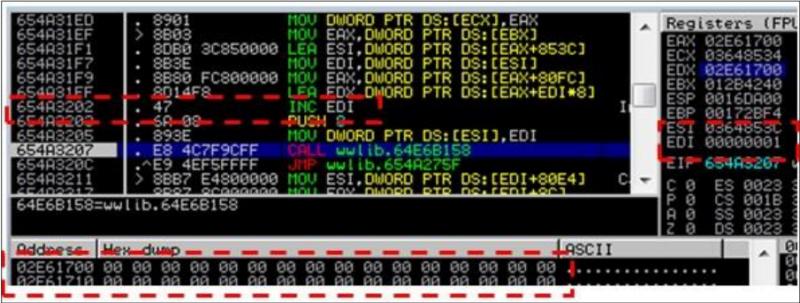

Theo như hình ảnh dưới đây. Rombertik inject code vào tiến trình firefox với kích thước là 9000h (byte) và địa chỉ bắt đầu inject code trên tiến trình firefox.exe là 95A0000.

Hình 7: Rombertik tiến hành inject code vào tiến trình firefox.exe

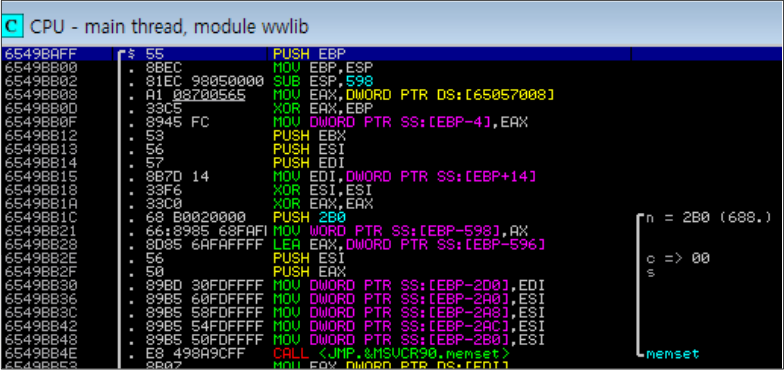

Sau khi inject code vào tiến trình firefox.exe, Rombertix sẽ tạo một luồng thực thi để thực thi code của chính nó trên tiến trình firefox. Để tiến hành đánh cắp thông tin dữ liệu duyệt web trên firefox, Rombertik sử dụng công nghệ hook inline. Rombertik sẽ ghi đè dữ liệu lên một số hàm chuẩn của Firefox một đoạn code ngắn có tác dụng nhảy tới đoạn code của Rombertik dẫn tới khi Firefox gọi các hàm chuẩn này nó sẽ nhảy tới thực thi code của Rombertik trước sau đó mới thực thi code các hàm chuẩn của Firefox. Qua đó, mỗi lần người dùng gửi nhận dữ liệu duyệt web, các dữ liệu này đều bị đoạn code của Rombertik ghi lại và gửi về server.

Kỹ thuật anti-debug trong Rombertik

Cũng như đại đa sỗ mã độc, trojan, để tránh sự phân tích của các chuyên gia phân tích mã độc, chúng thường tích hợp các công nghệ để làm rối, ngăn chặn quá trình debug, reverse.

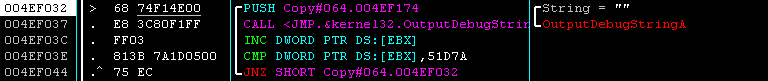

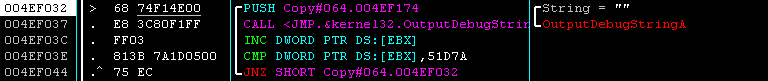

Đối với Rombertik, chúng sử dụng phương pháp kiểm tra tên file, lấy tên máy tính người dùng và so sánh với các xâu như “malwar”, “sample”, “viru”, “sandb”. Nếu như có sự trùng khớp quá trình debug sẽ bị ngừng lại. Ngoài ra Rombetik còn sử dụng hàm OutputDebugString để thực hiện anti-debug.

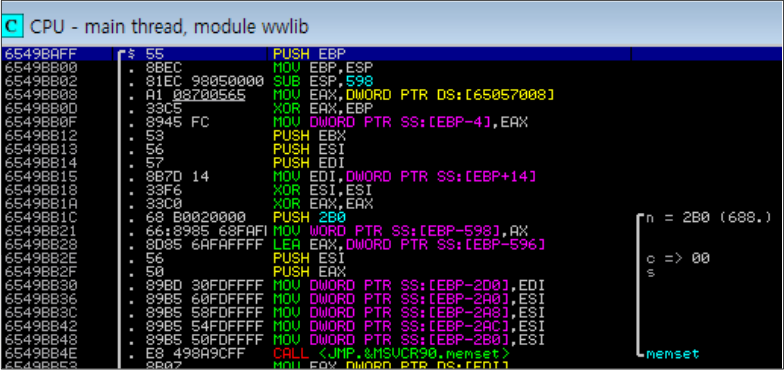

Hình 8: anti-debug bằng hàm OutputDebugString

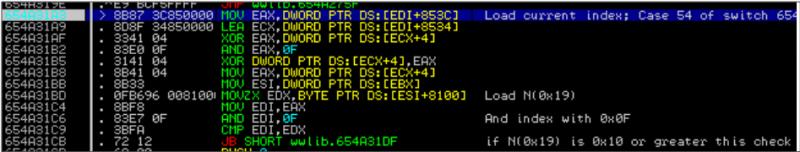

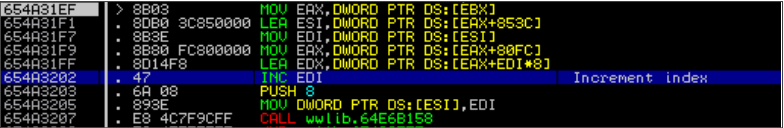

Hình 9: Một kỹ thuật Anti-debug của Rombertik

Nếu như không có quyền ghi đè MasterBoot Recort(MBR), Rombertik tiến hành phá hoại, mã hóa các file trong thư mục C ocuments and Settings

ocuments and Settings

Hình 11: Rombertik mã hóa file.

Rombertik là một loại mã độc nguy hiểm, để tránh những thiệt hại không đáng có cũng như tránh lộ lọt các thông tin cá nhân cũng như các thông tin nhạy cảm, người dùng nên đề phòng với những mail, thư rác có đính kèm file, không nên down những file không có nguồn gốc rõ ràng. Đồng thời để bảo vệ máy tính một cách toàn diện hơn thì người dùng nên chọn cho mình một phần mềm diệt virus đáng tin cậy.

Trên đây mình đã hoàn thành xong bài viết phân tích động mẫu Rombertik. Bài viết có thể mắc nhiều thiếu sót, rất mong nhận được góp ý, đóng góp từ các bạn.

Tổng quan về Rombertik

Rombertik là loại mã độc được viết ra nhằm mục đích đánh cắp thông tin người dùng, chúng hook vào các trình duyệt web phổ biến như Chrome, Firefox để đánh cắp các thông tin cá nhân cũng như các thông tin nhạy cảm đồng thời gửi chúng về server. Một số mẫu trojan được viết ra nhằm mục đích tấn công vào các ngân hàng, tài khoản ngân hàng; tuy nhiên, khác với chúng Rombertik thu thập tất cả các thông tin từ website một cách bừa bãi không có chọn lọc.

Rombertik được phán tán chủ yếu thông qua thư rác và các tin nhắn lừa đảo. Những tin nhắn, mail spam sẽ được gửi tới người dùng đồng thời đính kèm file chứa mã độc Rombertik. Khi người dùng down file đính kèm với mail về máy tính cá nhân và chạy chương trình, Rombertik bắt đầu quá trình đánh cắp thông tin của mình.

Hình 1: Hình ảnh về mẫu trojan Rombertik

Như ta đã thấy ở trên, file Copy#064046.scr là mã độc Rombertik. Nó mang icon giống với icon của một file pdf và có phần mở rộng (extension) giống với phần mở rộng của các file Screen Saver (file có phần mở rộng là .scr). Điều này dễ gây ra sự nhầm lẫn với người dùng và một khi người dùng click đúp chuột để mở file, Rombertik bắt đầu quá trình thực thi.

Phân tích mẫu trojan Rombertik

Đầu tiên, Rombertik copy chính bản thân nó vào thư mục %Appdata%

sr và đổi tên thành yfoye.exe đồng thời tạo ra file yfoye.bat gồm các mã lệnh để khởi chạy file yfoye.exe

Hình 2: Rombertik tạo file yfoye.exe

Ngoài việc tạo file yfoye.exe, Rombertik còn tạo file fgf.vbs trong thư mục C

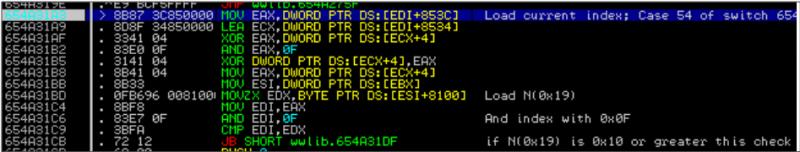

Hành vi chính của Rombertik là theo dõi, đánh cắp thông tin người dùng bằng cách tìm các tiến trình đang chạy của Chrome, Firefox, nếu như có tiến trình Chrome, Firefox đang chạy, Rombertik tiến hành inject code và tiến hành lấy tất cả các thông tin dữ liệu duyệt web gửi về server có tên www.centozos.org.in.

Một số hình ảnh về quá trình Rombertik tìm các tiến trình của Chrome và Firefox. Quá trình này được thực hiện thông qua các hàm như:

- CreateToolhelp32Snapshot: Hàm tạo snapshot, lấy thông tin các tiến trình.

- Process32First: Hàm tìm tiến trình đầu tiên.

- Process32Next: Hàm tìm tiến trình tiếp theo.

Hình 3: Rombertik lấy thông tin các tiến trình đang chạy

Hình 4: Kiểm tra xem tiến trình Chrome có đang chạy hay không

Hình 5: Kiểm tra xem tiến trình Firefox có đang chạy hay không

Hình 6: Tìm tiến trình tiếp theo nếu tiến trình hiện tại không phải là chrome.exe hoặc firefox.exe

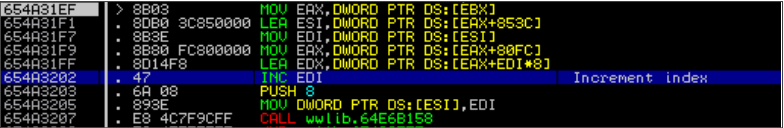

Sau khi qua quá trình tìm kiếm, nếu như tiến trình chrome.exe hoặc firefox.exe đang chạy Rombertik bắt đầu inject code. Dưới đây để demo mình sẽ bật Firefox và để Rombertik tiến hành inject code vào tiến trình firefox.exe.

Theo như hình ảnh dưới đây. Rombertik inject code vào tiến trình firefox với kích thước là 9000h (byte) và địa chỉ bắt đầu inject code trên tiến trình firefox.exe là 95A0000.

Hình 7: Rombertik tiến hành inject code vào tiến trình firefox.exe

Sau khi inject code vào tiến trình firefox.exe, Rombertix sẽ tạo một luồng thực thi để thực thi code của chính nó trên tiến trình firefox. Để tiến hành đánh cắp thông tin dữ liệu duyệt web trên firefox, Rombertik sử dụng công nghệ hook inline. Rombertik sẽ ghi đè dữ liệu lên một số hàm chuẩn của Firefox một đoạn code ngắn có tác dụng nhảy tới đoạn code của Rombertik dẫn tới khi Firefox gọi các hàm chuẩn này nó sẽ nhảy tới thực thi code của Rombertik trước sau đó mới thực thi code các hàm chuẩn của Firefox. Qua đó, mỗi lần người dùng gửi nhận dữ liệu duyệt web, các dữ liệu này đều bị đoạn code của Rombertik ghi lại và gửi về server.

Kỹ thuật anti-debug trong Rombertik

Cũng như đại đa sỗ mã độc, trojan, để tránh sự phân tích của các chuyên gia phân tích mã độc, chúng thường tích hợp các công nghệ để làm rối, ngăn chặn quá trình debug, reverse.

Đối với Rombertik, chúng sử dụng phương pháp kiểm tra tên file, lấy tên máy tính người dùng và so sánh với các xâu như “malwar”, “sample”, “viru”, “sandb”. Nếu như có sự trùng khớp quá trình debug sẽ bị ngừng lại. Ngoài ra Rombetik còn sử dụng hàm OutputDebugString để thực hiện anti-debug.

Hình 8: anti-debug bằng hàm OutputDebugString

Hình 9: Một kỹ thuật Anti-debug của Rombertik

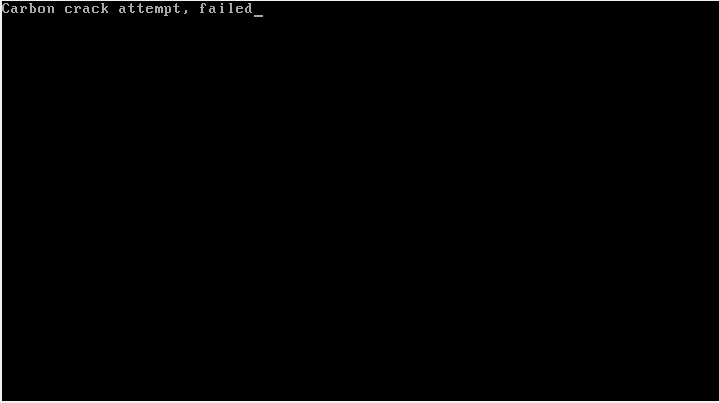

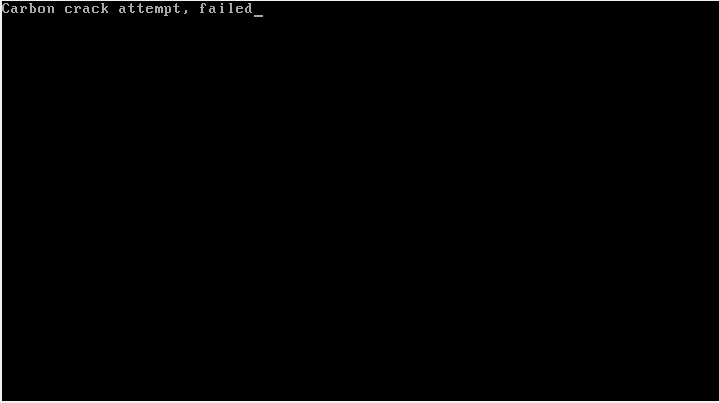

Nguy hiểm hơn, ngoài nhưng phương pháp anti-debug thông thường trên, Rombertik còn tiến hành tính toán 32-bit hash resource trên memory và so sánh chúng với giá trị PE Complile Timestamp. Nếu như có sự khác biệt, Rombertik tiến hành ghi đè MasterBoot Record (MBR) phá hủy hệ điều hành Windows

Hình 10: Màn hình windows sau khi bị ghi đè MBR

Hình 10: Màn hình windows sau khi bị ghi đè MBR

Nếu như không có quyền ghi đè MasterBoot Recort(MBR), Rombertik tiến hành phá hoại, mã hóa các file trong thư mục C

Hình 11: Rombertik mã hóa file.

Trên đây mình đã hoàn thành xong bài viết phân tích động mẫu Rombertik. Bài viết có thể mắc nhiều thiếu sót, rất mong nhận được góp ý, đóng góp từ các bạn.

Chỉnh sửa lần cuối bởi người điều hành: