-

09/04/2020

-

106

-

910 bài viết

Ransomware RedAlert nhắm mục tiêu vào các máy chủ Windows, Linux VMware ESXi

Một ransomware mới có tên RedAlert hay gọi cách khác là N13V vừa bị phát hiện mã hóa máy chủ Windows và Linux VMWare ESXi trong các cuộc tấn công vào mạng công ty.

Nhóm MalwareHunterTeam đã phát hiện ra hoạt động độc hại trên và đăng tải nhiều hình ảnh khác nhau về trang web rò rỉ dữ liệu của băng đảng ransomware này.

Phần mềm tống tiền (ransomware) 'RedAlert' dựa trên một chuỗi được sử dụng trong ghi chú đòi tiền chuộc. Tuy nhiên, từ một bộ mã hóa Linux do BleepingComputer thu được, kẻ tấn công gọi hoạt động nội bộ của chúng là 'N13V'.

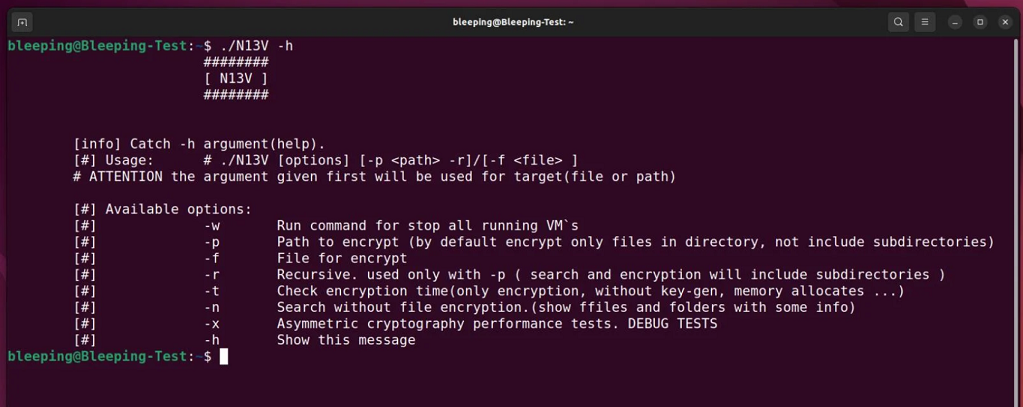

Tùy chọn dòng lệnh ransomware RedAlert / N13V

Bộ mã hóa Linux được tạo ra để nhắm mục tiêu các máy chủ VMware ESXi, với các tùy chọn dòng lệnh cho phép kẻ xấu đóng bất kỳ máy ảo nào đang chạy trước khi mã hóa tệp.

Danh sách đầy đủ các tùy chọn dòng lệnh:

Khi chạy ransomware với '-w' đối số, bộ mã hóa Linux sẽ tắt tất cả các máy ảo VMware ESXi đang chạy bằng lệnh esxcli sau:

Khi mã hóa tệp, ransomware sử dụng thuật toán mã hóa khóa công khai NTRUEncrypt, hỗ trợ nhiều 'Parameter Sets' cung cấp các mức độ bảo mật khác nhau.

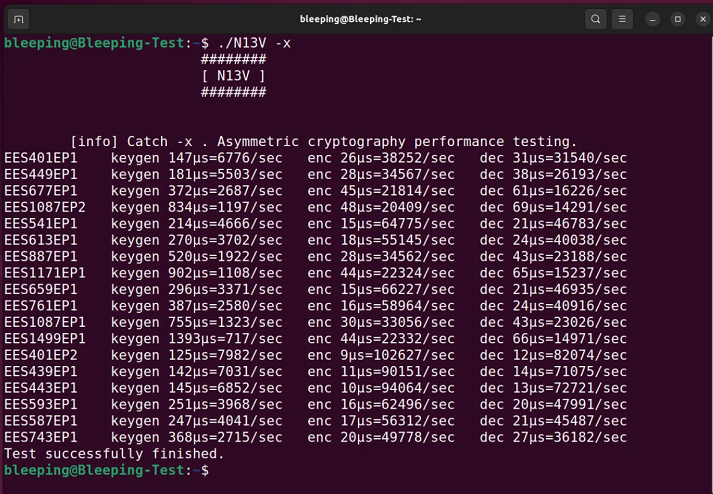

Một tính năng thú vị của RedAlert/N13V là tùy chọn dòng lệnh '-x' thực hiện 'kiểm thử hiệu suất mật mã không đối xứng' bằng cách sử dụng các bộ tham số NTRUEncrypt khác nhau này. Tuy nhiên, vẫn chưa rõ liệu có cách nào để buộc một bộ tham số cụ thể khi mã hóa hoặc ransomware sẽ chọn một bộ hiệu quả hơn.

Hoạt động ransomware khác có sử dụng thuật toán mã hóa này là FiveHands.

Kiểm tra tốc độ mã hóa NTRUEncrypt

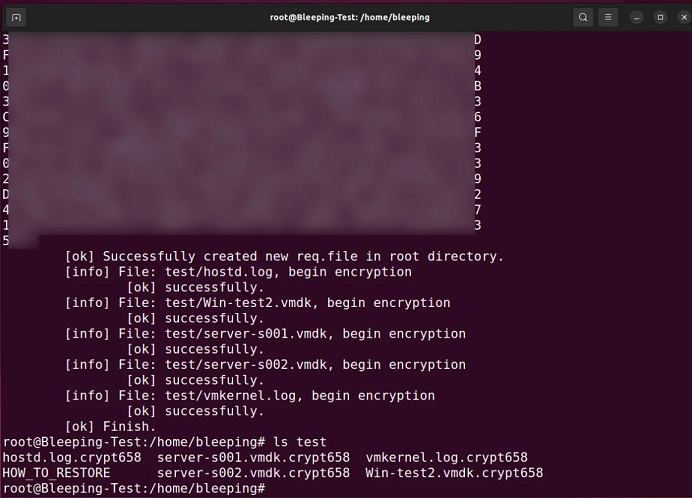

Khi mã hóa tệp, ransomware sẽ chỉ nhắm mục tiêu các tệp được liên kết với máy ảo VMware ESXi, bao gồm tệp nhật ký, tệp hoán đổi, đĩa ảo và tệp bộ nhớ.

Trong mẫu được phân tích bởi BleepingComputer, ransomware sẽ mã hóa các loại tệp này và thêm phần mở rộng .crypt [number] vào tên tệp của các tệp được mã hóa.

Mã hóa tệp trong Linux với RedAlert

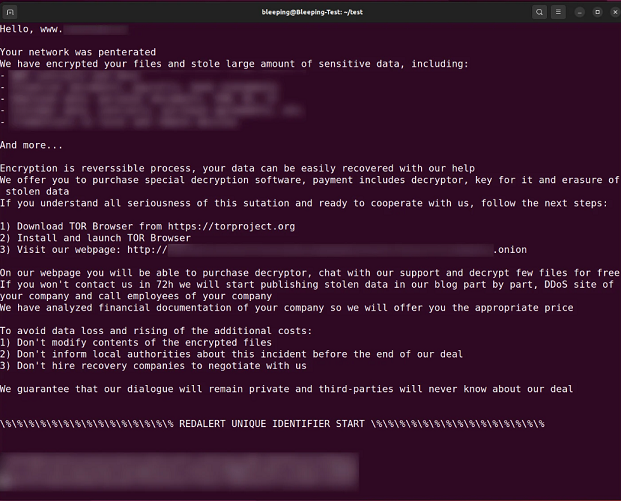

Trong mỗi thư mục, ransomware cũng sẽ tạo một ghi chú đòi tiền chuộc tùy chỉnh có tên HOW_TO_RESTORE, trong đó có mô tả về dữ liệu bị đánh cắp và liên kết đến trang web thanh toán tiền chuộc TOR duy nhất của nạn nhân.

Thông báo đòi tiền chuộc của Red Alert/N13V

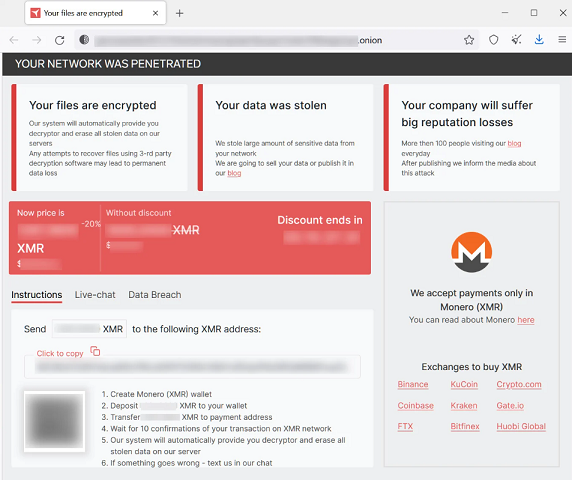

Trang web thanh toán Tor tương tự như các trang web hoạt động ransomware khác vì nó hiển thị yêu cầu tiền chuộc và cung cấp cách để đàm phán với kẻ tấn công.

Tuy nhiên, RedAlert/N13V chỉ chấp nhận thanh toán tiền điện tử Monero. Loại tiền này thường không được bán trong các sàn giao dịch tiền điện tử của Hoa Kỳ vì đây là đồng tiền ẩn danh.

Trang web đàm phán RedAlert/N13V Tor

Trong khi chỉ tìm thấy một bộ mã hóa Linux, trang web thanh toán có các yếu tố ẩn cho thấy bộ giải mã Windows cũng tồn tại.

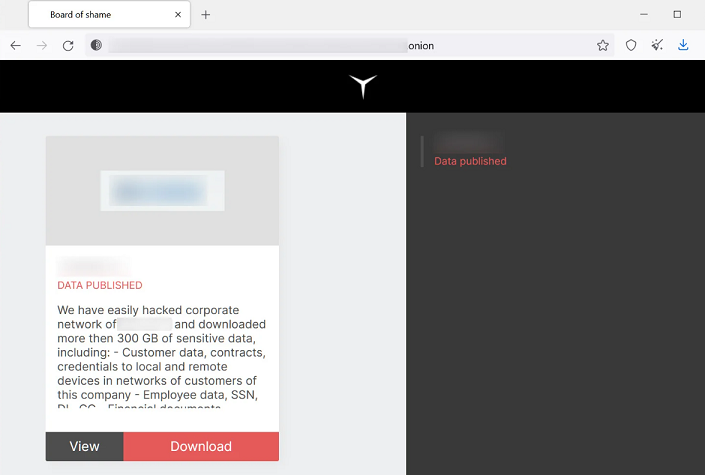

Giống hầu hết các hoạt động ransomware nhắm mục tiêu vào các doanh nghiệp, RedAlert tiến hành tấn công tống tiền kép là đánh cắp dữ liệu và sau đó mã hóa thiết bị.

Chiến thuật này cung cấp hai phương pháp tống tiền, không chỉ cho phép những kẻ xấu yêu cầu tiền chuộc rồi mới cung cấp một bộ giải mã mà còn đưa ra một yêu cầu khác để ngăn chặn việc rò rỉ dữ liệu bị đánh cắp.

Khi nạn nhân không trả tiền chuộc, băng đảng RedAlert công bố dữ liệu bị đánh cắp trên trang web rò rỉ dữ liệu mà bất kỳ ai cũng có thể tải xuống.

Nguồn trang web rò rỉ dữ liệu RedAlert/N13V

Hiện tại, trang web rò rỉ dữ liệu RedAlert chỉ chứa dữ liệu của một tổ chức, cho thấy hành vi này còn rất mới. Người dùng nên có động thái cảnh giác với ransomware N13V/RedAlert, đồng thời nâng cao chức năng và hỗ trợ ngay lập tức cho cả Linux và Windows.

Nhóm MalwareHunterTeam đã phát hiện ra hoạt động độc hại trên và đăng tải nhiều hình ảnh khác nhau về trang web rò rỉ dữ liệu của băng đảng ransomware này.

Phần mềm tống tiền (ransomware) 'RedAlert' dựa trên một chuỗi được sử dụng trong ghi chú đòi tiền chuộc. Tuy nhiên, từ một bộ mã hóa Linux do BleepingComputer thu được, kẻ tấn công gọi hoạt động nội bộ của chúng là 'N13V'.

Tùy chọn dòng lệnh ransomware RedAlert / N13V

Bộ mã hóa Linux được tạo ra để nhắm mục tiêu các máy chủ VMware ESXi, với các tùy chọn dòng lệnh cho phép kẻ xấu đóng bất kỳ máy ảo nào đang chạy trước khi mã hóa tệp.

Danh sách đầy đủ các tùy chọn dòng lệnh:

-w Run command for stop all running VM`s

-p Path to encrypt (by default encrypt only files in directory, not include subdirectories)

-f File for encrypt

-r Recursive. used only with -p ( search and encryption will include subdirectories )

-t Check encryption time(only encryption, without key-gen, memory allocates ...)

-n Search without file encryption.(show ffiles and folders with some info)

-x Asymmetric cryptography performance tests. DEBUG TESTS

-h Show this message

Khi chạy ransomware với '-w' đối số, bộ mã hóa Linux sẽ tắt tất cả các máy ảo VMware ESXi đang chạy bằng lệnh esxcli sau:

esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list | tail -n +2 | awk -F $',' '{system("esxcli vm process kill --type=force --world-id=" $1)}'

Khi mã hóa tệp, ransomware sử dụng thuật toán mã hóa khóa công khai NTRUEncrypt, hỗ trợ nhiều 'Parameter Sets' cung cấp các mức độ bảo mật khác nhau.

Một tính năng thú vị của RedAlert/N13V là tùy chọn dòng lệnh '-x' thực hiện 'kiểm thử hiệu suất mật mã không đối xứng' bằng cách sử dụng các bộ tham số NTRUEncrypt khác nhau này. Tuy nhiên, vẫn chưa rõ liệu có cách nào để buộc một bộ tham số cụ thể khi mã hóa hoặc ransomware sẽ chọn một bộ hiệu quả hơn.

Hoạt động ransomware khác có sử dụng thuật toán mã hóa này là FiveHands.

Kiểm tra tốc độ mã hóa NTRUEncrypt

Khi mã hóa tệp, ransomware sẽ chỉ nhắm mục tiêu các tệp được liên kết với máy ảo VMware ESXi, bao gồm tệp nhật ký, tệp hoán đổi, đĩa ảo và tệp bộ nhớ.

- .log

- .vmdk

- .vmem

- .vswp

- .vmsn

Trong mẫu được phân tích bởi BleepingComputer, ransomware sẽ mã hóa các loại tệp này và thêm phần mở rộng .crypt [number] vào tên tệp của các tệp được mã hóa.

Mã hóa tệp trong Linux với RedAlert

Trong mỗi thư mục, ransomware cũng sẽ tạo một ghi chú đòi tiền chuộc tùy chỉnh có tên HOW_TO_RESTORE, trong đó có mô tả về dữ liệu bị đánh cắp và liên kết đến trang web thanh toán tiền chuộc TOR duy nhất của nạn nhân.

Thông báo đòi tiền chuộc của Red Alert/N13V

Trang web thanh toán Tor tương tự như các trang web hoạt động ransomware khác vì nó hiển thị yêu cầu tiền chuộc và cung cấp cách để đàm phán với kẻ tấn công.

Tuy nhiên, RedAlert/N13V chỉ chấp nhận thanh toán tiền điện tử Monero. Loại tiền này thường không được bán trong các sàn giao dịch tiền điện tử của Hoa Kỳ vì đây là đồng tiền ẩn danh.

Trang web đàm phán RedAlert/N13V Tor

Trong khi chỉ tìm thấy một bộ mã hóa Linux, trang web thanh toán có các yếu tố ẩn cho thấy bộ giải mã Windows cũng tồn tại.

Giống hầu hết các hoạt động ransomware nhắm mục tiêu vào các doanh nghiệp, RedAlert tiến hành tấn công tống tiền kép là đánh cắp dữ liệu và sau đó mã hóa thiết bị.

Chiến thuật này cung cấp hai phương pháp tống tiền, không chỉ cho phép những kẻ xấu yêu cầu tiền chuộc rồi mới cung cấp một bộ giải mã mà còn đưa ra một yêu cầu khác để ngăn chặn việc rò rỉ dữ liệu bị đánh cắp.

Khi nạn nhân không trả tiền chuộc, băng đảng RedAlert công bố dữ liệu bị đánh cắp trên trang web rò rỉ dữ liệu mà bất kỳ ai cũng có thể tải xuống.

Nguồn trang web rò rỉ dữ liệu RedAlert/N13V

Hiện tại, trang web rò rỉ dữ liệu RedAlert chỉ chứa dữ liệu của một tổ chức, cho thấy hành vi này còn rất mới. Người dùng nên có động thái cảnh giác với ransomware N13V/RedAlert, đồng thời nâng cao chức năng và hỗ trợ ngay lập tức cho cả Linux và Windows.

Theo Bleepingcomputer

Chỉnh sửa lần cuối: