WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Ransomware Ragnar Locker sử dụng máy ảo để tránh bị phát hiện

Các chuyên gia cho biết ransomware Ragnar Locker sử dụng máy ảo Windows XP để mã hóa file nạn nhân và tránh bị các phần mềm an ninh mạng phát hiện.

Đây là một loại ransomware mới, bắt đầu xuất hiện vào cuối tháng 12/2019 với mục tiêu nhắm vào mạng các công ty, tập đoàn.

Đây là một loại ransomware mới, bắt đầu xuất hiện vào cuối tháng 12/2019 với mục tiêu nhắm vào mạng các công ty, tập đoàn.

Đầu tiên, tác giả của ransomware này tìm cách khai thác các lỗ hổng hoặc nhắm vào kết nối Remote Desktop để xâm nhập và đánh cắp dữ liệu từ các mạng mục tiêu, yêu cầu nạn nhân trả tiền chuộc trước khi cho chạy Ragnar Locker.

Quan sát một cuộc tấn công gần đây, ransomware này chạy bên trong máy ảo Oracle VirtualBox Windows XP. Để thực hiện được điều này, hacker sử dụng tác vụ GPO của Windows để thực thi msiexec.exe và âm thầm cài đặt gói MSI 122 MB.

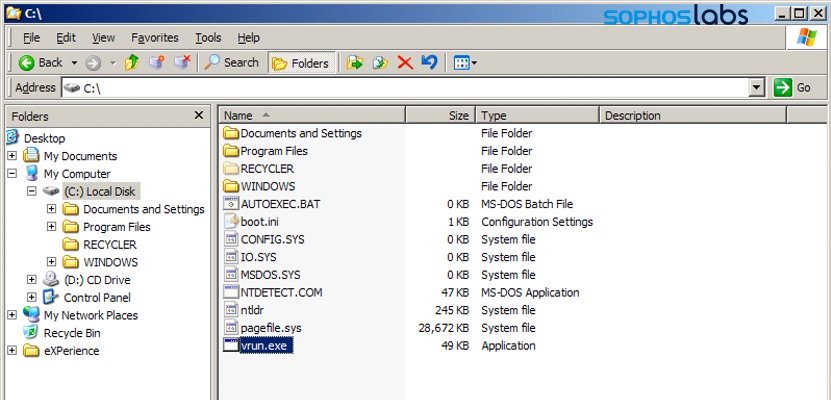

Gói này chứa một trình ảo hóa Oracle VirtualBox cũ (Sun xVM VirtualBox phiên bản 3.0.4 từ ngày 5 tháng 8 năm 2009) và một file VDI của phiên bản Windows XP SP3 rút gọn chứa ransomware Ragnar Locker có kích thước 49 KB.

Gói MSI cũng triển khai một file thực thi, một file batch và các file hỗ trợ. File batch chạy các phần mở rộng ứng dụng VirtualBox VBoxC.dll và VBoxRT.dll, cùng với trình điều khiển VirtualBox VboxDrv.sys.

Tiếp theo, script dừng dịch vụ Phát hiện phần cứng Windows Shell, để tắt chức năng thông báo AutoPlay và xóa các bản sao volume shadow của máy tính, liệt kê tất cả các đĩa nội bộ, kết nối các ổ đĩa di động và map các ổ đĩa mạng.

File batch cũng kiểm tra và tắt danh sách 50 tiến trình (chủ yếu là các ứng dụng LOB, cơ sở dữ liệu, các ứng dụng quản lý từ xa và sao lưu), để đảm bảo rằng các file được liên kết với chúng được mở khóa và sẵn sàng mã hóa.

Danh sách các tiến trình mục tiêu được lưu trữ trong file văn bản và đi kèm theo một danh sách (cũng được lưu trữ trong file văn bản) của các tên dịch vụ phù hợp với môi trường mạng của nạn nhân. Tiếp theo, script khởi động máy ảo chứa ransomare có tên vrun.exe.

Máy ảo chạy bằng 1 RAM 256 MB, 1 CPU, 1 file micro.vdi, ổ cứng 299 MB và bộ adapter mạng Intel PRO/1000 được gắn vào NAT. Ransomware chạy bên trong được tùy chỉnh riêng cho mỗi nạn nhân khi lưu trữ tên nạn nhân khi đòi tiền chuộc.

Máy ảo chạy bằng 1 RAM 256 MB, 1 CPU, 1 file micro.vdi, ổ cứng 299 MB và bộ adapter mạng Intel PRO/1000 được gắn vào NAT. Ransomware chạy bên trong được tùy chỉnh riêng cho mỗi nạn nhân khi lưu trữ tên nạn nhân khi đòi tiền chuộc.

Script cũng mount các ổ đĩa được chia sẻ cấu hình trong micro.xml trên máy chủ, để ransomware này có thể truy cập vào các đĩa nội bộ được liệt kê trước đó và tạo map mạng và các ổ di động, trực tiếp từ máy ảo khách.

Theo công ty an ninh Sophos, vì chạy bên trong máy khách ảo nên hoạt động của ransomware nằm ngoài tầm kiểm soát của phần mềm an ninh trên máy chủ. Về cơ bản, dữ liệu trên đĩa và ổ đĩa trên máy vật lý bị tấn công bởi VboxHeadless.exe, phần mềm ảo hóa VirtualBox.

Đầu tiên, tác giả của ransomware này tìm cách khai thác các lỗ hổng hoặc nhắm vào kết nối Remote Desktop để xâm nhập và đánh cắp dữ liệu từ các mạng mục tiêu, yêu cầu nạn nhân trả tiền chuộc trước khi cho chạy Ragnar Locker.

Quan sát một cuộc tấn công gần đây, ransomware này chạy bên trong máy ảo Oracle VirtualBox Windows XP. Để thực hiện được điều này, hacker sử dụng tác vụ GPO của Windows để thực thi msiexec.exe và âm thầm cài đặt gói MSI 122 MB.

Gói này chứa một trình ảo hóa Oracle VirtualBox cũ (Sun xVM VirtualBox phiên bản 3.0.4 từ ngày 5 tháng 8 năm 2009) và một file VDI của phiên bản Windows XP SP3 rút gọn chứa ransomware Ragnar Locker có kích thước 49 KB.

Gói MSI cũng triển khai một file thực thi, một file batch và các file hỗ trợ. File batch chạy các phần mở rộng ứng dụng VirtualBox VBoxC.dll và VBoxRT.dll, cùng với trình điều khiển VirtualBox VboxDrv.sys.

Tiếp theo, script dừng dịch vụ Phát hiện phần cứng Windows Shell, để tắt chức năng thông báo AutoPlay và xóa các bản sao volume shadow của máy tính, liệt kê tất cả các đĩa nội bộ, kết nối các ổ đĩa di động và map các ổ đĩa mạng.

File batch cũng kiểm tra và tắt danh sách 50 tiến trình (chủ yếu là các ứng dụng LOB, cơ sở dữ liệu, các ứng dụng quản lý từ xa và sao lưu), để đảm bảo rằng các file được liên kết với chúng được mở khóa và sẵn sàng mã hóa.

Danh sách các tiến trình mục tiêu được lưu trữ trong file văn bản và đi kèm theo một danh sách (cũng được lưu trữ trong file văn bản) của các tên dịch vụ phù hợp với môi trường mạng của nạn nhân. Tiếp theo, script khởi động máy ảo chứa ransomare có tên vrun.exe.

Script cũng mount các ổ đĩa được chia sẻ cấu hình trong micro.xml trên máy chủ, để ransomware này có thể truy cập vào các đĩa nội bộ được liệt kê trước đó và tạo map mạng và các ổ di động, trực tiếp từ máy ảo khách.

Theo công ty an ninh Sophos, vì chạy bên trong máy khách ảo nên hoạt động của ransomware nằm ngoài tầm kiểm soát của phần mềm an ninh trên máy chủ. Về cơ bản, dữ liệu trên đĩa và ổ đĩa trên máy vật lý bị tấn công bởi VboxHeadless.exe, phần mềm ảo hóa VirtualBox.

Theo Security Week, Bleepingcomputer