Ransomware Maze sử dụng máy ảo để mã hóa file trên máy thật

Rasomware Maze đã sử dụng kỹ thuật dùng máy ảo để mã hóa file trên máy thật, trước đó kỹ thuật này đã từng được sử dụng bởi Ransomwawre Ragnar Locker.

Tóm tắt lại kỹ thuật của Ransomware Ragnar Locker

Ransomware này sử dụng máy ảo VirtualBox với Windows XP và share các ổ đĩa trên máy thật với máy ảo, sau đó nó chạy virus trên máy ảo, quét và mã hóa các file trên ổ đĩa máy thật.

Rasomware Maze sử dụng kỹ thuật tương tự

Các nhà nghiên cứu bảo mật của Sophos đã phát hiện ra hacker đang cố gắng triển khai Ransomware Maze.

Ở hai lần tấn công đầu tiên và đều thất bại, tin tặc đã cố gắng chạy nhiều mẫu ransomware thông qua chương trình lập lịch của hệ điều hành (task scheduler) với tên như “Windows Update Security”, “Windows Update Security Patches” hoặc “Google Chrome Security Update”.

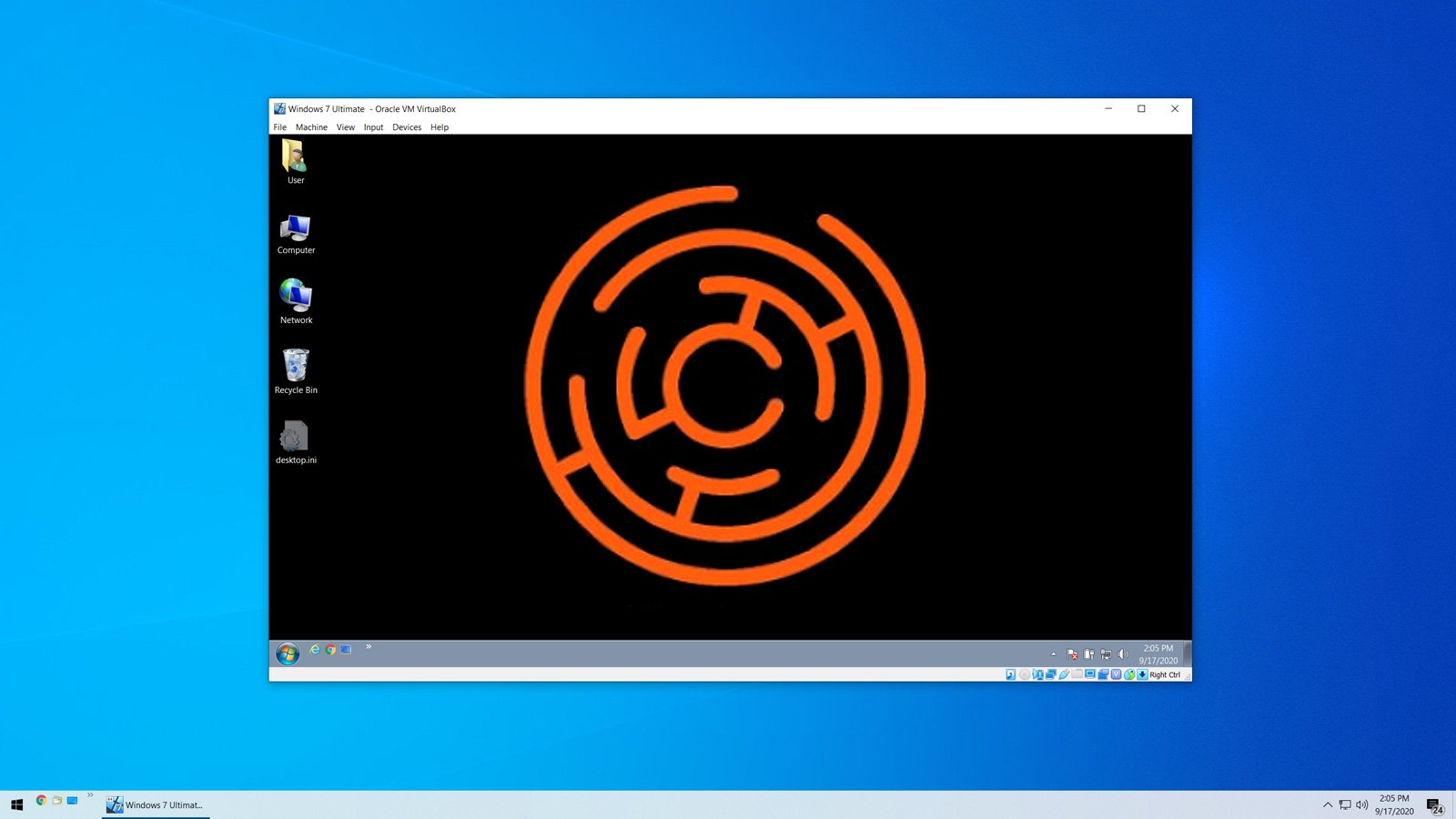

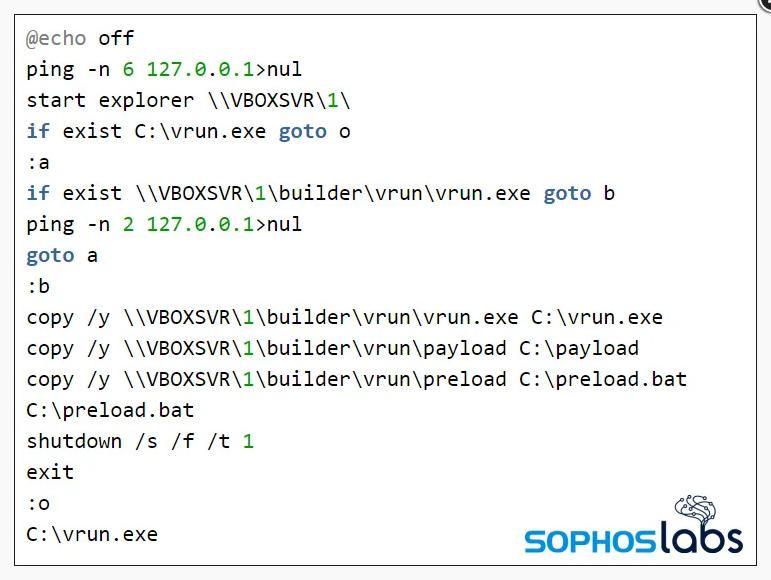

Các nhà nghiên cứu đã phát hiện tin tặc sử dụng kỹ thuật trước đó mà Ramsomware Ragnar Locker sử dụng. Tin tặc đã triển khai một file cài đặt MSI bao gồm bộ cài của máy áo Virtualbox với hệ điều hành Windows 7, giống như cuộc tấn công trước, khi chạy máy ảo, một file startup_vrun.bat sẽ được thực thi để chuẩn bị cho ramsoware Maze mã hóa dữ liệu.

Sau đó, máy ảo được khởi động lại và chạy, lúc này mẫu C:\vrun.exe sẽ được thực thi và tiến hành mã hóa dữ liệu. Khi máy ảo đang thực hiện mã hóa các file trên ổ đĩa chia sẻ với máy chủ, một số phương pháp bảo mật sẽ bị qua mặt.

Sau đó, máy ảo được khởi động lại và chạy, lúc này mẫu C:\vrun.exe sẽ được thực thi và tiến hành mã hóa dữ liệu. Khi máy ảo đang thực hiện mã hóa các file trên ổ đĩa chia sẻ với máy chủ, một số phương pháp bảo mật sẽ bị qua mặt.

Cách thức tấn công này tốn khá nhiều dung lượng, trước đó ransomware Ragnar Locker sử dụng Windows XP với 404MB, Maze sử dụng Windows7 với 2,6GB.

Tóm tắt lại kỹ thuật của Ransomware Ragnar Locker

Ransomware này sử dụng máy ảo VirtualBox với Windows XP và share các ổ đĩa trên máy thật với máy ảo, sau đó nó chạy virus trên máy ảo, quét và mã hóa các file trên ổ đĩa máy thật.

Rasomware Maze sử dụng kỹ thuật tương tự

Các nhà nghiên cứu bảo mật của Sophos đã phát hiện ra hacker đang cố gắng triển khai Ransomware Maze.

Ở hai lần tấn công đầu tiên và đều thất bại, tin tặc đã cố gắng chạy nhiều mẫu ransomware thông qua chương trình lập lịch của hệ điều hành (task scheduler) với tên như “Windows Update Security”, “Windows Update Security Patches” hoặc “Google Chrome Security Update”.

Các nhà nghiên cứu đã phát hiện tin tặc sử dụng kỹ thuật trước đó mà Ramsomware Ragnar Locker sử dụng. Tin tặc đã triển khai một file cài đặt MSI bao gồm bộ cài của máy áo Virtualbox với hệ điều hành Windows 7, giống như cuộc tấn công trước, khi chạy máy ảo, một file startup_vrun.bat sẽ được thực thi để chuẩn bị cho ramsoware Maze mã hóa dữ liệu.

Cách thức tấn công này tốn khá nhiều dung lượng, trước đó ransomware Ragnar Locker sử dụng Windows XP với 404MB, Maze sử dụng Windows7 với 2,6GB.

Chỉnh sửa lần cuối bởi người điều hành: