Ransomware eCh0raix đang tấn công vào các thiết bị lưu trữ dữ liệu QNAP NAS

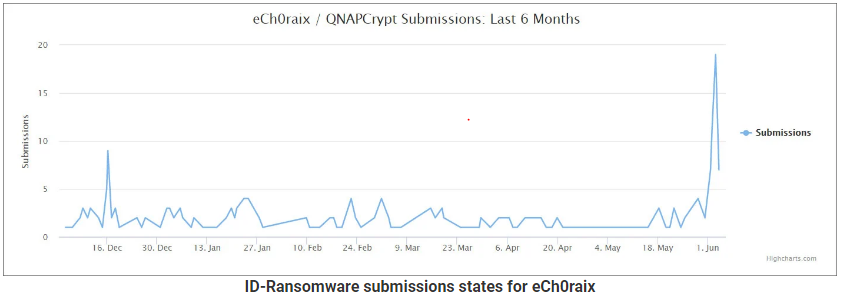

Ransomware eCh0raix được phát hiện lần đầu tiên vào tháng 6/2019 và bùng phát đột biến từ 1/6/2020. Mã độc này đang nhắm tới các thiết bị lưu trữ dữ liệu QNAP.

Hacker đã tấn công vào các thiết bị QNAP và cài đặt ransomware lên đó. Các con đường tấn công chủ yếu thông qua khai thác lỗ hổng và dò quét mật khẩu yếu. QNAP đã đưa ra 3 lỗ hổng mà hacker có thể khai thác là CVE-2018-19943, CVE-2018-19949, và CVE-2018-19953. Các lỗ hổng này đã được cập nhật bản vá trong các phiên bản hệ điều hành sau:

QTS:

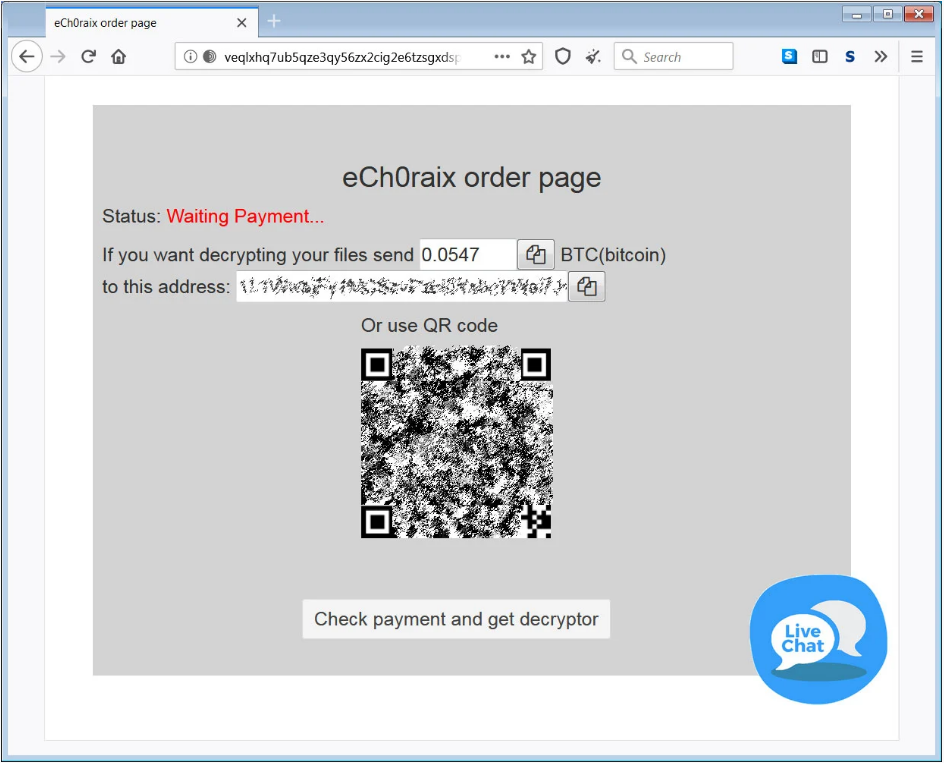

Hacker sau khi chiếm được quyền điều khiển sẽ bắt đầu cài đặt ransomware, ransomware mã hóa file và đổi phần đuôi file thành .encrypt. Sau khi mã hóa toàn bộ file xong, nạn nhân sẽ được thông báo thanh toán 500$ để lấy lại dữ liệu.

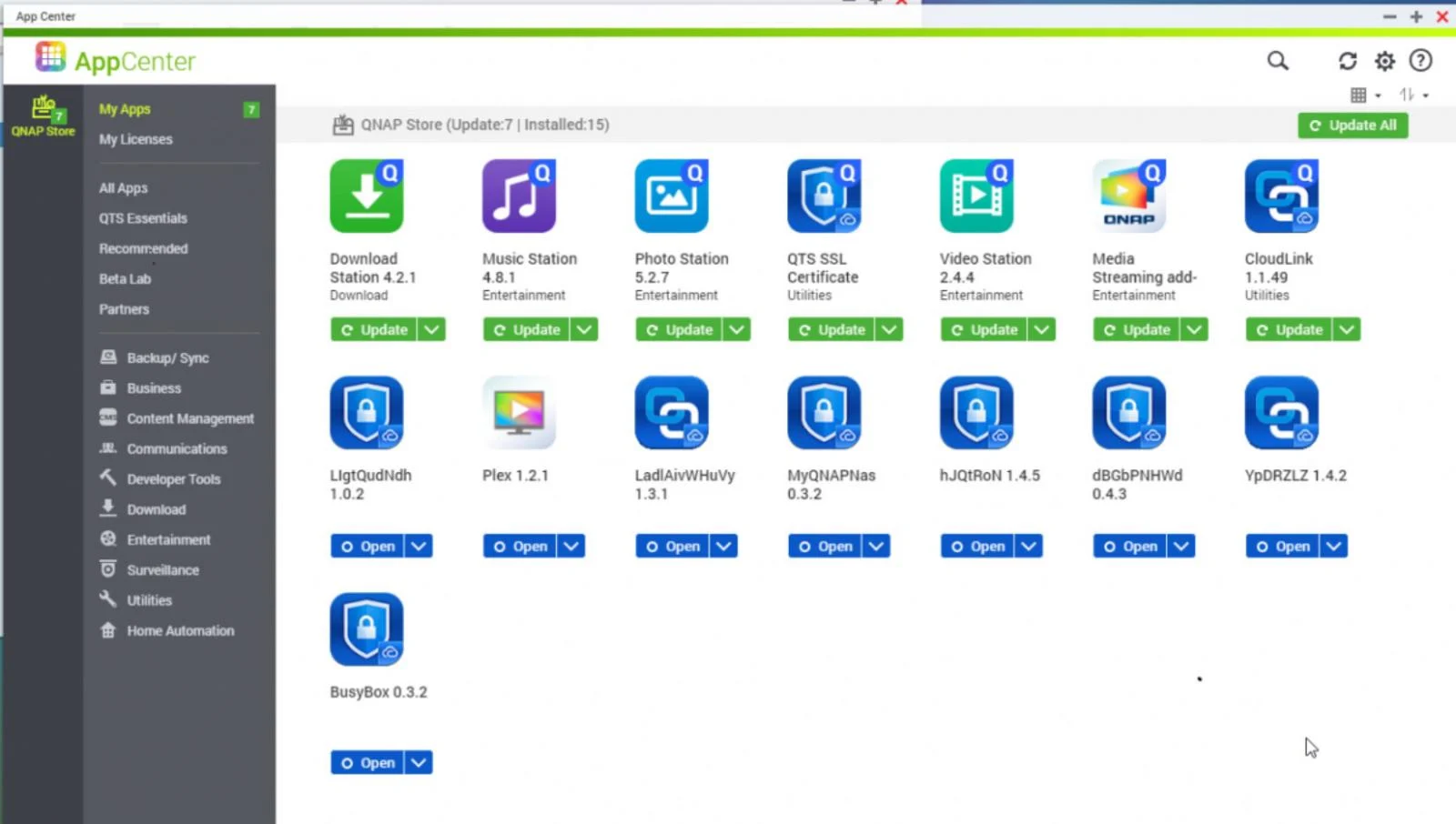

Dưới dây là ảnh một nạn nhân cung cấp, cho biết các phần mềm lạ trên thiết bị sau khi bị nhiễm ransomware, các phần mềm này hiện tại vẫn chưa rõ có phải do chính hacker cài vào hay do thiết bị bị mã hóa dẫn đến việc đọc và hiển thị các phần mềm không còn chính xác.

Trước đó, đã có một công cụ giải mã của các nhà bảo mật BloodDolly, công cụ này chỉ giải mã được biến thể cũ. Các biến thể mới ransomware nó đã cải tiến, hiện tại chỉ có cách khôi phục lại dữ liệu nếu service snapshort (service để backup dữ liệu) của QNAP được bật.

Cần làm gì khi bạn đang sở hữu một thiết bị QNAP?

Hacker đã tấn công vào các thiết bị QNAP và cài đặt ransomware lên đó. Các con đường tấn công chủ yếu thông qua khai thác lỗ hổng và dò quét mật khẩu yếu. QNAP đã đưa ra 3 lỗ hổng mà hacker có thể khai thác là CVE-2018-19943, CVE-2018-19949, và CVE-2018-19953. Các lỗ hổng này đã được cập nhật bản vá trong các phiên bản hệ điều hành sau:

QTS:

- QTS 4.4.1: Từ bản build 20190918

- QTS 4.3.6: Từ bản build 20190919

- QTS 4.4.1: Từ phiên bản Photo Station 6.0.3

- QTS 4.3.4 - QTS 4.4.0: Từ phiên bản Photo Station 5.7.10

- QTS 4.3.0 - QTS 4.3.3: Từ phiên bản Photo Station 5.4.9

- QTS 4.2.6: Từ phiên bản Photo Station 5.2.11

Hacker sau khi chiếm được quyền điều khiển sẽ bắt đầu cài đặt ransomware, ransomware mã hóa file và đổi phần đuôi file thành .encrypt. Sau khi mã hóa toàn bộ file xong, nạn nhân sẽ được thông báo thanh toán 500$ để lấy lại dữ liệu.

Dưới dây là ảnh một nạn nhân cung cấp, cho biết các phần mềm lạ trên thiết bị sau khi bị nhiễm ransomware, các phần mềm này hiện tại vẫn chưa rõ có phải do chính hacker cài vào hay do thiết bị bị mã hóa dẫn đến việc đọc và hiển thị các phần mềm không còn chính xác.

Trước đó, đã có một công cụ giải mã của các nhà bảo mật BloodDolly, công cụ này chỉ giải mã được biến thể cũ. Các biến thể mới ransomware nó đã cải tiến, hiện tại chỉ có cách khôi phục lại dữ liệu nếu service snapshort (service để backup dữ liệu) của QNAP được bật.

Cần làm gì khi bạn đang sở hữu một thiết bị QNAP?

- Cập nhật hiệu điều hành lên phiên bản mới nhất

- Cài đặt và update các bản security mới nhất

- Sử dụng mật khẩu mạnh

- Bật chức năng Network Access Protection để chống tấn công dò mật khẩu

- Tắt SSH và Telnet nếu bạn không sử dụng đến

- Tránh sử dụng các cổng mặc định như 443 và 8080

- Bật service QNAP's snapshot để backup dữ liệu

- Ngoài ra, không nên để các thiết bị QNAP kết nối ra internet, nếu bắt buộc phải kết nối internet thì nên sử dụng mật khẩu mạnh

Nguồn: bleepingcomputer

Chỉnh sửa lần cuối bởi người điều hành: