-

18/08/2021

-

45

-

73 bài viết

Rà soát mã độc trong USB và cái kết

Hello anh em, tiếp nối bài chia sẻ về rà soát mã độc ở phần trước, hôm nay mình sẽ chia sẻ thêm để giúp anh em có thể rà soát được mã độc mà các tool trước đó chưa thể rà soát được triệt để, bắt đầu nha!

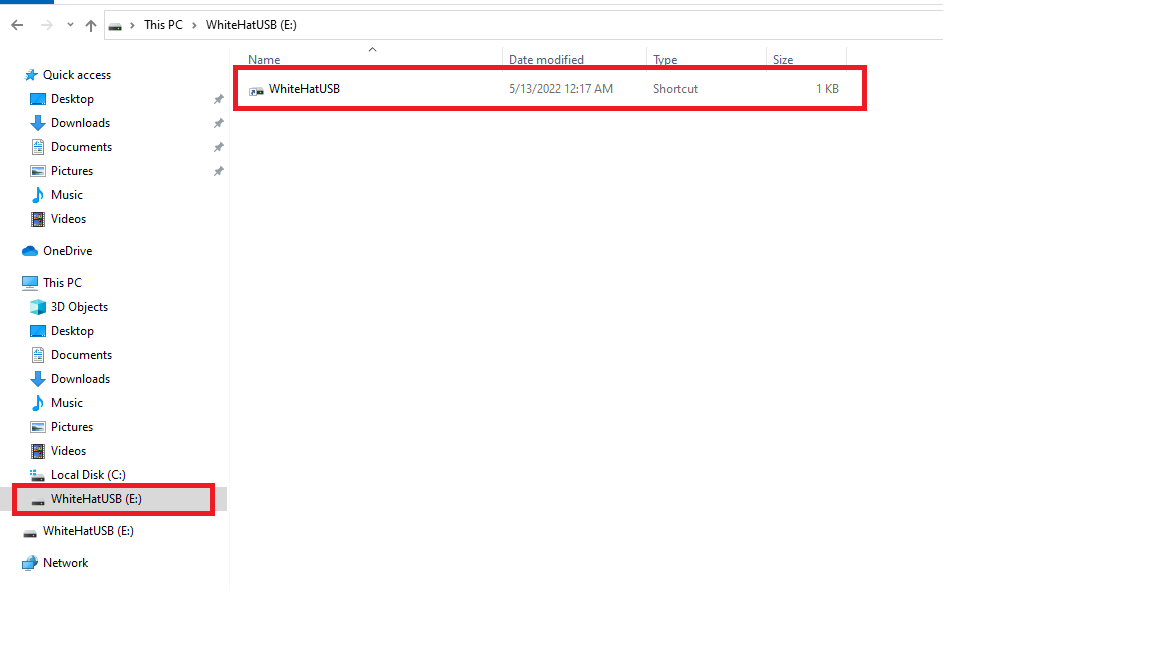

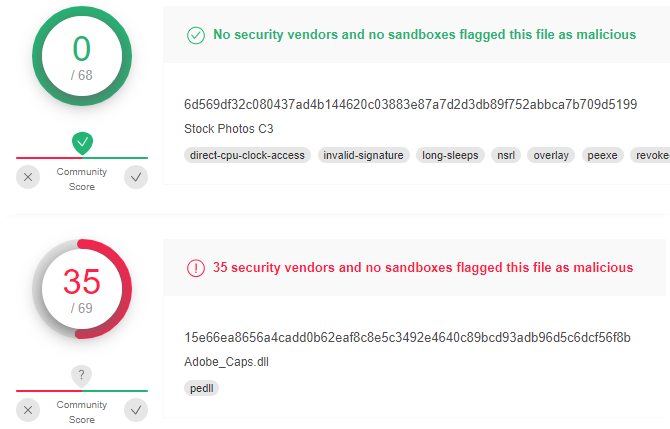

Các bạn còn nhớ thằng em tên từa của mình không, nay nó nhờ xem hộ máy, bảo là cứ cắm USB vào là không thấy file đâu, mình check thử thì đúng là không thấy file mà chỉ còn 1 cái shortcut có tên giống với tên của USB. (Đoạn này anh em nào biết thì thường là mã độc fake shortcut usb và thường shortcut sẽ trỏ đến file của mã độc, mục đích là đánh lừa người dùng ấn vào mở shortcut, đồng nghĩa với việc chạy mã độc).

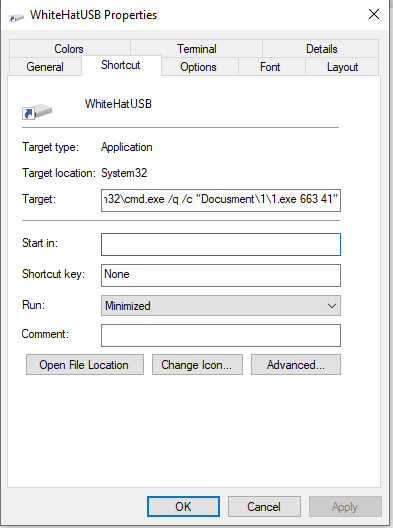

Mình thử kiểm tra thông tin của shortcut:

Target của shortcut là C:\Windows\System32\cmd.exe /q /c "Docusment\1\1.exe 663 41"

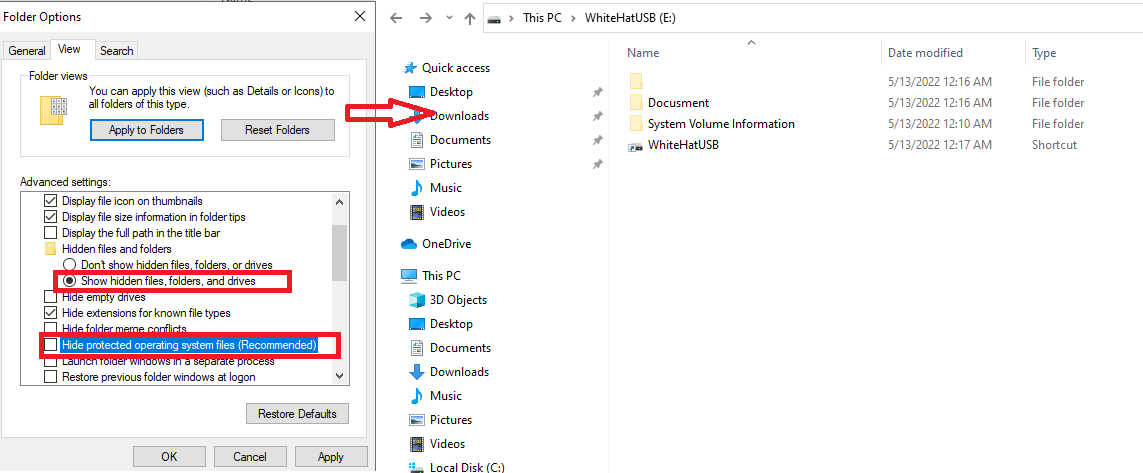

Nhìn vào USB không thấy file này đâu nên mình vào folder option để hiện file ẩn:

Thông tin thư mục và các file trong thư mục con:

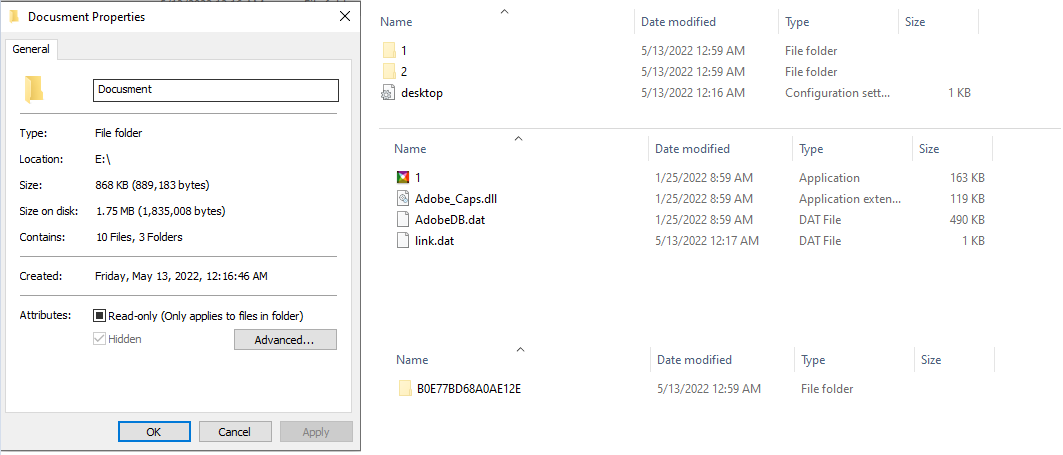

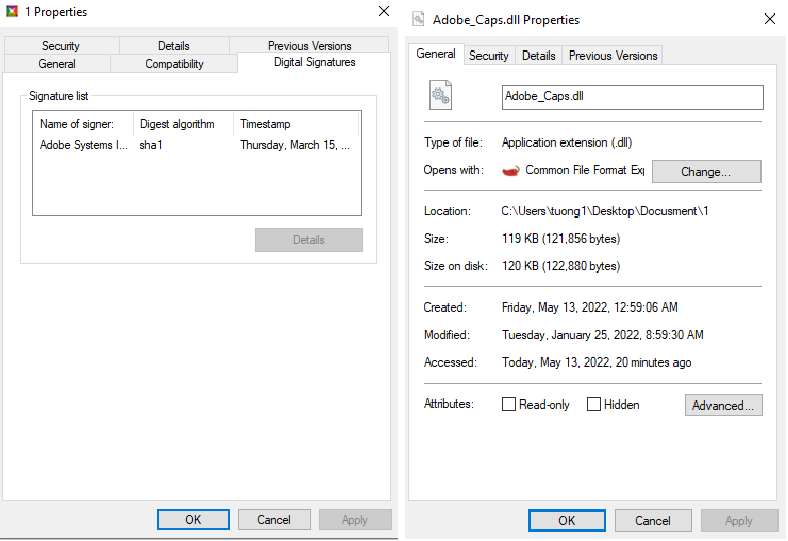

Ở đây mình kiểm tra các file trong thư mục mà shortcut usb target đến:

File “1.exe” có chữ ký số và là file sạch, file “Adobe_Caps.dll” là mã độc.

Như vậy, đây là mã độc hijacking dll.

Tiếp theo, mình xử lý mã độc trong USB bằng cách xóa các file của mã độc.

Tuy nhiên, shortcut usb lại bị sinh lại:

Shortcut bị sinh lại chứng tỏ trên máy vẫn còn mã độc, mình tiếp tục tiến hành rà soát.

Trước tiên là rà soát sử dụng 2 công cụ “Process Explorer” và “AutoRuns” mình đã giới thiệu với các bạn ở bài trước, bạn nào chưa xem có thể xem lại tại đây nhé.

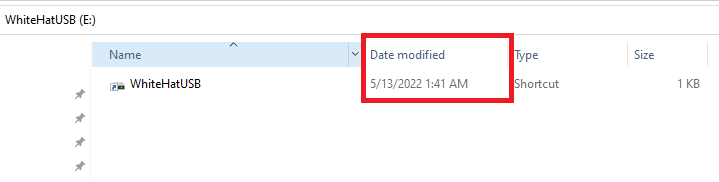

Kết quả chưa phát hiện được mã độc dựa vào những gì mình đã chia sẻ, cho nên mình sử dụng công cụ thứ 3 đó là “Process Monitor” cũng thuộc họ nhà Sysinternals.

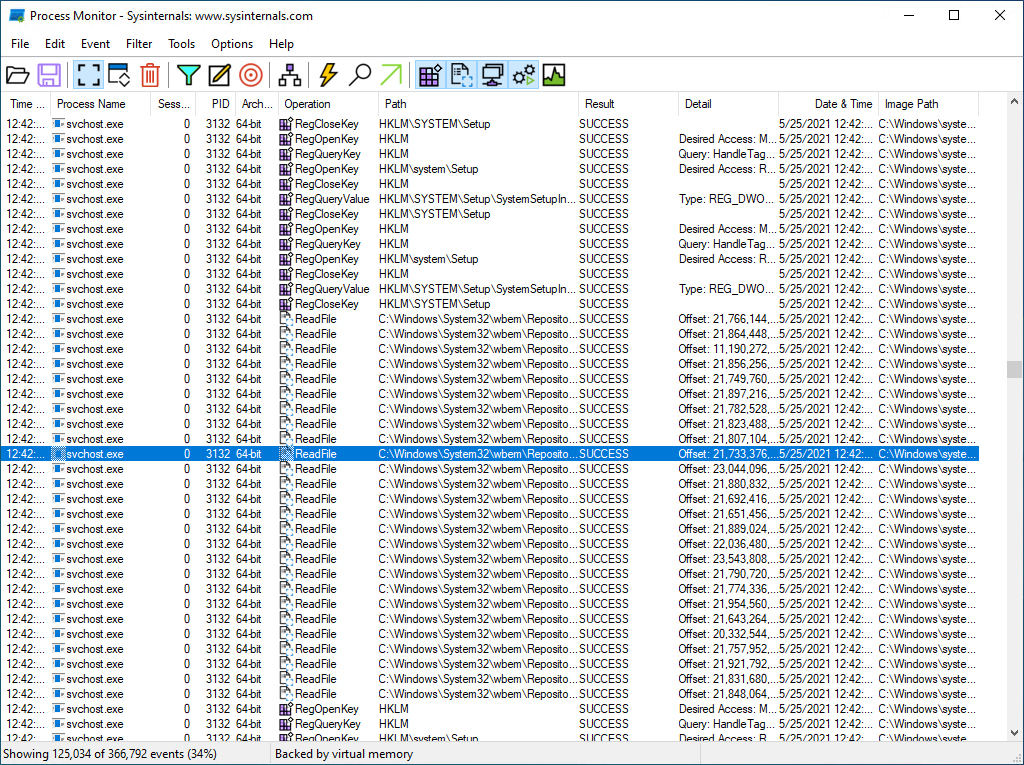

Process Monitor là một công cụ giám sát, lọc, hiển thị theo thời gian thực các tác động liên quan đến hệ thống file, registry và hoạt động của process, thread.

Một số tính năng nổi bật:

Giao diện của em nó:

Được rồi, đi tìm mã độc nào anh em!

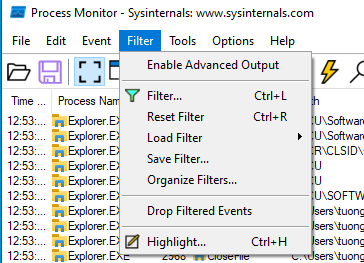

Bởi vì shortcut và các file mã độc bị sinh lại, nên mình sẽ lọc các sự kiện liên quan đến các hành vi này mình sẽ thực hiện như sau:

Cách 1: trên thanh menu chọn Filter -> Filter…

Cách 2: Ấn tổ hợp phím Ctrl + L

Cách 3: Ấn vào biểu tượng cái phễu màu xanh như hình bên dưới.

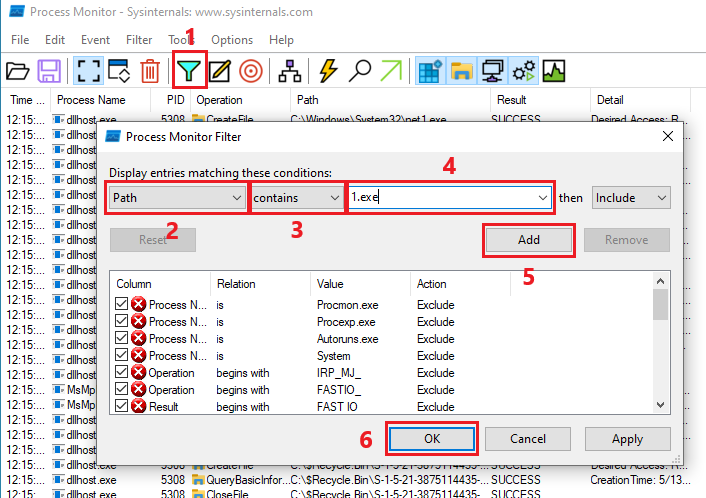

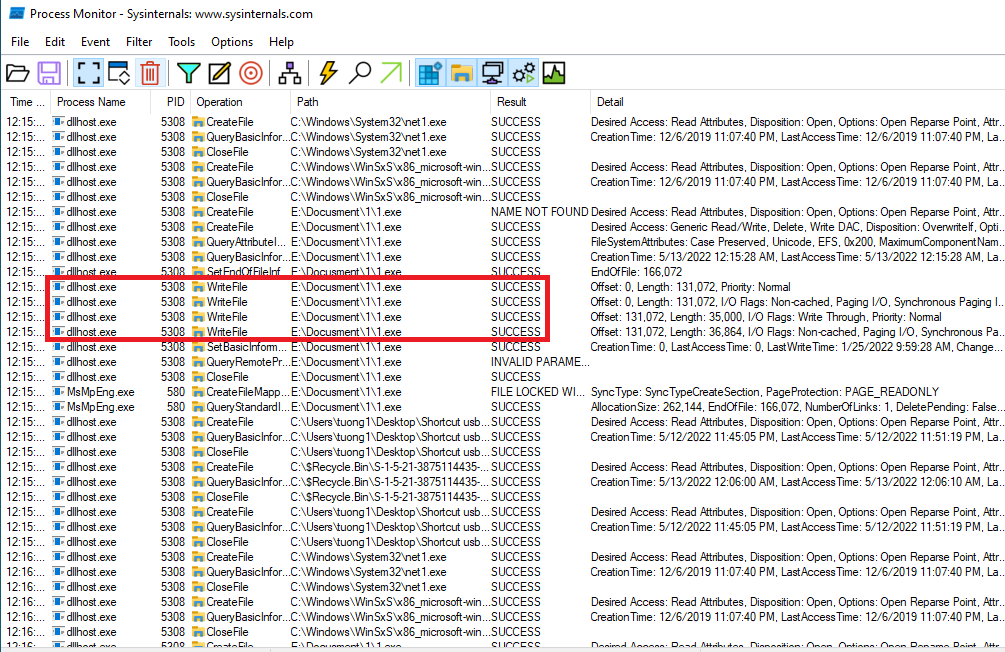

Sau đó chọn các thông tin chúng ta cần lọc, ở đây mình cần lọc những Path có chứa chuỗi “1.exe”.

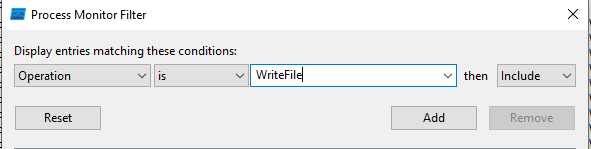

Ngoài ra để chi tiết hơn các bạn có thể lọc thêm nhiều điều kiện khác, ví dụ: Operation is WriteFile thì tool sẽ lọc cho chúng ta theo cột “operation”.

Kết quả chúng ta lọc được:

Từ kết quả lọc được, mình đã tìm ra thủ phạm lây vào USB của mình. Tuy nhiên, tiến trình “dllhost.exe” có thể là tiến trình bị mã độc inject vào nên vẫn phải tìm ra thủ phạm thật sự.

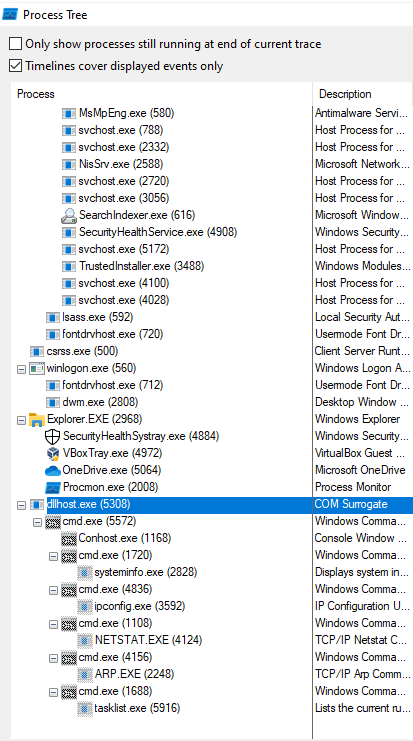

Xem trong process tree thì không thấy tiến trình cha của “dllhost.exe”.

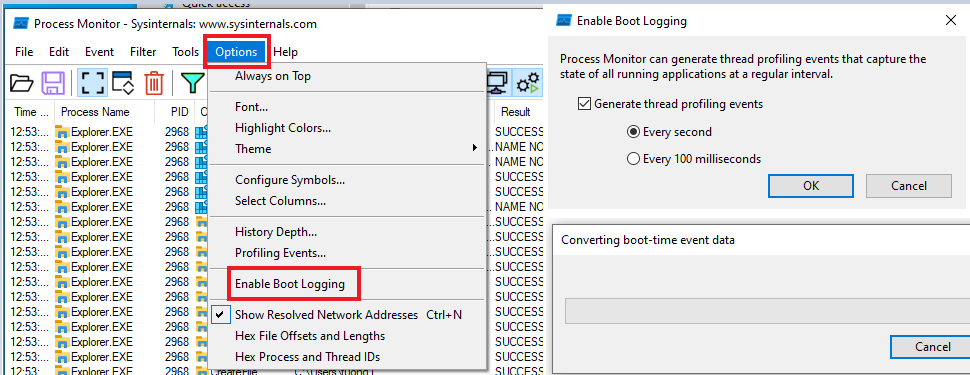

Đến đây, mình sẽ sử dụng tính năng “boot logging” của Process Monitor để tìm xem đâu là tiến trình mã độc thực sự.

Để bật boot logging, các bạn vào menu chọn mục Options -> Enable Boot Logging

Sau khi khởi động lại máy, bật lại tool Process Monitor và lưu file nhật ký, chờ một lát tool sẽ load các sự kiện được ghi lại từ lúc khởi động.

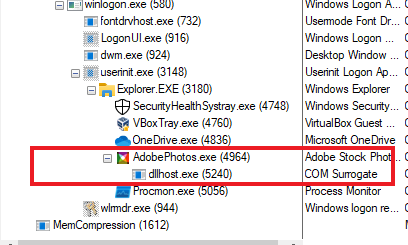

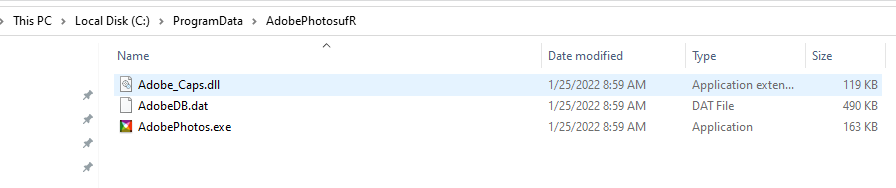

Sau khi rà soát cây tiến trình lúc khởi động, chúng ta đã tìm thấy mã độc, đó chính là file Adobe_Caps.dll được load bởi tiến trình sạch đó là AdobePhotos.exe, đều nằm trong thư mục ProgramData.

Tổng kết lại, mình đã giới thiệu tới các bạn cách để rà soát mã độc dựa vào nhật ký các sự kiện tác động đến file, tiến trình,... hệ thống với sự hỗ trợ của công cụ Process Monitor. Các bạn cần hiểu thêm về tool có thể để lại câu hỏi ở phần bình luận để mình trả lời và làm video chi tiết nhé. Chúc các bạn rà soát và xử lý mã độc thành công!

Thông tin mẫu mã độc trong bài viết:

MD5 8217ab42887bf513464d714eb0a40c02

SHA-1 69e05e93edbc2f0b258fb8ed0a4af15129940dbc

SHA-256 15e66ea8656a4cadd0b62eaf8c8e5c3492e4640c89bcd93adb96d5c6dcf56f8b

Các bạn còn nhớ thằng em tên từa của mình không, nay nó nhờ xem hộ máy, bảo là cứ cắm USB vào là không thấy file đâu, mình check thử thì đúng là không thấy file mà chỉ còn 1 cái shortcut có tên giống với tên của USB. (Đoạn này anh em nào biết thì thường là mã độc fake shortcut usb và thường shortcut sẽ trỏ đến file của mã độc, mục đích là đánh lừa người dùng ấn vào mở shortcut, đồng nghĩa với việc chạy mã độc).

Mình thử kiểm tra thông tin của shortcut:

Target của shortcut là C:\Windows\System32\cmd.exe /q /c "Docusment\1\1.exe 663 41"

Nhìn vào USB không thấy file này đâu nên mình vào folder option để hiện file ẩn:

Thông tin thư mục và các file trong thư mục con:

Ở đây mình kiểm tra các file trong thư mục mà shortcut usb target đến:

File “1.exe” có chữ ký số và là file sạch, file “Adobe_Caps.dll” là mã độc.

Như vậy, đây là mã độc hijacking dll.

Tiếp theo, mình xử lý mã độc trong USB bằng cách xóa các file của mã độc.

Tuy nhiên, shortcut usb lại bị sinh lại:

Shortcut bị sinh lại chứng tỏ trên máy vẫn còn mã độc, mình tiếp tục tiến hành rà soát.

Trước tiên là rà soát sử dụng 2 công cụ “Process Explorer” và “AutoRuns” mình đã giới thiệu với các bạn ở bài trước, bạn nào chưa xem có thể xem lại tại đây nhé.

Kết quả chưa phát hiện được mã độc dựa vào những gì mình đã chia sẻ, cho nên mình sử dụng công cụ thứ 3 đó là “Process Monitor” cũng thuộc họ nhà Sysinternals.

Một số tính năng nổi bật:

- Ghi lại các tham số đầu ra, đầu vào của các sự kiện

- Ghi lại các thông tin chi tiết liên quan đến tiến trình như đường dẫn, command, user …

- Cây tiến trình không bị phá hủy (tiến trình đã terminate nhưng vẫn còn hiển thị trong cây).

- Ghi lại nhật ký sự kiện khi khởi động (boot logging).

Giao diện của em nó:

Được rồi, đi tìm mã độc nào anh em!

Bởi vì shortcut và các file mã độc bị sinh lại, nên mình sẽ lọc các sự kiện liên quan đến các hành vi này mình sẽ thực hiện như sau:

Cách 1: trên thanh menu chọn Filter -> Filter…

Cách 2: Ấn tổ hợp phím Ctrl + L

Cách 3: Ấn vào biểu tượng cái phễu màu xanh như hình bên dưới.

Sau đó chọn các thông tin chúng ta cần lọc, ở đây mình cần lọc những Path có chứa chuỗi “1.exe”.

Ngoài ra để chi tiết hơn các bạn có thể lọc thêm nhiều điều kiện khác, ví dụ: Operation is WriteFile thì tool sẽ lọc cho chúng ta theo cột “operation”.

Kết quả chúng ta lọc được:

Từ kết quả lọc được, mình đã tìm ra thủ phạm lây vào USB của mình. Tuy nhiên, tiến trình “dllhost.exe” có thể là tiến trình bị mã độc inject vào nên vẫn phải tìm ra thủ phạm thật sự.

Xem trong process tree thì không thấy tiến trình cha của “dllhost.exe”.

Để bật boot logging, các bạn vào menu chọn mục Options -> Enable Boot Logging

Sau khi khởi động lại máy, bật lại tool Process Monitor và lưu file nhật ký, chờ một lát tool sẽ load các sự kiện được ghi lại từ lúc khởi động.

Sau khi rà soát cây tiến trình lúc khởi động, chúng ta đã tìm thấy mã độc, đó chính là file Adobe_Caps.dll được load bởi tiến trình sạch đó là AdobePhotos.exe, đều nằm trong thư mục ProgramData.

Thông tin mẫu mã độc trong bài viết:

MD5 8217ab42887bf513464d714eb0a40c02

SHA-1 69e05e93edbc2f0b258fb8ed0a4af15129940dbc

SHA-256 15e66ea8656a4cadd0b62eaf8c8e5c3492e4640c89bcd93adb96d5c6dcf56f8b

tgnd

Chỉnh sửa lần cuối: