t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Phần mềm độc hại Android mới tấn công hàng nghìn tài khoản Facebook

Hơn 10.000 người dùng từ ít nhất 144 quốc gia đã bị tấn công bởi một Trojan mới thông qua các ứng dụng gian lận và phân phối thông qua Google Play hay các kho ứng dụng của bên thứ 3.

"FlyTrap" - Phần mềm độc hại chưa từng được thấy trước đây được cho là một phần của họ Trojan sử dụng các thủ thuật kỹ thuật xã hội để xâm nhập tài khoản Facebook do các phần tử độc hại hoạt động bên ngoài Việt Nam tổ chức, theo một báo cáo được công bố bởi Zimperium's zLabs hôm nay và được chia sẻ với The Hacker News.

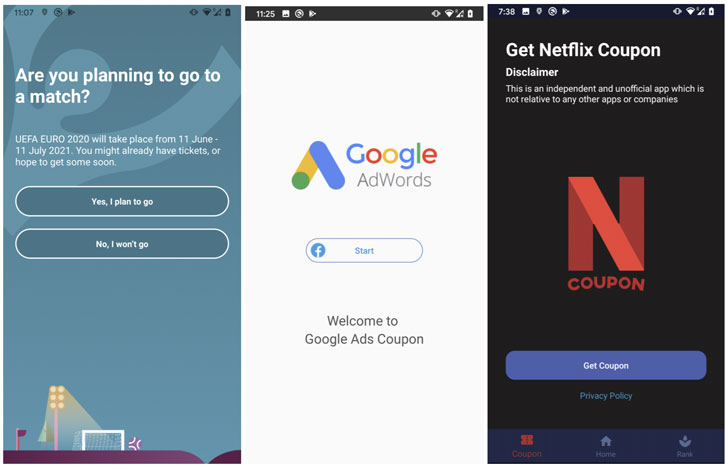

Mặc dù 9 ứng dụng vi phạm đã bị xóa khỏi Google Play, nhưng chúng vẫn tiếp tục có mặt tại các cửa hàng ứng dụng của bên thứ ba, "làm nguy cơ các ứng dụng truyền tải tới các thiết bị đầu cuối di động và dữ liệu người dùng gia tăng cao". Danh sách các ứng dụng như sau:

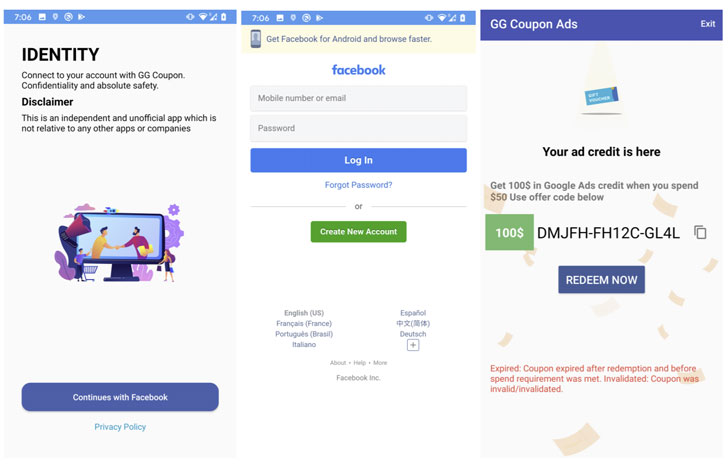

Sau khi người dùng đăng nhập, phần mềm độc hại sẽ lấy cắp ID Facebook, vị trí, địa chỉ email, địa chỉ IP của nạn nhân, các cookie và mã thông báo được liên kết với tài khoản Facebook, do đó cho phép kẻ đe dọa thực hiện các cuộc tấn công bằng cách sử dụng chi tiết vị trí địa lý của nạn nhân hoặc lan truyền phần mềm độc hại sâu hơn thông qua các kỹ thuật xã hội bằng cách gửi tin nhắn cá nhân có chứa liên kết đến trojan.

Nhà nghiên cứu Yaswant giải thích rằng : bằng một kỹ thuật được gọi là chèn JavaScript, trong đó "ứng dụng mở URL hợp pháp bên trong WebView được định cấu hình với khả năng chèn mã JavaScript và trích xuất tất cả thông tin cần thiết như cookie, chi tiết tài khoản người dùng, vị trí và địa chỉ IP bằng đưa mã [JavaScript] độc hại vào ".

Các lỗi bảo mật được tìm thấy trong máy chủ C2 có thể bị khai thác để làm lộ toàn bộ cơ sở dữ liệu cookie bị đánh cắp cho bất kỳ ai trên mạng Internet, do đó rủi ro mà nạn nhân gặp phải là rất lớn. Hơn nữa những tài khoản này có thể được sử dụng như một mạng botnet cho các mục đích khác nhau: từ việc thúc đẩy sự phổ biến của các trang / trang web / sản phẩm để truyền bá thông tin sai lệch hoặc tuyên truyền chính trị.

Theo The Hacker News

Mặc dù 9 ứng dụng vi phạm đã bị xóa khỏi Google Play, nhưng chúng vẫn tiếp tục có mặt tại các cửa hàng ứng dụng của bên thứ ba, "làm nguy cơ các ứng dụng truyền tải tới các thiết bị đầu cuối di động và dữ liệu người dùng gia tăng cao". Danh sách các ứng dụng như sau:

- GG Voucher (com.luxcarad.cardid)

- Vote European Football (com.gardenguides.plantingfree)

- GG Coupon Ads (com.free_coupon.gg_free_coupon)

- GG Voucher Ads (com.m_application.app_moi_6)

- GG Voucher (com.free.voucher)

- Chatfuel (com.ynsuper.chatfuel)

- Net Coupon (com.free_coupon.net_coupon)

- Net Coupon (com.movie.net_coupon)

- EURO 2021 Official (com.euro2021)

Nhà nghiên cứu Yaswant giải thích rằng : bằng một kỹ thuật được gọi là chèn JavaScript, trong đó "ứng dụng mở URL hợp pháp bên trong WebView được định cấu hình với khả năng chèn mã JavaScript và trích xuất tất cả thông tin cần thiết như cookie, chi tiết tài khoản người dùng, vị trí và địa chỉ IP bằng đưa mã [JavaScript] độc hại vào ".

Theo The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: