WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

710 bài viết

Nhiều lỗ hổng mới kích hoạt lại chuỗi tấn công DMA trên hàng loạt máy tính

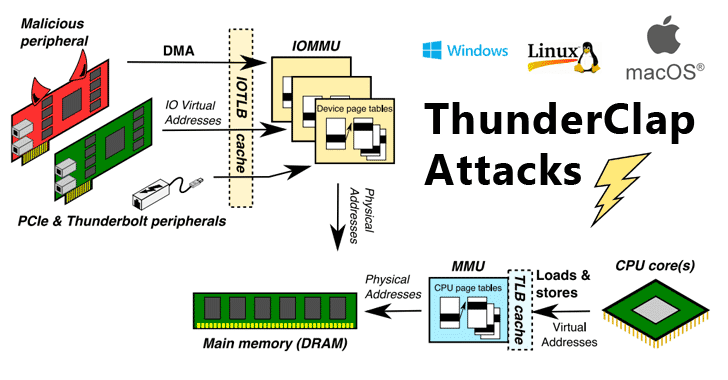

Các nhà nghiên cứu an ninh vừa phát hiện một loại lỗ hổng an ninh mới ảnh hưởng hầu như tất cả các hệ điều hành lớn, bao gồm Microsoft Windows, Apple macOS, Linux và FreeBSD, cho phép kẻ tấn công qua mặt các cơ chế bảo vệ chống lại các cuộc tấn công DMA.

Được biết đến từ nhiều năm, các cuộc tấn công dựa trên truy cập bộ nhớ trực tiếp (DMA), cho phép kẻ tấn công thâm nhập máy tính mục tiêu chỉ trong vài giây bằng cách cắm một thiết bị hot-plug độc hại như thẻ mạng ngoài, chuột, bàn phím, máy in, thiết bị lưu trữ và card đồ họa vào cổng Thunderbolt 3 hoặc cổng USB-C mới nhất.

Các cuộc tấn công dựa trên DMA là có thể xảy ra bởi cổng Thunderbolt cho phép các thiết bị ngoại vi kết nối được qua mặt các chính sách an ninh của hệ điều hành và trực tiếp đọc/ghi bộ nhớ hệ thống có chứa thông tin nhạy cảm bao gồm mật khẩu, thông tin đăng nhập ngân hàng, tệp riêng tư và hoạt động của trình duyệt.

Điều đó có nghĩa rằng, chỉ cần cắm một thiết bị bị lây nhiễm vào, được tạo bằng các công cụ như Interception, là có thể sửa đổi nội dung của bộ nhớ và thực thi mã tùy ý với các đặc quyền cao hơn nhiều so với các thiết bị ngoại vi bus nối tiếp thông thường, cho phép kẻ tấn công qua mặt màn hình khóa hoặc điều khiển PC từ xa.

Để chặn các cuộc tấn công dựa trên DMA, hầu hết các hệ điều hành và thiết bị đều sử dụng kỹ thuật bảo vệ Bộ quản lý bộ nhớ đầu vào/đầu ra (IOMMU) để kiểm soát thiết bị ngoại vi nào đó (thường là hợp pháp) có thể truy cập bộ nhớ và vùng nào đó của bộ nhớ.

Lỗ hổng ThunderClap qua mặt IOMMU để kích hoạt lại các cuộc tấn công DMA

Một nhóm các nhà nghiên cứu an ninh mạng từ Đại học Cambridge, Đại học Rice và SRI International vừa tiết lộ một loạt các lỗ hổng mới trong các hệ điều hành lớn khác nhau có thể cho phép kẻ tấn công qua mặt được cơ chế bảo vệ của IOMMU.

Bằng cách bắt chước chức năng của một thiết bị ngoại vi hợp pháp, kẻ tấn công có thể lừa các hệ điều hành mục tiêu cung cấp cho hắn quyền truy cập vào các vùng bộ nhớ nhạy cảm.

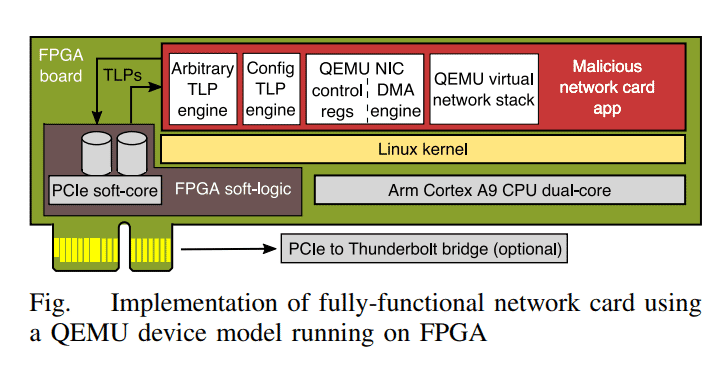

Trong một bài báo [PDF] xuất bản đầu tuần này, các nhà nghiên cứu đã liệt kê chi tiết thông tin kỹ thuật về tất cả các lỗ hổng mới mà họ vừa tuyên bố, được phát hiện thấy bằng cách sử dụng ngăn xếp phần cứng/phần mềm, được gọi là Thunderclap, do họ xây dựng và cũng được phát hành dưới dạng nguồn mở.

Các nhà nghiên cứu cho biết: "Công việc của chúng tôi là lợi dụng các lỗ hổng trong việc sử dụng IOMMU của hệ điều hành để tấn công vào một hệ thống đích thông qua DMA, ngay cả khi IOMMU được kích hoạt và cấu hình nhằm chống lại các cuộc tấn công DMA".

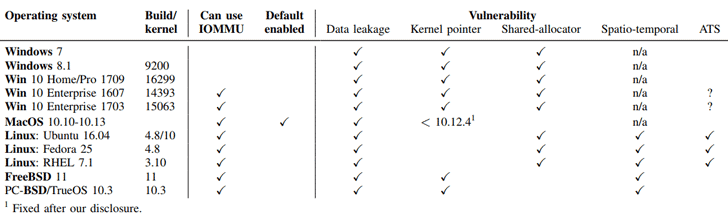

Ngoài ra, các nhà nghiên cứu cũng nhấn mạnh rằng vì IOMMU không được bật mặc định trên hầu hết các hệ điều hành và vì các thiết bị hiện đại có USB-C, tấn công bề mặt của cuộc tấn công DMA đã tăng đáng kể, trước đây chủ yếu giới hạn ở các thiết bị Apple có cổng Thunderbolt 3.

"Sự gia tăng của các kết nối phần cứng như Thunderbolt 3 qua USB-C kết hợp đầu vào nguồn, đầu ra video và DMA thiết bị ngoại vi trên cùng một cổng làm tăng đáng kể khả năng ứng dụng thế giới thực của các lỗ hổng Thunderclap".

"Đặc biệt, tất cả máy tính xách tay và máy tính để bàn của Apple được sản xuất từ năm 2011 đều có lỗ hổng, ngoại trừ MacBook 12 inch. Nhiều máy tính xách tay và một số máy tính để bàn được thiết kế chạy Windows hoặc Linux được sản xuất từ năm 2016 cũng bị ảnh hưởng - hãy kiểm tra xem máy tính xách tay của bạn có hỗ trợ Thunderbolt không".

Làm thế nào để chống lại các lỗ hổng Thunderclap

Các nhà nghiên cứu đã báo cáo phát hiện của mình cho tất cả các nhà cung cấp phần cứng và hệ điều hành lớn và hầu hết các nhà cung cấp đã áp dựng các biện pháp giảm thiểu rủi ro nhằm giải quyết các lỗ hổng Thunderclap.

"Đối với macOS 10.12.4 trở lên, Apple đã giải quyết lỗ hổng card mạng mà chúng tôi đã sử dụng để chiếm quyền root", các nhà nghiên cứu cho biết. "Gần đây, Intel cũng phát hành các bản vá cho phiên bản 5.0 của nhân Linux".

"Dự án FreeBSD chỉ ra rằng các thiết bị ngoại vi độc hại hiện không nằm trong đối tưởng bị ảnh hưởng cần xử lý về mặt an ninh".

Mặc dù không phải tất cả các bản vá phần mềm hoàn toàn có thể chặn đứng các cuộc tấn công DMA, người dùng vẫn được khuyến cáo nên cài đặt các bản cập nhật an ninh có sẵn để giảm thiểu tấn công. Theo các nhà nghiên cứu, cách tốt nhất để bảo vệ chính bạn là vô hiệu hóa các cổng Thunderbolt trên máy của mình, nếu có.

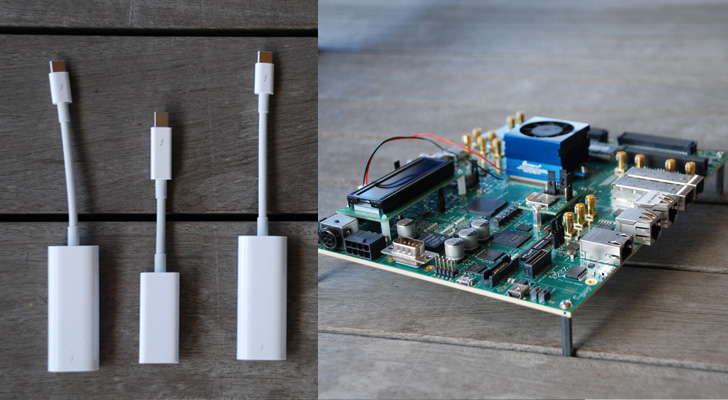

Ngoài ra, các nhà nghiên cứu cũng phát triển một phần cứng tấn công proof-of-concept có thể thực thi các lỗ hổng ThunderClap trên các hệ thống mục tiêu, nhưng họ chọn cách chưa phát hành tại thời điểm này.

Được biết đến từ nhiều năm, các cuộc tấn công dựa trên truy cập bộ nhớ trực tiếp (DMA), cho phép kẻ tấn công thâm nhập máy tính mục tiêu chỉ trong vài giây bằng cách cắm một thiết bị hot-plug độc hại như thẻ mạng ngoài, chuột, bàn phím, máy in, thiết bị lưu trữ và card đồ họa vào cổng Thunderbolt 3 hoặc cổng USB-C mới nhất.

Các cuộc tấn công dựa trên DMA là có thể xảy ra bởi cổng Thunderbolt cho phép các thiết bị ngoại vi kết nối được qua mặt các chính sách an ninh của hệ điều hành và trực tiếp đọc/ghi bộ nhớ hệ thống có chứa thông tin nhạy cảm bao gồm mật khẩu, thông tin đăng nhập ngân hàng, tệp riêng tư và hoạt động của trình duyệt.

Điều đó có nghĩa rằng, chỉ cần cắm một thiết bị bị lây nhiễm vào, được tạo bằng các công cụ như Interception, là có thể sửa đổi nội dung của bộ nhớ và thực thi mã tùy ý với các đặc quyền cao hơn nhiều so với các thiết bị ngoại vi bus nối tiếp thông thường, cho phép kẻ tấn công qua mặt màn hình khóa hoặc điều khiển PC từ xa.

Để chặn các cuộc tấn công dựa trên DMA, hầu hết các hệ điều hành và thiết bị đều sử dụng kỹ thuật bảo vệ Bộ quản lý bộ nhớ đầu vào/đầu ra (IOMMU) để kiểm soát thiết bị ngoại vi nào đó (thường là hợp pháp) có thể truy cập bộ nhớ và vùng nào đó của bộ nhớ.

Lỗ hổng ThunderClap qua mặt IOMMU để kích hoạt lại các cuộc tấn công DMA

Một nhóm các nhà nghiên cứu an ninh mạng từ Đại học Cambridge, Đại học Rice và SRI International vừa tiết lộ một loạt các lỗ hổng mới trong các hệ điều hành lớn khác nhau có thể cho phép kẻ tấn công qua mặt được cơ chế bảo vệ của IOMMU.

Bằng cách bắt chước chức năng của một thiết bị ngoại vi hợp pháp, kẻ tấn công có thể lừa các hệ điều hành mục tiêu cung cấp cho hắn quyền truy cập vào các vùng bộ nhớ nhạy cảm.

Trong một bài báo [PDF] xuất bản đầu tuần này, các nhà nghiên cứu đã liệt kê chi tiết thông tin kỹ thuật về tất cả các lỗ hổng mới mà họ vừa tuyên bố, được phát hiện thấy bằng cách sử dụng ngăn xếp phần cứng/phần mềm, được gọi là Thunderclap, do họ xây dựng và cũng được phát hành dưới dạng nguồn mở.

Các nhà nghiên cứu cho biết: "Công việc của chúng tôi là lợi dụng các lỗ hổng trong việc sử dụng IOMMU của hệ điều hành để tấn công vào một hệ thống đích thông qua DMA, ngay cả khi IOMMU được kích hoạt và cấu hình nhằm chống lại các cuộc tấn công DMA".

Ngoài ra, các nhà nghiên cứu cũng nhấn mạnh rằng vì IOMMU không được bật mặc định trên hầu hết các hệ điều hành và vì các thiết bị hiện đại có USB-C, tấn công bề mặt của cuộc tấn công DMA đã tăng đáng kể, trước đây chủ yếu giới hạn ở các thiết bị Apple có cổng Thunderbolt 3.

"Sự gia tăng của các kết nối phần cứng như Thunderbolt 3 qua USB-C kết hợp đầu vào nguồn, đầu ra video và DMA thiết bị ngoại vi trên cùng một cổng làm tăng đáng kể khả năng ứng dụng thế giới thực của các lỗ hổng Thunderclap".

"Đặc biệt, tất cả máy tính xách tay và máy tính để bàn của Apple được sản xuất từ năm 2011 đều có lỗ hổng, ngoại trừ MacBook 12 inch. Nhiều máy tính xách tay và một số máy tính để bàn được thiết kế chạy Windows hoặc Linux được sản xuất từ năm 2016 cũng bị ảnh hưởng - hãy kiểm tra xem máy tính xách tay của bạn có hỗ trợ Thunderbolt không".

Làm thế nào để chống lại các lỗ hổng Thunderclap

Các nhà nghiên cứu đã báo cáo phát hiện của mình cho tất cả các nhà cung cấp phần cứng và hệ điều hành lớn và hầu hết các nhà cung cấp đã áp dựng các biện pháp giảm thiểu rủi ro nhằm giải quyết các lỗ hổng Thunderclap.

"Đối với macOS 10.12.4 trở lên, Apple đã giải quyết lỗ hổng card mạng mà chúng tôi đã sử dụng để chiếm quyền root", các nhà nghiên cứu cho biết. "Gần đây, Intel cũng phát hành các bản vá cho phiên bản 5.0 của nhân Linux".

"Dự án FreeBSD chỉ ra rằng các thiết bị ngoại vi độc hại hiện không nằm trong đối tưởng bị ảnh hưởng cần xử lý về mặt an ninh".

Mặc dù không phải tất cả các bản vá phần mềm hoàn toàn có thể chặn đứng các cuộc tấn công DMA, người dùng vẫn được khuyến cáo nên cài đặt các bản cập nhật an ninh có sẵn để giảm thiểu tấn công. Theo các nhà nghiên cứu, cách tốt nhất để bảo vệ chính bạn là vô hiệu hóa các cổng Thunderbolt trên máy của mình, nếu có.

Ngoài ra, các nhà nghiên cứu cũng phát triển một phần cứng tấn công proof-of-concept có thể thực thi các lỗ hổng ThunderClap trên các hệ thống mục tiêu, nhưng họ chọn cách chưa phát hành tại thời điểm này.

Nguồn: The Hacker News

Chỉnh sửa lần cuối: