WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Nhiều app Android trên Google Play lợi dụng Corona để phát tán mã độc

Sự bùng phát của dịch bệnh Corona đang trở thành ‘món mồi ngon’ cho những kẻ trục lợi. Chúng liên tiếp triển khai hàng loạt các cuộc tấn công mã độc, các chiến dịch lừa đảo; tạo ra các ứng dụng theo dõi độc hại, các trang web lừa đảo.

Các nhà phát triển ứng dụng Android bên thứ ba cũng bắt đầu tận dụng tình hình này, sử dụng các từ khóa liên quan đến Corona để đặt tên ứng dụng, đưa vào mô tả hoặc đặt tên gói tin để chèn mã độc, thực hiện hành vi trộm cắp tài chính hay để được xếp hạng cao hơn trong kết quả tìm kiếm trên Google Store.

“Hầu hết các ứng dụng độc hại có chứa từ ransomware đến mã độc SMS, thậm chí là phần mềm gián điệp được tạo ra với mục đích xóa sạch thông tin cá nhân hay dữ liệu liên quan đến tài chính trên thiết bị nạn nhân”, các nhà nghiên cứu cho hay.

Sử dụng các từ khóa liên quan đến virus Corona để được xếp hạng cao trong tìm kiếm trên Game Play Store

Lợi dụng xu hướng tìm kiếm các ứng dụng cung cấp thông tin về Covid-19, tác giả các phần mềm độc hại lén lút chèn thêm adware, trojan ngân hàng (Anubis, Cerberus, Joker) và trình đánh cắp thông tin dưới vỏ bọc của các ứng dụng theo dõi trực tiếp cùng những thông tin xác định triệu trứng của dịch bệnh.

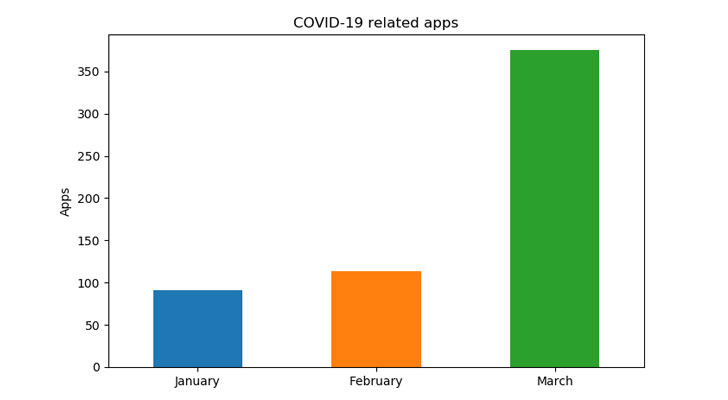

Theo một thống kê từ các chuyên gia an ninh mạng, kể từ ngày 1/1/2020, 579 ứng dụng có chứa các từ khóa liên quan đến virus Corona đã được tìm thấy. Trong số đó, 560 app an toàn, 9 là trojan và 10 là phần mềm độc hại.

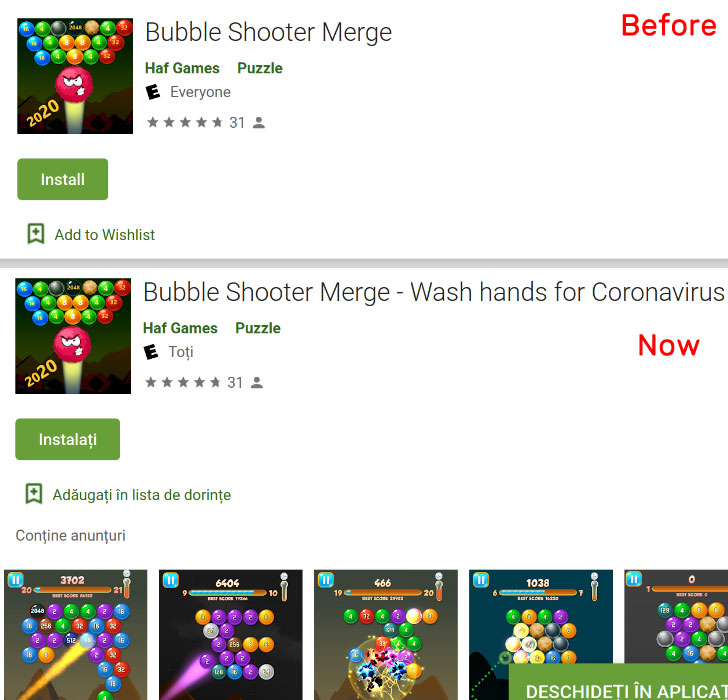

Một số ứng dụng như Bubble Shooter Merge và Galaxy Shooter - Falcon Squad thậm chí còn đổi tên và nội dung mô tả bằng cách đưa thêm từ khóa liên quan đến dịch bệnh Corona để được xếp hạng cao hơn trong kết quả tìm kiếm coronavirus trong cửa hàng Google Play.

Các cuộc tấn công liên quan đến Covid-19 nhiều vô kể

Thời gian gần đây, một loạt các cuộc tấn công liên quan đến Corona được tiến hành, từ các cuộc tấn công mạng đến tấn công lừa đảo, từ email tống tiền đến các trang web độc hại, lợi dụng chính nỗi sợ về Corona và sự thèm khát thông tin về đại dịch.

• Tấn công Bộ định tuyến - Một vụ tấn công được phát hiện gần đây đã nhắm mục tiêu vào các bộ định tuyến văn phòng nhỏ và gia đình để chuyển hướng người dùng đến các trang web độc hại giả mạo trang thông tin Covid-19, nhưng thực chất là cài đặt mã độc Oski đánh cắp mật khẩu.

• Tấn công Email Scam và Phishing - Các email spam liên quan đến vấn đề sức khỏe chiếm gần 2,5% tổng khối lượng thư rác, cho thấy các vụ lừa đảo qua email liên quan đến đại dịch đã tăng đều đặn chỉ trong tháng 3. Ít nhất 42.578 tên miền "covid" hoặc "corona" đã được đăng ký mới kể từ đầu tháng, trung bình mỗi ngày có hơn 2.500 tên miền mới được đăng ký trong hai tuần qua.

• Tấn công Spear Phishing - Những kẻ tấn công đang tích cực lợi dụng tên, logo của nhiều công ty và tổ chức trong các chiến dịch tống tiền và lừa đảo, bao gồm Tổ chức Y tế Thế giới (WHO) và Trung tâm Kiểm soát Bệnh Hoa Kỳ (CDC). Chúng gửi các tài liệu RTF nhằm lừa nạn nhân tải trình đánh cắp thông tin, RAT, trình thu thập thông tin xác thực.

• Tấn công Ransomware - Tội phạm mạng đứng sau ransomware Maze đã tấn công vào mạng lưới IT của Viện nghiên cứu Hammersmith (HMR), nơi tiến hành thử nghiệm vắc-xin chống Corona. Chúng công bố thông tin cá nhân của hàng ngàn bệnh nhân sau khi tổ chức này từ chối trả tiền chuộc. Sự việc diễn ra ngay sau khi nhóm tội phạm mạng đưa ra lời hứa công khai không tấn công các tổ chức nghiên cứu y tế trong đại dịch Corona.

• Ứng dụng giả - Các chiến dịch và các ứng dụng lừa đảo tận dụng đại dịch Covid-19 có dấu hiệu gia tăng. Kẻ xấu có nhiều phương thức lừa đảo khác nhau, như giả danh bán thuốc chữa Corona, bán khẩu trang, hoặc kêu gọi đầu tư vào các công ty lừa đảo điều chế vắc xin, hay kêu gọi người dùng quyên góp cho các tổ chức từ thiện giả danh.

• Mã độc ngân hàng và hack thẻ thanh toán – Hacker phát triển trojan ngân hàng Ginp bắt đầu sử dụng thông tin về những người bị nhiễm Corona làm mồi nhử để dụ người dùng Android tại Tây Ban Nha cung cấp dữ liệu thẻ tín dụng.

Cách tự bảo vệ mình

Để bảo vệ mình, người dùng chỉ nên cài đặt ứng dụng từ các nguồn hợp pháp, tìm kiếm thông tin từ các nguồn chính thống và cảnh giác với bất kỳ email nào có tệp đính kèm hoặc liên kết.

FBI cũng khuyến cáo, kêu gọi người dùng cẩn trọng với các email CDC giả và email lừa đảo yêu cầu người nhận xác minh thông tin cá nhân.

Các nhà phát triển ứng dụng Android bên thứ ba cũng bắt đầu tận dụng tình hình này, sử dụng các từ khóa liên quan đến Corona để đặt tên ứng dụng, đưa vào mô tả hoặc đặt tên gói tin để chèn mã độc, thực hiện hành vi trộm cắp tài chính hay để được xếp hạng cao hơn trong kết quả tìm kiếm trên Google Store.

“Hầu hết các ứng dụng độc hại có chứa từ ransomware đến mã độc SMS, thậm chí là phần mềm gián điệp được tạo ra với mục đích xóa sạch thông tin cá nhân hay dữ liệu liên quan đến tài chính trên thiết bị nạn nhân”, các nhà nghiên cứu cho hay.

Sử dụng các từ khóa liên quan đến virus Corona để được xếp hạng cao trong tìm kiếm trên Game Play Store

Lợi dụng xu hướng tìm kiếm các ứng dụng cung cấp thông tin về Covid-19, tác giả các phần mềm độc hại lén lút chèn thêm adware, trojan ngân hàng (Anubis, Cerberus, Joker) và trình đánh cắp thông tin dưới vỏ bọc của các ứng dụng theo dõi trực tiếp cùng những thông tin xác định triệu trứng của dịch bệnh.

Theo một thống kê từ các chuyên gia an ninh mạng, kể từ ngày 1/1/2020, 579 ứng dụng có chứa các từ khóa liên quan đến virus Corona đã được tìm thấy. Trong số đó, 560 app an toàn, 9 là trojan và 10 là phần mềm độc hại.

Một số ứng dụng như Bubble Shooter Merge và Galaxy Shooter - Falcon Squad thậm chí còn đổi tên và nội dung mô tả bằng cách đưa thêm từ khóa liên quan đến dịch bệnh Corona để được xếp hạng cao hơn trong kết quả tìm kiếm coronavirus trong cửa hàng Google Play.

Các cuộc tấn công liên quan đến Covid-19 nhiều vô kể

Thời gian gần đây, một loạt các cuộc tấn công liên quan đến Corona được tiến hành, từ các cuộc tấn công mạng đến tấn công lừa đảo, từ email tống tiền đến các trang web độc hại, lợi dụng chính nỗi sợ về Corona và sự thèm khát thông tin về đại dịch.

• Tấn công Bộ định tuyến - Một vụ tấn công được phát hiện gần đây đã nhắm mục tiêu vào các bộ định tuyến văn phòng nhỏ và gia đình để chuyển hướng người dùng đến các trang web độc hại giả mạo trang thông tin Covid-19, nhưng thực chất là cài đặt mã độc Oski đánh cắp mật khẩu.

• Tấn công Email Scam và Phishing - Các email spam liên quan đến vấn đề sức khỏe chiếm gần 2,5% tổng khối lượng thư rác, cho thấy các vụ lừa đảo qua email liên quan đến đại dịch đã tăng đều đặn chỉ trong tháng 3. Ít nhất 42.578 tên miền "covid" hoặc "corona" đã được đăng ký mới kể từ đầu tháng, trung bình mỗi ngày có hơn 2.500 tên miền mới được đăng ký trong hai tuần qua.

• Tấn công Spear Phishing - Những kẻ tấn công đang tích cực lợi dụng tên, logo của nhiều công ty và tổ chức trong các chiến dịch tống tiền và lừa đảo, bao gồm Tổ chức Y tế Thế giới (WHO) và Trung tâm Kiểm soát Bệnh Hoa Kỳ (CDC). Chúng gửi các tài liệu RTF nhằm lừa nạn nhân tải trình đánh cắp thông tin, RAT, trình thu thập thông tin xác thực.

• Tấn công Ransomware - Tội phạm mạng đứng sau ransomware Maze đã tấn công vào mạng lưới IT của Viện nghiên cứu Hammersmith (HMR), nơi tiến hành thử nghiệm vắc-xin chống Corona. Chúng công bố thông tin cá nhân của hàng ngàn bệnh nhân sau khi tổ chức này từ chối trả tiền chuộc. Sự việc diễn ra ngay sau khi nhóm tội phạm mạng đưa ra lời hứa công khai không tấn công các tổ chức nghiên cứu y tế trong đại dịch Corona.

• Ứng dụng giả - Các chiến dịch và các ứng dụng lừa đảo tận dụng đại dịch Covid-19 có dấu hiệu gia tăng. Kẻ xấu có nhiều phương thức lừa đảo khác nhau, như giả danh bán thuốc chữa Corona, bán khẩu trang, hoặc kêu gọi đầu tư vào các công ty lừa đảo điều chế vắc xin, hay kêu gọi người dùng quyên góp cho các tổ chức từ thiện giả danh.

• Mã độc ngân hàng và hack thẻ thanh toán – Hacker phát triển trojan ngân hàng Ginp bắt đầu sử dụng thông tin về những người bị nhiễm Corona làm mồi nhử để dụ người dùng Android tại Tây Ban Nha cung cấp dữ liệu thẻ tín dụng.

Cách tự bảo vệ mình

Để bảo vệ mình, người dùng chỉ nên cài đặt ứng dụng từ các nguồn hợp pháp, tìm kiếm thông tin từ các nguồn chính thống và cảnh giác với bất kỳ email nào có tệp đính kèm hoặc liên kết.

FBI cũng khuyến cáo, kêu gọi người dùng cẩn trọng với các email CDC giả và email lừa đảo yêu cầu người nhận xác minh thông tin cá nhân.

Nguồn: The Hacker News