-

09/04/2020

-

93

-

604 bài viết

Netgear 'xông đất' năm mới bằng các lỗ hổng chưa được vá trong router Nighthawk

Chào sân “xông đất” cho năm mới 2022 là Netgear với các lỗ hổng được tìm thấy trong phiên bản firmware mới nhất của bộ định tuyến Nighthawk R6700v3. Tại thời điểm phát hiện, các lỗi này vẫn chưa được vá.

Nighthawk R6700 là bộ định tuyến WiFi băng tần kép được quảng cáo là giúp duy trì hiệu suất ổn định cho nhiều thiết bị, với các tính năng tập trung vào: chơi game, truyền phát video, lướt web và kết nối các thiết bị thông minh trong nhà dưới sự kiểm soát thông minh của phụ huynh.

Các chuyên gia an ninh mạng tại Tenable đã phát hiện 6 lỗ hổng có thể cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị bao gồm:

Các lỗ hổng được tiết lộ gần đây ảnh hưởng đến phiên bản được phát hành mới nhất là firmware 1.0.4.120.

Ngoài các vấn đề trên, Tenable đã tìm thấy một số trường hợp thư viện jQuery dựa trên phiên bản 1.4.2 có thể chứa các lỗ hổng. Các nhà nghiên cứu cũng lưu ý rằng thiết bị sử dụng MiniDLNA là phiên bản máy chủ có chứa các lỗi đã được công bố.

Người dùng được khuyến cáo nên thay đổi thông tin đăng nhập mặc định để chỉ có mình biết và phải đảm bảo đủ mạnh, đồng thời tuân theo các giải pháp an ninh để có khả năng chống lại sự lây nhiễm phần mềm độc hại.

Bên cạnh đó, người dùng hãy thường xuyên kiểm tra cổng tải xuống bản firmware của Netgear và cài đặt các phiên bản mới ngay khi chúng được phát hành, đồng thời bật cập nhật tự động trên bộ định tuyến.

Báo cáo an ninh hiện tại đề cập đến Netgear R6700 v3 vẫn đang được nhà sản xuất hỗ trợ, còn các bản cũ Netgear R6700 v1 và R6700 v2 đã kết thúc vòng đời của mình thì không được áp dụng.

Tenable đã thông báo các vấn đề trên cho nhà cung cấp vào ngày 30 tháng 9 năm 2021, tuy nhiên các lỗ hổng này vẫn chưa được giải quyết.

Nighthawk R6700 là bộ định tuyến WiFi băng tần kép được quảng cáo là giúp duy trì hiệu suất ổn định cho nhiều thiết bị, với các tính năng tập trung vào: chơi game, truyền phát video, lướt web và kết nối các thiết bị thông minh trong nhà dưới sự kiểm soát thông minh của phụ huynh.

Các chuyên gia an ninh mạng tại Tenable đã phát hiện 6 lỗ hổng có thể cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị bao gồm:

- CVE-2021-20173: Lỗ hổng chèn lệnh sau xác thực trong chức năng cập nhật của thiết bị.

- CVE-2021-20174: Lỗi HTTP được sử dụng mặc định trên tất cả các phương thức giao tiếp của giao diện web, gây rủi ro lấy được tên người dùng và mật khẩu ở dạng cleartext.

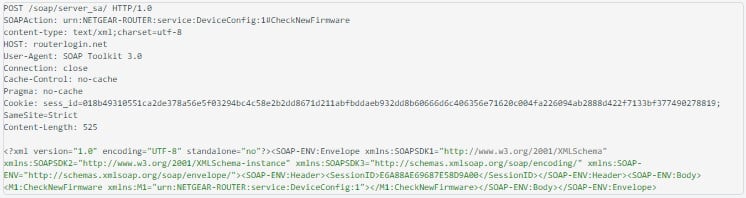

- CVE-2021-20175: Lỗi trong giao diện SOAP (cổng 5000) sử dụng HTTP để kết nối mặc định, có nguy cơ lấy được tên người dùng và mật khẩu dưới dạng cleartext

- CVE-2021-23147: Lỗ hổng thực thi lệnh dưới quyền root mà không cần xác thực thông qua kết nối cổng UART. Việc khai thác lỗ hổng này yêu cầu quyền truy cập vật lý vào thiết bị.

- CVE-2021-45732: Lỗ hổng thao tác cấu hình thông qua quy trình mã hóa hardcode, cho phép thay đổi các cài đặt bị khóa vì lý do an ninh.

- CVE-2021-45077: Lỗ hổng liên quan đến tất cả tên người dùng và mật khẩu trong các dịch vụ của thiết bị được lưu trữ ở dạng plaintext trong tệp cấu hình.

Các lỗ hổng được tiết lộ gần đây ảnh hưởng đến phiên bản được phát hành mới nhất là firmware 1.0.4.120.

Ngoài các vấn đề trên, Tenable đã tìm thấy một số trường hợp thư viện jQuery dựa trên phiên bản 1.4.2 có thể chứa các lỗ hổng. Các nhà nghiên cứu cũng lưu ý rằng thiết bị sử dụng MiniDLNA là phiên bản máy chủ có chứa các lỗi đã được công bố.

Người dùng được khuyến cáo nên thay đổi thông tin đăng nhập mặc định để chỉ có mình biết và phải đảm bảo đủ mạnh, đồng thời tuân theo các giải pháp an ninh để có khả năng chống lại sự lây nhiễm phần mềm độc hại.

Bên cạnh đó, người dùng hãy thường xuyên kiểm tra cổng tải xuống bản firmware của Netgear và cài đặt các phiên bản mới ngay khi chúng được phát hành, đồng thời bật cập nhật tự động trên bộ định tuyến.

Báo cáo an ninh hiện tại đề cập đến Netgear R6700 v3 vẫn đang được nhà sản xuất hỗ trợ, còn các bản cũ Netgear R6700 v1 và R6700 v2 đã kết thúc vòng đời của mình thì không được áp dụng.

Tenable đã thông báo các vấn đề trên cho nhà cung cấp vào ngày 30 tháng 9 năm 2021, tuy nhiên các lỗ hổng này vẫn chưa được giải quyết.

Theo Bleepingcomputer

Chỉnh sửa lần cuối: