DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Netgear vá lỗ hổng thực thi mã nghiêm trọng trên nhiều bộ định tuyến

Netgear vừa khắc phục lỗ hổng thực thi mã từ xa nghiêm trọng trong dịch vụ kiểm soát của cha mẹ (Parental Control Service) Circle. Dịch vụ này chạy với quyền root trên một bộ định tuyến Netgear dành cho các văn phòng nhỏ hoặc văn phòng tại nhà (SOHO).

Nhà nghiên cứu Adam Nichols giải thích: "Quá trình cập nhật của Circle Parental Control Service trên nhiều bộ định tuyến Netgear khác nhau cho phép những kẻ tấn công từ xa với quyền truy cập mạng thực thi mã từ xa với quyền root thông qua tấn công Man-in-the-Middle (MitM)."

"Mặc dù bản thân dịch vụ Circle không được bật theo mặc định trên bộ định tuyến, thì chương trình cập nhật Circle chạy dưới dạng quá trình nền lại được bật theo mặc định"

Để khai thác lỗ hổng, hacker thay đổi hoặc chặn lưu lượng mạng trên cùng một hệ thống mạng để thực thi mã từ xa với quyền root trên bộ định tuyến mục tiêu.

Sau khi có được quyền truy cập root, kẻ tấn công có thể kiểm soát hoàn toàn lưu lượng mạng đi qua bộ định tuyến bị xâm nhập, cho phép đọc dữ liệu được mã hóa của các thiết bị khác trong mạng của nạn nhân.

Nichols cũng đưa ra một kịch bản cho một cuộc tấn công có thể xảy với với lỗ hổng này:

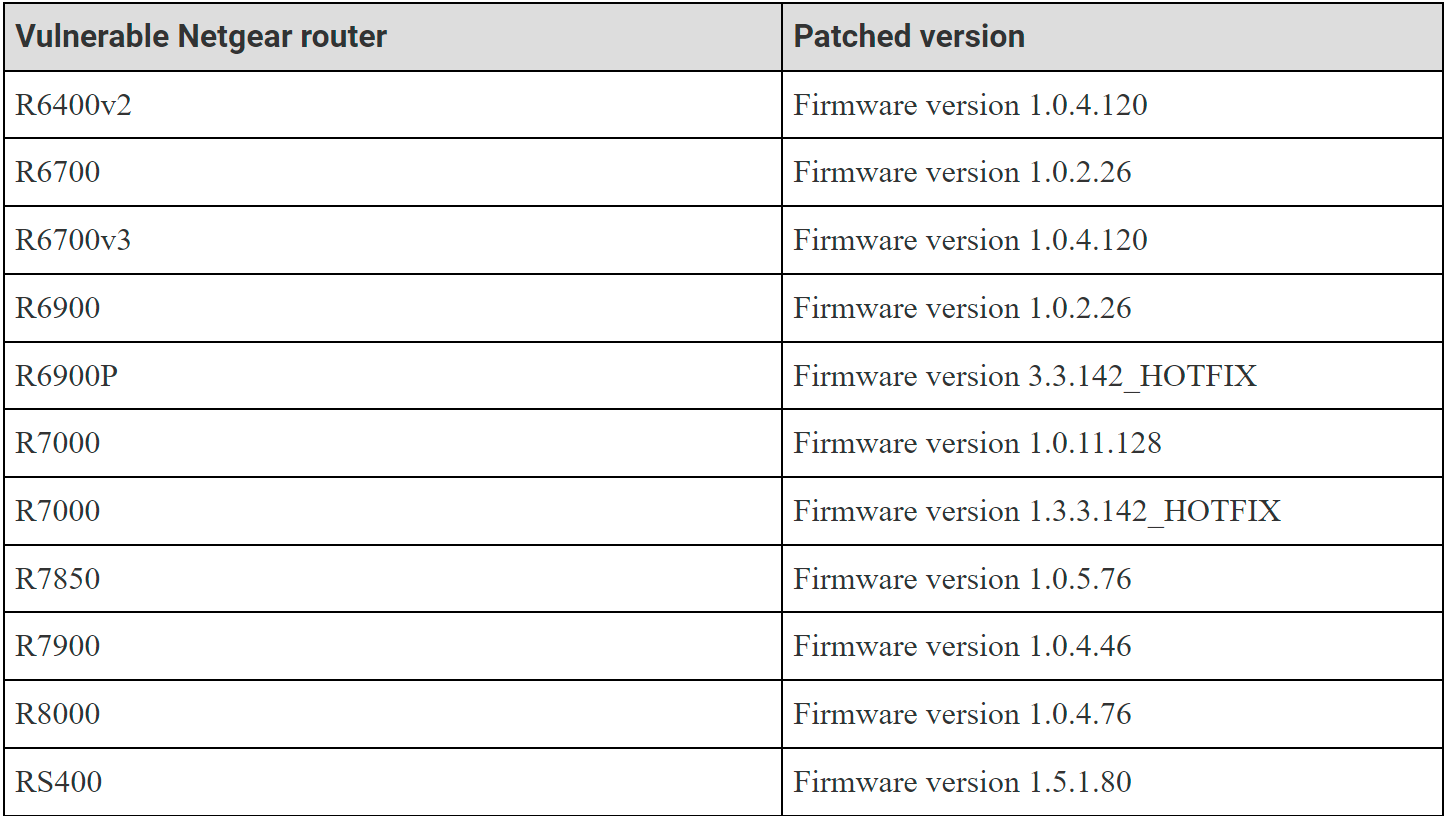

Danh sách đầy đủ các bộ định tuyến Netgear dễ bị khai thác CVE-2021-40847 và các phiên bản firmware đã vá:

Các bước để tải xuống và cài đặt chương trình cơ sở mới nhất cho thiết bị Netgear

"Để giảm thiểu rủi ro đối với môi trường doanh nghiệp do các bộ định tuyến SOHO tồn tại lỗ hổng, GRIMM khuyến cáo nên sử dụng các máy khách mạng riêng ảo (VPN). Các máy khách này phải được cấu hình để xử lý tất cả lưu lượng nhằm đảm bảo rằng kẻ tấn công không thể đọc hoặc sửa đổi lưu lượng mạng."

Nhà nghiên cứu Adam Nichols giải thích: "Quá trình cập nhật của Circle Parental Control Service trên nhiều bộ định tuyến Netgear khác nhau cho phép những kẻ tấn công từ xa với quyền truy cập mạng thực thi mã từ xa với quyền root thông qua tấn công Man-in-the-Middle (MitM)."

"Mặc dù bản thân dịch vụ Circle không được bật theo mặc định trên bộ định tuyến, thì chương trình cập nhật Circle chạy dưới dạng quá trình nền lại được bật theo mặc định"

Để khai thác lỗ hổng, hacker thay đổi hoặc chặn lưu lượng mạng trên cùng một hệ thống mạng để thực thi mã từ xa với quyền root trên bộ định tuyến mục tiêu.

Sau khi có được quyền truy cập root, kẻ tấn công có thể kiểm soát hoàn toàn lưu lượng mạng đi qua bộ định tuyến bị xâm nhập, cho phép đọc dữ liệu được mã hóa của các thiết bị khác trong mạng của nạn nhân.

Nichols cũng đưa ra một kịch bản cho một cuộc tấn công có thể xảy với với lỗ hổng này:

- Kẻ tấn công tiến hành thu thập thông tin về nhà cung cấp dịch vụ internet (ISP)

- Kẻ tấn công xâm phạm ISP này thông qua một số phương thức khác (lừa đảo, khai thác, v.v.).

- Kẻ tấn công khai thác lỗ hổng dịch vụ Circle

- Sau khi xâm nhập các bộ định tuyến, kẻ tấn công có thể giao tiếp trực tiếp với bất kỳ máy tính nào được kết nối với bộ định tuyến. Sau đó, bằng cách khai thác một lỗ hổng cụ thể, chẳng hạn như lỗ hổng PrintNightmare, chúng có thể xâm nhập các máy tính này.

- Khi khai thác thành công máy tính, kẻ tấn công đánh cắp nhiều thông tin quan trọng cũng như triển khai các cuộc tấn công khác nhau.

Danh sách đầy đủ các bộ định tuyến Netgear dễ bị khai thác CVE-2021-40847 và các phiên bản firmware đã vá:

Các bước để tải xuống và cài đặt chương trình cơ sở mới nhất cho thiết bị Netgear

- Truy cập trang hỗ trợ của NETGEAR

- Nhập số kiểu máy vào hộp tìm kiếm và chọn kiểu máy phù hợp

- Chọn tải về

- Trong mục Current Versions, chọn phiên bản Fireware mới nhất ứng với thiết bị

- Chọn Release Notes

- Làm theo hướng dẫn để tải và cài đặt fireware.

"Để giảm thiểu rủi ro đối với môi trường doanh nghiệp do các bộ định tuyến SOHO tồn tại lỗ hổng, GRIMM khuyến cáo nên sử dụng các máy khách mạng riêng ảo (VPN). Các máy khách này phải được cấu hình để xử lý tất cả lưu lượng nhằm đảm bảo rằng kẻ tấn công không thể đọc hoặc sửa đổi lưu lượng mạng."

Theo: bleepingcomputer

Chỉnh sửa lần cuối bởi người điều hành: