NESSUS – Công cụ trợ giúp pentest hệ thống

Thực tế cho thấy một mối quan tâm đầu tiên của những người quản trị mạng là làm sao biết được hệ thống của mình có mối nguy hiểm nào không và ở chỗ nào, đồng thời làm sao có thể vá lại để tránh bị tấn công từ các hacker. Vậy ở bài viết này mình sẽ nói về công cụ Nessus, một công cụ trợ giúp pentest hệ thống.

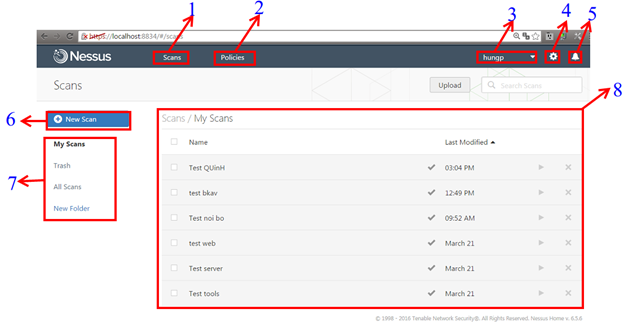

1 - Đây là tính năng cho phép thực hiện quét các mục tiêu theo các Policies tùy chọn và xem lại các mục tiêu đã quét

2 - Đây là tính năng cho phép tạo các chính sách tùy chọn để quét các mục tiêu phù hợp. Màn hình chính khi click vào

4 - Phần này cho phép thiết lập các cài đặt cho Nessus: Scanners, Accounts, Communication, Advanced, Update. Các thiết lập này sẽ được áp dụng cho tài khoản hiện tại đang được sử dụng cho Nessus.

5 - Hiển thị các thông báo liên quan đến hoạt động của Nessus.

6 - Cho phép bạn tạo một tiến trình quét mới theo các bộ quét mẫu hoặc bộ quét mà tự thiết lập trong phần Policies.

Khi click vào thì sẽ có màn hình dưới:

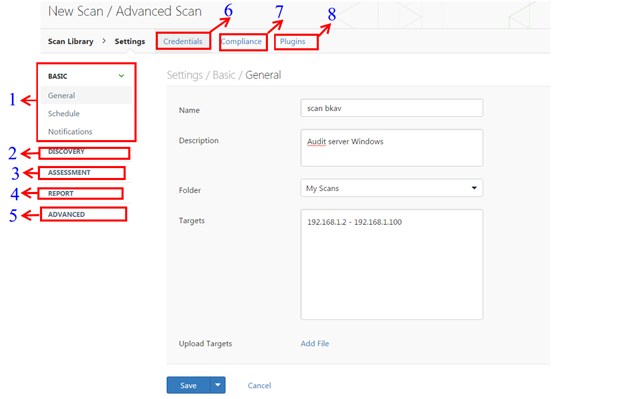

1 - Cấu hình cơ bản để quét mục tiêu

3 - Tùy chọn này để cấu hình các thông số liên quan đến độ quét hoặc các tùy chọn quét thêm

5 - Cho phép thiết lập các cấu hình nâng cao

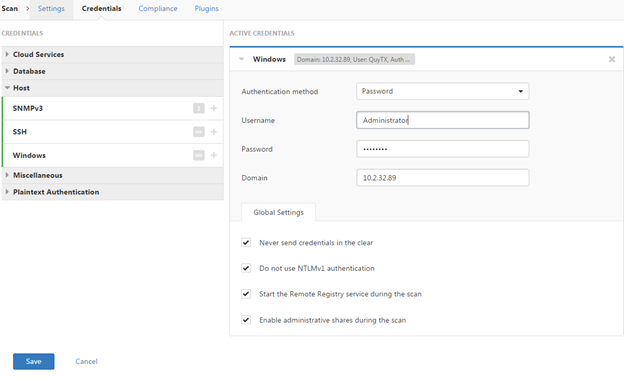

6 - Cho phép cấu hình sử dụng các thông tin xác thực trong quá trình quét. Việc cho phép sử dụng các thông tin xác thực sẽ cho phép công cụ quét đa dạng và chính xác hơn mục tiêu. Ví dụ: ta quét 1 máy windows trong mạng lan, ta muốn công cụ này quét được cả trong toàn bộ máy nạn nhân thì ta cung cấp thêm thông tin xác thực tài khoản đăng nhập vào máy

7 - Tùy chọn này cho phép cấu hình audit các phần mềm hoặc thiết bị như: Database, , FireEye, máy tính Dell, HP, Check Point GAiA, …

8 - Tùy chọn thêm hoặc loại bỏ các Plugin quét cho mạng nội bộ hoặc máy cá nhân

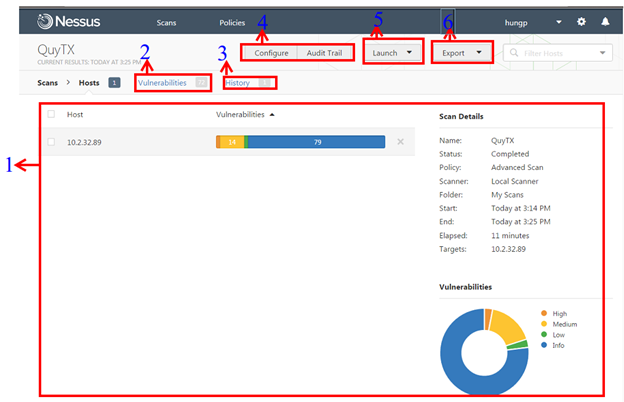

8 - Danh sách các mục tiêu đã , đang hoặc đang tạm dừng quét. Khi click vào một mục tiêu, ta sẽ xem được chi tiết kết quả của việc quét. Giả sử ở đây đặt mục tiêu là QuyTX và khi click vào sẽ có màn hình như dưới:

1 - Đây là phần hiển thi thông tin sơ qua về kết quả quét, thống kê lại phần trăm các lỗ hổng

2 - Xem chi tiết các lỗ hổng và đã được xếp loại mức độ cao đến thấp

3 - Xem lịch sử quét mục tiêu

4 - Tùy chọn lại các cấu hình cho việc quét mục tiêu

5 - Thực hiện việc quét mục tiêu

6 - Lừa kết quả quét dưới định dạng file.

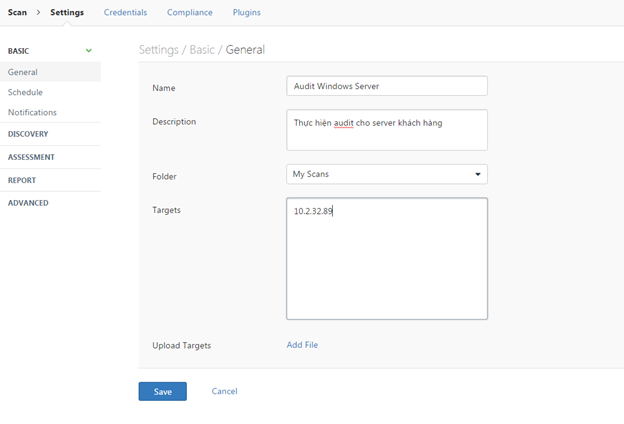

Bước 1: Thêm thông tin về 1 mục tiêu cần quét

Sau khi vào màn hình chính. Chọn New Scan, sau đó chọn Advanced Scan và điền thông tin mục tiêu cần quét

Bước 2: Thêm thông tin xác thực (Nếu chỉ thực hiện quét ở bên ngoài server thì không cần bước này)

Bước 4: Thực hiện việc quét

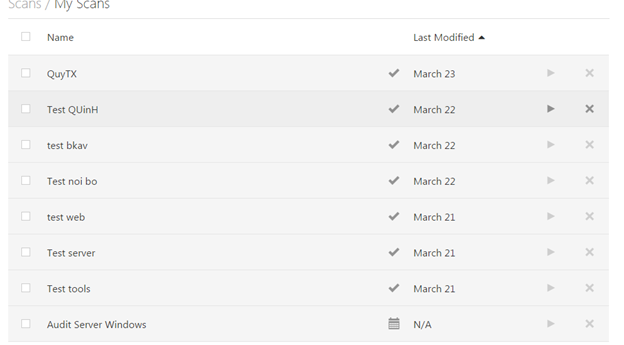

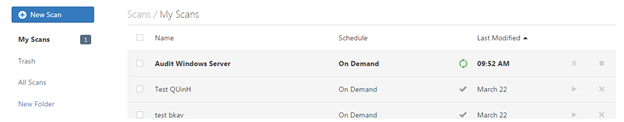

Sau khi hoàn tất các bước trên thì sẽ được quay lại màn hình chính và thấy được thông tin server vừa thêm.

Để thực hiện quét ta chọn nút Play ở cột bên phải. Trong quá trình quét sẽ có trạng thái như sau:

Bước 5: Xem báo cáo

Sau khi quét xong ta sẽ thống thông báo hoàn thành và click vào ta sẽ xem được kết quả quét

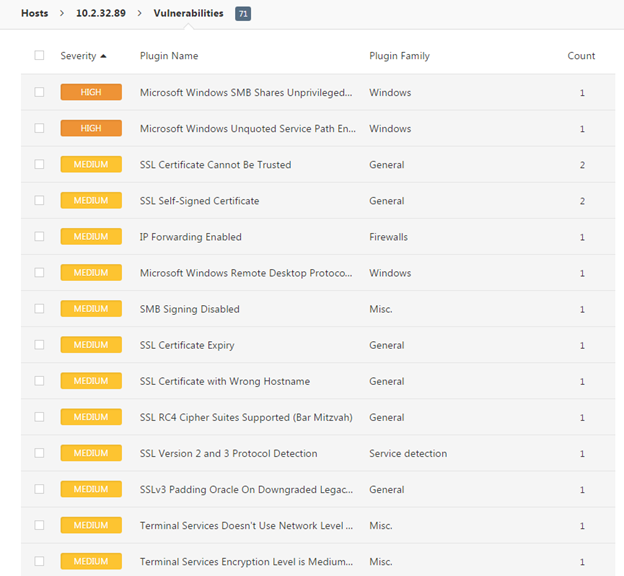

Để xem chi tiết ta click vào Vulnerabilities

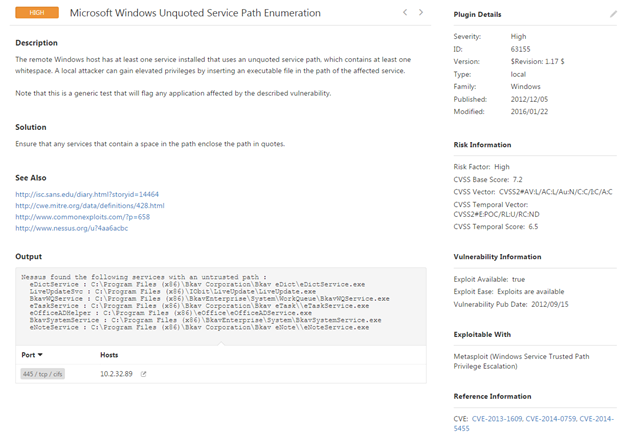

Click vào một lỗi để xem chi tiết, sẽ có cả mô tả và hướng khắc phục.

Bài viết mình chỉ hướng dẫn pentest một trường hợp, công cụ này còn rất nhiều tính năng, mọi người thử dần nhé.

Tính năng công cụ

- Quét các lỗ hổng bảo mật và đưa ra các biện pháp khắc phục trên hệ thống có nền tảng Windows, Linux, Mac.

- Kiểm tra các bản vá hệ điều hành Windows, Linux và các ứng dụng như trình duyệt web, phần mềm, …

- Đánh giá các lỗ hổng trên các loại thiết bị:

- Điện thoại chạy nền tảng Android, IOS, Windows Phone.

- Các thiết bị mạng khác: switch, router, access points, máy in,…

- Hỗ trợ phân tích cả trên các thiết bị ảo hóa.

- Cho phép cấu hình tự động quét theo một lịch trình nhất định.

- Phát hiện các phần mềm độc hại chạy trên hệ thống.

- Quét các lỗ hổng ứng dụng web dựa trên OWASP.

- Audit file cấu hình thiết bị.

- Hỗ trợ Cloud: Audit cấu hình của các cloud public như: Amazon Web Services, Microsoft Azure and Rackspace.

Hướng dẫn sử dụng

Sau khi hoàn thành cài đặt và đăng nhập vào hệ thống thì giao diện ban đầu sẽ như hình dưới và đây cũng là giao diện màn hình của tính năng Scans:

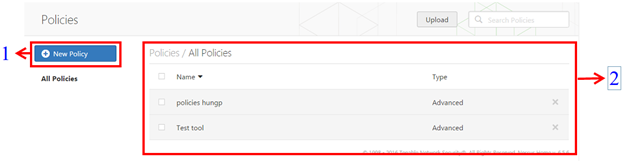

2 - Đây là tính năng cho phép tạo các chính sách tùy chọn để quét các mục tiêu phù hợp. Màn hình chính khi click vào

- Tùy chọn này cho phép tạo các chính sách quét mới với các template như trong phần (Scanner Templates).

- Hiển thị các chính sách đã được tạo ra. Để xem hoặc sửa thì click vào chính sách đó.

4 - Phần này cho phép thiết lập các cài đặt cho Nessus: Scanners, Accounts, Communication, Advanced, Update. Các thiết lập này sẽ được áp dụng cho tài khoản hiện tại đang được sử dụng cho Nessus.

5 - Hiển thị các thông báo liên quan đến hoạt động của Nessus.

6 - Cho phép bạn tạo một tiến trình quét mới theo các bộ quét mẫu hoặc bộ quét mà tự thiết lập trong phần Policies.

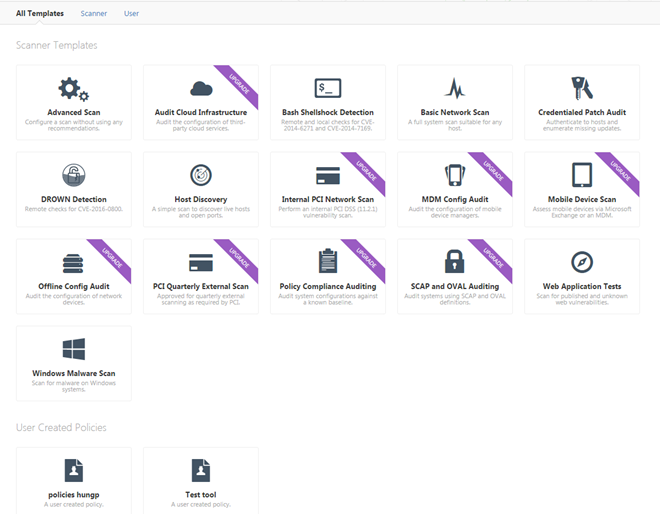

Khi click vào thì sẽ có màn hình dưới:

- All Templates : Phần này bao gồm tất cả templates quét của cả người dùng tạo (User) và các templates mẫu (Scanner).

- Scanner Templates: Ở đây bao gồm các templates mẫu:

- Advanced Scan: Đây là template cho người dùng muốn sử dụng toàn bộ các template để quét hệ thống hoặc có thể tự cấu hình chọn một số template.

- General: Phần này người dùng cấu hình cơ bản: tên mục tiêu, nơi lưu trữ, địa chỉ cần quét (ở đây có thể quét 1 ip, 1 dải ip hoặc theo domain)

- Schedule: Cấu hình này cho phép đặt lịch quét tự động

- Notifications: Cấu hình người sẽ nhận được thông báo sau khi quét xong mục tiêu

- Host Discovery: Tùy chọn này phép ta cấu hình phương pháp để xác định mục tiêu có tồn tại và còn hoạt động trong mạng không

- Port Scanning: Tùy chọn này để cấu hình các cổng sẽ quét

- Service Discovery: Tùy chọn này để cấu hình xác định các dịch vụ đang hoạt động trên cổng

3 - Tùy chọn này để cấu hình các thông số liên quan đến độ quét hoặc các tùy chọn quét thêm

- General: Cho phép cấu hình đến mức độ quét, quét phần mềm diệt virus, cấu hình SMTP

- Brute Force: Cho phép cấu hình có sử dụng kiểu tấn công Brute Force để kiểm tra độ mạnh của mật khẩu

- SCADA:

- Web Applications: Tùy chọn này cho phép cấu hình liên quan đến việc quét một website

5 - Cho phép thiết lập các cấu hình nâng cao

6 - Cho phép cấu hình sử dụng các thông tin xác thực trong quá trình quét. Việc cho phép sử dụng các thông tin xác thực sẽ cho phép công cụ quét đa dạng và chính xác hơn mục tiêu. Ví dụ: ta quét 1 máy windows trong mạng lan, ta muốn công cụ này quét được cả trong toàn bộ máy nạn nhân thì ta cung cấp thêm thông tin xác thực tài khoản đăng nhập vào máy

7 - Tùy chọn này cho phép cấu hình audit các phần mềm hoặc thiết bị như: Database, , FireEye, máy tính Dell, HP, Check Point GAiA, …

8 - Tùy chọn thêm hoặc loại bỏ các Plugin quét cho mạng nội bộ hoặc máy cá nhân

- Audit Cloud Infrastructure: Thực hiện việc audit cấu hình dịch vụ cloud của bên thứ 3

- Bash Shellshock Detection: Thực hiện kiểm tra, phát hiện các lỗ hổng Bash Shellshock

- Basic Network Scan: Thực hiện việc quét cơ bản các máy nội bộ hoặc bên ngoài

- Credentialed Patch Audit: Kiểm tra các bản vá còn thiết của hệ thống và phần mềm

- DROWN Detection: Kiểm tra sự tồn tại của lỗ hổng CVE – 2016-0800

- Host Discovery: Xác định sự hoạt động của máy chủ và các cổng đang mở

- Internal PCI Network Scan: Quét các máy nội bộ có sử dụng trao đổi thẻ thanh toán theo tiêu chuẩn Payment Card Industry Data Security Standards (PCI DSS). Tiêu chuẩn PCI DSS được hình thành bởi Hội đồng Tiêu chuẩn Bảo mật (Security Standards Council) dành cho thẻ thanh toán

- MDM Config Audit: Audit các cấu hình của Mobile Device Managers (MDM)

- Mobile Device Scan: Tùy chọn này cho phép người dùng quét các Apple Profile Manager, ADSI, MobileIron, Good MDM.

- Offline Config Audit: Tùy chọn này cho phép người dùng tải lên cấu hình thiết bị mạng và công cụ sẽ audit cấu hình của file cấu hình đã tải lên

- PCI Quarterly External Scan

- Policy Compliance Auditing: Tùy chọn này sẽ cho phép người dùng có thể audit các chính sách Policy của máy

- SCAP and OVAL Compliance Auditing: Tùy chọn này cho phép audit các hệ thống sử dụng Security Content Automation Protocol (SCAP) và OVAL

- Web Application Tests: tùy chọn cho phép người dùng quét các Web Application

- Windows Malware Scan: Quét các phần mềm độc hại tồn tại trên hệ thống

- User Created Policies: Đây là nơi chứa các chính sách quét do người dùng tạo

8 - Danh sách các mục tiêu đã , đang hoặc đang tạm dừng quét. Khi click vào một mục tiêu, ta sẽ xem được chi tiết kết quả của việc quét. Giả sử ở đây đặt mục tiêu là QuyTX và khi click vào sẽ có màn hình như dưới:

2 - Xem chi tiết các lỗ hổng và đã được xếp loại mức độ cao đến thấp

3 - Xem lịch sử quét mục tiêu

4 - Tùy chọn lại các cấu hình cho việc quét mục tiêu

5 - Thực hiện việc quét mục tiêu

6 - Lừa kết quả quét dưới định dạng file.

Hướng dẫn quét một mục tiêu cụ thể

Kịch bản:. Đang có một khách hàng có nhu cầu audit một server. Vậy phải có một kế hoạch để thực hiện việc này. Ngoài việc audit server bằng tay, ta sẽ thực hiện quét server đấy bằng công cụ Nessus để đảm bảo tính khách quan. Việc audit bằng công cụ ta cần:- Thông tin server: Windows server 2008, ip 10.2.32.89

- Xin thông tin tài khoản remote vào server (Việc có thông tin xác thực sẽ giúp công cụ có thể audit cả bên trong hệ thống của server)

- Máy tính của người thực hiện audit tham gia cùng mạng lan chứa server đấy

Bước 1: Thêm thông tin về 1 mục tiêu cần quét

Sau khi vào màn hình chính. Chọn New Scan, sau đó chọn Advanced Scan và điền thông tin mục tiêu cần quét

- Chọn Credentials

- Cột bên trái chọn Host, sau đó chọn Windows, điền thông tin xác thực vào

- Điền xong chọn Save

Bước 4: Thực hiện việc quét

Sau khi hoàn tất các bước trên thì sẽ được quay lại màn hình chính và thấy được thông tin server vừa thêm.

Để thực hiện quét ta chọn nút Play ở cột bên phải. Trong quá trình quét sẽ có trạng thái như sau:

Bước 5: Xem báo cáo

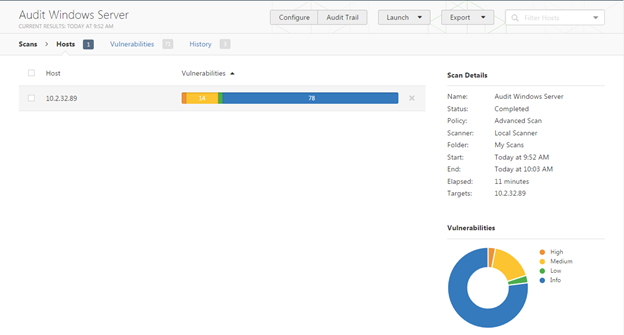

Sau khi quét xong ta sẽ thống thông báo hoàn thành và click vào ta sẽ xem được kết quả quét

Để xem chi tiết ta click vào Vulnerabilities

Click vào một lỗi để xem chi tiết, sẽ có cả mô tả và hướng khắc phục.

Bài viết mình chỉ hướng dẫn pentest một trường hợp, công cụ này còn rất nhiều tính năng, mọi người thử dần nhé.

Chỉnh sửa lần cuối bởi người điều hành: