WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Mozi – botnet IoT đang hoạt động mạnh mẽ nhất hiện nay

Botnet Mozi là một malware lây nhiễm qua hình thức ngang hàng (peer-2-peer). Malware này được biết đến vì đã chiếm quyền điều khiển nhiều bộ định tuyến của các hãng Netgear, D-Link và Huawei. Theo các nhà nghiên cứu, Mozi đang chiếm đến 90% traffic (lưu lượng) quan sát được từ các thiết bị IoT.

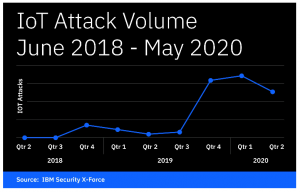

Các chuyên gia của IBM X-Force nhận thấy sự phát triển đột biến của Mozi khi hoạt động của các mạng botnet IoT đang gia tăng mạnh mẽ. Các cuộc tấn công IoT từ tháng 10/2019 đến tháng 6/2020 tăng 400% so với tổng các cuộc tấn công IoT trong hai năm trước đó.

Các chuyên gia của IBM X-Force nhận thấy sự phát triển đột biến của Mozi khi hoạt động của các mạng botnet IoT đang gia tăng mạnh mẽ. Các cuộc tấn công IoT từ tháng 10/2019 đến tháng 6/2020 tăng 400% so với tổng các cuộc tấn công IoT trong hai năm trước đó.

Theo IBM, “Những kẻ tấn công đã chiếm được quyền điều khiển các thiết bị này trong một thời gian, chủ yếu thông qua mạng botnet Mirai. Mozi thành công phần lớn nhờ vào các cuộc tấn công tiêm lệnh (CMDi) do lỗi cấu hình sai của các thiết bị IoT. Sự gia tăng không ngừng của các thiết bị IoT và các giao thức cấu hình kém là nguyên nhân chính gây ra đột biến này. Sự gia tăng này vẫn sẽ tiếp tục khi việc truy cập từ xa vào mạng các công ty diễn ra thường xuyên hơn do dịch COVID-19”.

Theo IBM, “Những kẻ tấn công đã chiếm được quyền điều khiển các thiết bị này trong một thời gian, chủ yếu thông qua mạng botnet Mirai. Mozi thành công phần lớn nhờ vào các cuộc tấn công tiêm lệnh (CMDi) do lỗi cấu hình sai của các thiết bị IoT. Sự gia tăng không ngừng của các thiết bị IoT và các giao thức cấu hình kém là nguyên nhân chính gây ra đột biến này. Sự gia tăng này vẫn sẽ tiếp tục khi việc truy cập từ xa vào mạng các công ty diễn ra thường xuyên hơn do dịch COVID-19”.

Mozi lần đầu tiên xuất hiện vào cuối năm 2019 và nhắm mục tiêu vào các bộ định tuyến và DVR, đã được nhiều nhóm nghiên cứu phân tích. Nó là một biến thể của Mirai, nhưng chứa các đoạn trích (snippet) từ Gafgyt và IoT Reaper – phục vụ cho các cuộc tấn công DDoS, trích xuất dữ liệu, các chiến dịch spam và thực thi lệnh hoặc payload.

Theo quan sát của IBM, Mozi thông qua tấn công CMDi để truy cập vào một thiết bị có lỗ hổng nhờ lệnh shell “wget”, sau đó thay đổi phân quyền để cho phép kẻ tấn công tương tác với hệ thống bị ảnh hưởng. Wget là một tiện ích dòng lệnh để tải xuống các tệp từ web.

Theo phân tích của IBM, “Vì nhiều lý do, các cuộc tấn công CMDi cực kỳ phổ biến trên các thiết bị IoT. Đầu tiên, các hệ thống nhúng IoT thường có giao diện web và giao diện cho phép xử lý lỗi (debugging interface) còn sót lại từ quá trình phát triển firmware có thể bị khai thác. Thứ hai, các mô-đun PHP tích hợp trong giao diện web IoT có thể bị khai thác để giúp kẻ tấn công thực thi từ xa. Ngoài ra, các giao diện IoT thường tồn tại lỗ hổng khi triển khai vì quản trị viên không harden thành công các giao diện bằng cách ngăn chặn nguy cơ từ dữ liệu đầu vào từ xa. Điều này cho phép kẻ xấu nhập các lệnh shell như ‘wget.”

Quá trình tấn công DHT của Mozi

Trong trường hợp của Mozi, lệnh wget tải xuống và thực thi một tệp có tên “mozi.a” trên các hệ thống tồn tại lỗ hổng. Các nhà nghiên cứu cho biết tập tin thực thi trên một bộ vi xử lý. Sau khi kẻ tấn công có được quyền truy cập đầy đủ vào thiết bị thông qua mạng botnet, cấp độ firmware có thể được thay đổi và có thể tải thêm malware, tùy thuộc vào mục tiêu cụ thể của cuộc tấn công.

Công ty IBM nhấn mạnh Mozi liên tục cập nhật các lỗ hổng có thể khai thác thông qua CMDi, đồng thời lợi dụng việc chậm cập nhật các bản vá. Đây là một hoạt động có thể dễ dàng tự động hóa, giúp thúc đẩy sự phát triển của botnet này. Trong phân tích mới nhất của IBM, malware này đang khai thác lỗ hổng của các bộ định tuyến của Huawei, Eir, Netgear, GPON Rand D-Link; thiết bị sử dụng Realtek SDK; Sepal SPBOARD; MVPower DVR và nhiều hãng cung cấp camera quan sát.

Ngoài ra, nó cũng có thể tấn công brute-force để đánh cắp thông tin đăng nhập Telnet thông qua danh sách được hardcode.

Sau khi bẻ khóa một thiết bị, mạng botnet Mozi cố gắng liên kết cổng UDP nội bộ 14737 đồng thời tìm kiếm và dừng các tiến trình sử dụng cổng 1536 và 5888. Mã của nó chứa các node công khai của hệ thống DHT (Distributed Hash Table) được hardcode, các node này sau đó được sử dụng để tham gia mạng P2P của botnet. (DHT là một hệ thống cung cấp dịch vụ tra cứu cho phép các node P2P tìm kiếm và giao tiếp với nhau).

“Mạng botnet Mozi sử dụng giao thức DHT tùy chỉnh để phát triển mạng P2P của nó”, theo IBM.

Để một node Mozi mới tham gia vào mạng DHT, malware này tạo một ID cho thiết bị mới bị lây nhiễm. “ID có dung lượng 20 byte và bao gồm tiền tố 888888 được nhúng trong mẫu hoặc tiền tố được chỉ định bởi tệp cấu hình [hp], cộng với một chuỗi được tạo ngẫu nhiên”.

Sau đó, node này sẽ gửi một lệnh HTTP đến http[:]//ia[.]51[.]la để đăng ký cho chính nó, đồng thời gửi một truy vấn DHT “find_node” đến tám node công khai DHT được mã hóa hardcode, dùng để tìm thông tin liên hệ của một node Mozi đã biết, kết nối với node đó để tham gia mạng botnet.

Botnet Mozi có nguồn gốc từ Trung Quốc, chiếm 84% cơ sở hạ tầng quan sát được, IBM cho biết.

Sự trỗi dậy của các botnet P2P

Mạng botnet P2P ngày càng phổ biến. Ngày từ tháng 1/2020, botnet FritzFrog đã xuất hiện và nhanh chóng xâm nhập vào các máy chủ SSH. FritzFrog là một loại worm, chuyên tấn công brute-force để đánh cắp các thông tin đăng nhập tại các tổ chức như văn phòng chính phủ, cơ sở giáo dục, trung tâm y tế, ngân hàng và công ty viễn thông.

Kể từ đầu năm, một mạng botnet đào tiền ảo P2P có tên DDG tích cực hoạt động khi phát hành 16 bản cập nhật khác nhau vào tháng 4/2020. Điều đáng chú ý là những kẻ đứng sau botnet này đã áp dụng một cơ chế P2P đặc biệt khiến DDG thành một mối đe dọa cực kỳ tinh vi và “dường như không thể ngăn chặn”.

Vào cuối năm ngoái, một mạng botnet P2P có tên Roboto được phát hiện đang khai thác một lỗ hổng thực thi mã từ xa trong các máy chủ Linux Webmin.

Tội phạm mạng rất ưa thích kiến trúc P2P. Nó có thể “phục hồi” cao hơn so với các loại botnet khác vì quyền kiểm soát được phân cấp và trải rộng giữa tất cả các node. Do đó không có điểm single point of failure (điểm nếu gặp vấn đề sẽ khiến cả hệ thống ngừng hoạt động) và không cần máy chủ C&C.

Đối với Mozi, IBM cảnh báo mạng IoT này sẽ tiếp tục là mảnh đất màu mỡ cho những hacker kiểm soát các botnet khai thác.

Công ty này kết luận: “Khi các nhóm botnet mới như Mozi nói riêng và hoạt động IoT nói chung gia tăng nhanh chóng, các tổ chức sử dụng thiết bị IoT cần phải nhận thức được mối đe dọa này. Tiêm lệnh vẫn là phương thức lây nhiễm chính vì vậy việc thay đổi cài đặt thiết bị mặc định và kiểm tra thâm nhập để tìm và sửa các lỗ hổng đóng vai trò rất quan trọng".

Mozi lần đầu tiên xuất hiện vào cuối năm 2019 và nhắm mục tiêu vào các bộ định tuyến và DVR, đã được nhiều nhóm nghiên cứu phân tích. Nó là một biến thể của Mirai, nhưng chứa các đoạn trích (snippet) từ Gafgyt và IoT Reaper – phục vụ cho các cuộc tấn công DDoS, trích xuất dữ liệu, các chiến dịch spam và thực thi lệnh hoặc payload.

Theo quan sát của IBM, Mozi thông qua tấn công CMDi để truy cập vào một thiết bị có lỗ hổng nhờ lệnh shell “wget”, sau đó thay đổi phân quyền để cho phép kẻ tấn công tương tác với hệ thống bị ảnh hưởng. Wget là một tiện ích dòng lệnh để tải xuống các tệp từ web.

Theo phân tích của IBM, “Vì nhiều lý do, các cuộc tấn công CMDi cực kỳ phổ biến trên các thiết bị IoT. Đầu tiên, các hệ thống nhúng IoT thường có giao diện web và giao diện cho phép xử lý lỗi (debugging interface) còn sót lại từ quá trình phát triển firmware có thể bị khai thác. Thứ hai, các mô-đun PHP tích hợp trong giao diện web IoT có thể bị khai thác để giúp kẻ tấn công thực thi từ xa. Ngoài ra, các giao diện IoT thường tồn tại lỗ hổng khi triển khai vì quản trị viên không harden thành công các giao diện bằng cách ngăn chặn nguy cơ từ dữ liệu đầu vào từ xa. Điều này cho phép kẻ xấu nhập các lệnh shell như ‘wget.”

Quá trình tấn công DHT của Mozi

Trong trường hợp của Mozi, lệnh wget tải xuống và thực thi một tệp có tên “mozi.a” trên các hệ thống tồn tại lỗ hổng. Các nhà nghiên cứu cho biết tập tin thực thi trên một bộ vi xử lý. Sau khi kẻ tấn công có được quyền truy cập đầy đủ vào thiết bị thông qua mạng botnet, cấp độ firmware có thể được thay đổi và có thể tải thêm malware, tùy thuộc vào mục tiêu cụ thể của cuộc tấn công.

Công ty IBM nhấn mạnh Mozi liên tục cập nhật các lỗ hổng có thể khai thác thông qua CMDi, đồng thời lợi dụng việc chậm cập nhật các bản vá. Đây là một hoạt động có thể dễ dàng tự động hóa, giúp thúc đẩy sự phát triển của botnet này. Trong phân tích mới nhất của IBM, malware này đang khai thác lỗ hổng của các bộ định tuyến của Huawei, Eir, Netgear, GPON Rand D-Link; thiết bị sử dụng Realtek SDK; Sepal SPBOARD; MVPower DVR và nhiều hãng cung cấp camera quan sát.

Ngoài ra, nó cũng có thể tấn công brute-force để đánh cắp thông tin đăng nhập Telnet thông qua danh sách được hardcode.

Sau khi bẻ khóa một thiết bị, mạng botnet Mozi cố gắng liên kết cổng UDP nội bộ 14737 đồng thời tìm kiếm và dừng các tiến trình sử dụng cổng 1536 và 5888. Mã của nó chứa các node công khai của hệ thống DHT (Distributed Hash Table) được hardcode, các node này sau đó được sử dụng để tham gia mạng P2P của botnet. (DHT là một hệ thống cung cấp dịch vụ tra cứu cho phép các node P2P tìm kiếm và giao tiếp với nhau).

“Mạng botnet Mozi sử dụng giao thức DHT tùy chỉnh để phát triển mạng P2P của nó”, theo IBM.

Để một node Mozi mới tham gia vào mạng DHT, malware này tạo một ID cho thiết bị mới bị lây nhiễm. “ID có dung lượng 20 byte và bao gồm tiền tố 888888 được nhúng trong mẫu hoặc tiền tố được chỉ định bởi tệp cấu hình [hp], cộng với một chuỗi được tạo ngẫu nhiên”.

Sau đó, node này sẽ gửi một lệnh HTTP đến http[:]//ia[.]51[.]la để đăng ký cho chính nó, đồng thời gửi một truy vấn DHT “find_node” đến tám node công khai DHT được mã hóa hardcode, dùng để tìm thông tin liên hệ của một node Mozi đã biết, kết nối với node đó để tham gia mạng botnet.

Botnet Mozi có nguồn gốc từ Trung Quốc, chiếm 84% cơ sở hạ tầng quan sát được, IBM cho biết.

Sự trỗi dậy của các botnet P2P

Mạng botnet P2P ngày càng phổ biến. Ngày từ tháng 1/2020, botnet FritzFrog đã xuất hiện và nhanh chóng xâm nhập vào các máy chủ SSH. FritzFrog là một loại worm, chuyên tấn công brute-force để đánh cắp các thông tin đăng nhập tại các tổ chức như văn phòng chính phủ, cơ sở giáo dục, trung tâm y tế, ngân hàng và công ty viễn thông.

Kể từ đầu năm, một mạng botnet đào tiền ảo P2P có tên DDG tích cực hoạt động khi phát hành 16 bản cập nhật khác nhau vào tháng 4/2020. Điều đáng chú ý là những kẻ đứng sau botnet này đã áp dụng một cơ chế P2P đặc biệt khiến DDG thành một mối đe dọa cực kỳ tinh vi và “dường như không thể ngăn chặn”.

Vào cuối năm ngoái, một mạng botnet P2P có tên Roboto được phát hiện đang khai thác một lỗ hổng thực thi mã từ xa trong các máy chủ Linux Webmin.

Tội phạm mạng rất ưa thích kiến trúc P2P. Nó có thể “phục hồi” cao hơn so với các loại botnet khác vì quyền kiểm soát được phân cấp và trải rộng giữa tất cả các node. Do đó không có điểm single point of failure (điểm nếu gặp vấn đề sẽ khiến cả hệ thống ngừng hoạt động) và không cần máy chủ C&C.

Đối với Mozi, IBM cảnh báo mạng IoT này sẽ tiếp tục là mảnh đất màu mỡ cho những hacker kiểm soát các botnet khai thác.

Công ty này kết luận: “Khi các nhóm botnet mới như Mozi nói riêng và hoạt động IoT nói chung gia tăng nhanh chóng, các tổ chức sử dụng thiết bị IoT cần phải nhận thức được mối đe dọa này. Tiêm lệnh vẫn là phương thức lây nhiễm chính vì vậy việc thay đổi cài đặt thiết bị mặc định và kiểm tra thâm nhập để tìm và sửa các lỗ hổng đóng vai trò rất quan trọng".