-

09/04/2020

-

85

-

553 bài viết

MoonBounce UEFI được APT41 sử dụng trong các cuộc tấn công gần đây

Các chuyên gia an ninh mạng đã phát hiện MoonBounce, bộ cấy vào firmware UEFI tiên tiến nhất có liên quan tới nhóm hacker nói tiếng Trung Quốc APT41 (còn được gọi là Winnti).

APT41 là nhóm hacker khét tiếng đã hoạt động ít nhất gần một thập kỷ, chủ yếu được biết đến với các hoạt động gián điệp mạng nhắm vào các tổ chức lớn đến từ nhiều lĩnh vực công nghiệp khác nhau. Việc phát hiện ra MoonBounce là nhờ các chuyên gia tại Kaspersky. Họ đã công bố một báo cáo kỹ thuật chi tiết về những phát hiện này.

Mã độc "UEFI bootkit" có thể bị nhúng trong firmware, một cách ngụy trang tinh vi để tránh bị anti-virus hay bất kỳ công cụ an ninh mạng nào chạy trên cấp hệ điều hành phát hiện.

Điều này tương tự như phần mềm độc hại FinFisher và backdoor ESPecter trước đây. Nói chung, các công cụ này “chiếm đoạt” trình tự khởi động và khởi tạo trước các thành phần an ninh của hệ điều hành. Chúng “bám dai dẳng” khi xuất hiện ở những khu vực không thể xóa hay tiêu diệt được.

Trong trường hợp của MoonBounce, vị trí cấy ghép nằm trên bộ nhớ flash SPI của bộ mạch chủ, vì vậy ngay cả ổ cứng thay thế cũng không thể “triệt” nó. Thành phần firmware được kết hợp là CORE_DXE trong giai đoạn đầu của trình tự khởi động UEFI.

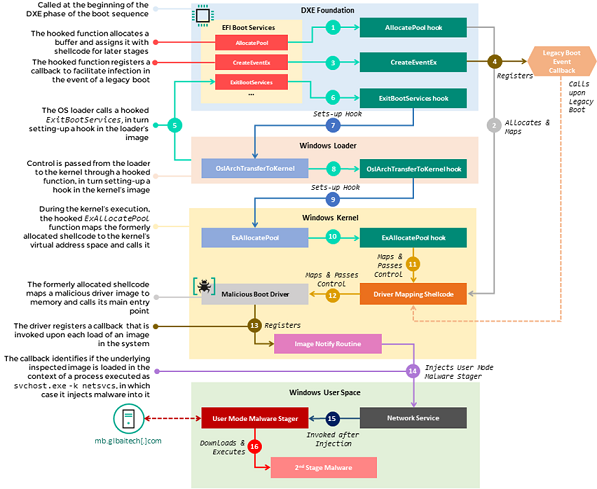

Kaspersky giải thích trong báo cáo: “Nguồn lây nhiễm bắt đầu từ bộ hook (chuỗi móc nối) ngăn chặn việc thực thi một số chức năng trong EFI Boot Services Table, cụ thể là AllocatePool, CreateEventEx, và ExitBootServices. Những hook này được sử dụng để chuyển hướng các chức năng trên sang shellcode độc hại mà hacker thêm vào ảnh CORE_DXE, từ đó thiết lập các hook bổ sung trong các thành phần tiếp theo của chuỗi khởi động, cụ thể là trình tải Windows. Chuỗi móc nối nhiều tầng này mở ra điều kiện cho việc truyền mã độc từ ảnh CORE_DXE tới các thành phần khác trong quá trình khởi động hệ thống, cho phép đưa trình điều khiển mã độc vào vùng địa chỉ bộ nhớ của Windows kernel".

Trình điều khiển này chạy trong quá trình khởi tạo OS kernel và đưa phần mềm độc hại vào quy trình svchost.exe. Phần mềm độc hại sẽ được khởi tạo hoàn toàn ngay sau khi máy tính khởi động và chạy. Tiếp theo, nó giao tiếp với địa chỉ URL C2 được mã hóa cứng và cố gắng tìm nạp payload trong giai đoạn tiếp theo. Kaspersky không thể truy xuất payload để phân tích hoặc tìm ra cách chính xác các hacker đã lây nhiễm vào firmware UEFI ngay từ đầu.

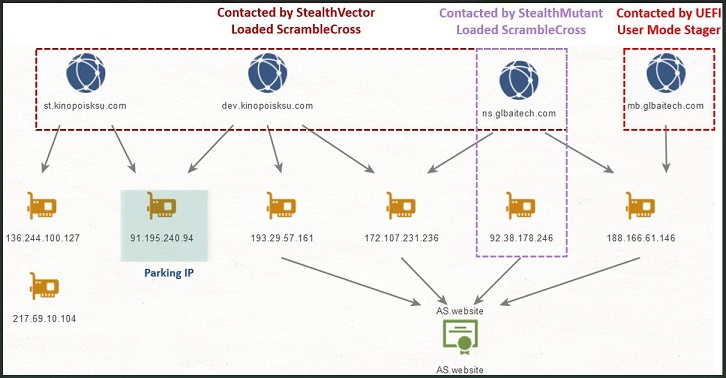

Các ví dụ bao gồm backdoor Microcin, trình đánh cắp thông tin đăng nhập Mimikat, bộ cấy Go, bộ tải StealthMutant và phần mềm độc hại ScrambleCross.

Về mục tiêu, Kaspersky đã đề cập đến một tổ chức kiểm soát một số doanh nghiệp kinh doanh công nghệ vận tải. Mục tiêu chính của hacker là nằm vùng gián điệp bằng cách lấy dữ liệu có giá trị về máy chủ C2. Nhóm APT41 đã thực hiện phân tích do thám mạng đồng thời xóa sạch dấu vết phạm tội.

Mặc dù Bộ Tư pháp Hoa Kỳ đã bắt giữ buộc tội 5 thành viên APT41 vào tháng 9 năm 2020, sự tồn tại của MoonBounce cho đến nay chứng tỏ những tin tặc vẫn đang coi thường luật pháp và cố tình phạm tội.

APT41 vẫn được đánh giá cao về mức độ tinh vi, xâm nhập ngay cả vào những hệ thống mạng công ty “vững chắc nhất”. Trước mối đe dọa này, Kaspersky khuyến cáo khách hàng nên thực hiện các biện pháp sau để tránh bị MoonBounce hoặc phần mềm độc hại tương tự tấn công:

APT41 là nhóm hacker khét tiếng đã hoạt động ít nhất gần một thập kỷ, chủ yếu được biết đến với các hoạt động gián điệp mạng nhắm vào các tổ chức lớn đến từ nhiều lĩnh vực công nghiệp khác nhau. Việc phát hiện ra MoonBounce là nhờ các chuyên gia tại Kaspersky. Họ đã công bố một báo cáo kỹ thuật chi tiết về những phát hiện này.

Bộ cấy UEFI tinh vi

UEFI (Unified Extensible Firmware Interface) là một đặc điểm kỹ thuật hỗ trợ giao diện hệ điều hành (OS) và phần mềm firmware trong hệ thống máy tính.Mã độc "UEFI bootkit" có thể bị nhúng trong firmware, một cách ngụy trang tinh vi để tránh bị anti-virus hay bất kỳ công cụ an ninh mạng nào chạy trên cấp hệ điều hành phát hiện.

Điều này tương tự như phần mềm độc hại FinFisher và backdoor ESPecter trước đây. Nói chung, các công cụ này “chiếm đoạt” trình tự khởi động và khởi tạo trước các thành phần an ninh của hệ điều hành. Chúng “bám dai dẳng” khi xuất hiện ở những khu vực không thể xóa hay tiêu diệt được.

Trong trường hợp của MoonBounce, vị trí cấy ghép nằm trên bộ nhớ flash SPI của bộ mạch chủ, vì vậy ngay cả ổ cứng thay thế cũng không thể “triệt” nó. Thành phần firmware được kết hợp là CORE_DXE trong giai đoạn đầu của trình tự khởi động UEFI.

Kaspersky giải thích trong báo cáo: “Nguồn lây nhiễm bắt đầu từ bộ hook (chuỗi móc nối) ngăn chặn việc thực thi một số chức năng trong EFI Boot Services Table, cụ thể là AllocatePool, CreateEventEx, và ExitBootServices. Những hook này được sử dụng để chuyển hướng các chức năng trên sang shellcode độc hại mà hacker thêm vào ảnh CORE_DXE, từ đó thiết lập các hook bổ sung trong các thành phần tiếp theo của chuỗi khởi động, cụ thể là trình tải Windows. Chuỗi móc nối nhiều tầng này mở ra điều kiện cho việc truyền mã độc từ ảnh CORE_DXE tới các thành phần khác trong quá trình khởi động hệ thống, cho phép đưa trình điều khiển mã độc vào vùng địa chỉ bộ nhớ của Windows kernel".

Trình điều khiển này chạy trong quá trình khởi tạo OS kernel và đưa phần mềm độc hại vào quy trình svchost.exe. Phần mềm độc hại sẽ được khởi tạo hoàn toàn ngay sau khi máy tính khởi động và chạy. Tiếp theo, nó giao tiếp với địa chỉ URL C2 được mã hóa cứng và cố gắng tìm nạp payload trong giai đoạn tiếp theo. Kaspersky không thể truy xuất payload để phân tích hoặc tìm ra cách chính xác các hacker đã lây nhiễm vào firmware UEFI ngay từ đầu.

Mục tiêu của chiến dịch

Kaspersky đã tìm thấy nhiều mẫu mã độc và bộ tải trong các máy cùng một mạng, nhưng đó không phải là các mẫu cấy UEFI.Các ví dụ bao gồm backdoor Microcin, trình đánh cắp thông tin đăng nhập Mimikat, bộ cấy Go, bộ tải StealthMutant và phần mềm độc hại ScrambleCross.

Về mục tiêu, Kaspersky đã đề cập đến một tổ chức kiểm soát một số doanh nghiệp kinh doanh công nghệ vận tải. Mục tiêu chính của hacker là nằm vùng gián điệp bằng cách lấy dữ liệu có giá trị về máy chủ C2. Nhóm APT41 đã thực hiện phân tích do thám mạng đồng thời xóa sạch dấu vết phạm tội.

APT41 vẫn đang lớn mạnh

Kaspersky đã tìm thấy nhiều bằng chứng liên kết MoonBounce với APT41, từ việc triển khai mã độc ScrambleCross đến các chứng chỉ lấy từ máy chủ C2 khớp với các báo cáo trước đây của FBI về hoạt động APT41.Mặc dù Bộ Tư pháp Hoa Kỳ đã bắt giữ buộc tội 5 thành viên APT41 vào tháng 9 năm 2020, sự tồn tại của MoonBounce cho đến nay chứng tỏ những tin tặc vẫn đang coi thường luật pháp và cố tình phạm tội.

APT41 vẫn được đánh giá cao về mức độ tinh vi, xâm nhập ngay cả vào những hệ thống mạng công ty “vững chắc nhất”. Trước mối đe dọa này, Kaspersky khuyến cáo khách hàng nên thực hiện các biện pháp sau để tránh bị MoonBounce hoặc phần mềm độc hại tương tự tấn công:

- Bật Khởi động an toàn theo mặc định

- Cập nhật chương trình firmware thường xuyên hơn

- Xác minh BootGuard đã được bật

- Bật mô-đun Trust Platform

Theo BleepingComputer

Chỉnh sửa lần cuối: