-

14/01/2021

-

19

-

81 bài viết

Mimikatz - post exploitation tool có gì đặc biệt?

Mimikatz chủ yếu tập trung khai thác các lỗ hổng bảo mật trên hệ điều hành Windows và thông tin xác thực người dùng đã được lưu trữ.

Hoặc có thể tải trực tiếp các bản nén phù hợp, truy cập trình duyệt Web theo đường link:

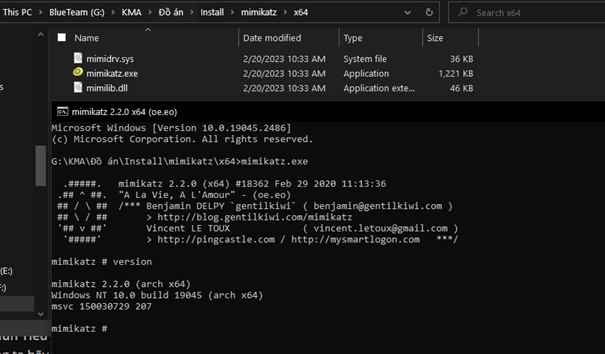

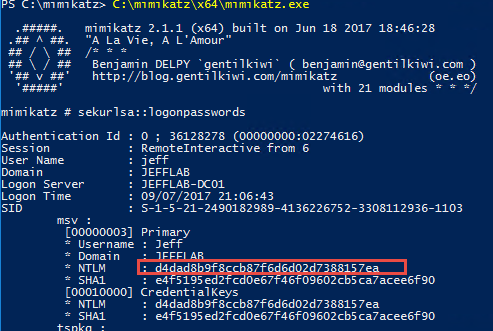

Kết quả thành công

Kết quả thành công

Thông thường kẻ tấn công sử dụng mimikatz sẽ kết hợp với các module khác nhau để khai thác tối đa thông tin người dùng, nhưng với vai trò người dùng tìm hiểu chức năng hoạt động thì chúng ta có thể tham khảo qua các kịch bản khai thác như sau:

Hiện nay các tổ chức Anti virus đã có cơ chế phát hiện, thậm chí Windows defender cũng block hoặc auto delete

Trong các bài tới mình sẽ đi tìm hiểu 1 vài cơ chế đánh cắp mật khẩu trên windows

1. Nguồn gốc phát triển

- Trong quá trình phát hiện lỗ hổng trong WDigest - cơ chế xác thực Windows, vào năm 2011, chuyên gia người Pháp Benjamin Delpy viết công cụ có tên Mimikatz (tiếng lóng trong tiếng Pháp là "những chú mèo dễ thương") để thực hiện khai thác lỗ hổng này.

- Nhanh chóng, Mimikatz đã được các nhóm tấn công sử dụng, gây ảnh hưởng toàn cầu như hack DigiNotar năm 2011 khiến cho cơ quan chứng chỉ của Hà Lan đã bị phá sản hay góp mặt trong các vụ ransomware tiền khai thác thông tin người dùng.

- Chức năng chính Mimikatz cho tới thời điểm hiện tại là công cụ hậu tấn công sử dụng mục đích rà quét thông tin người dùng ngang hàng trong tổ chức hay thông tin trên AD để trích xuất thông tin phục vụ cho quá trình đăng nhập trái phép hoặc giả mạo ticket, cert...

2. Hướng dẫn cài đặt

Mimikatz tập trung vào khai thác các điểm yếu trên môi trường Windows cho nên có thể sử dụng và cài đặt Mimikatz bằng hai hình thức chính:2.1. Sử dụng và cài đặt trực tiếp từ trang chủ

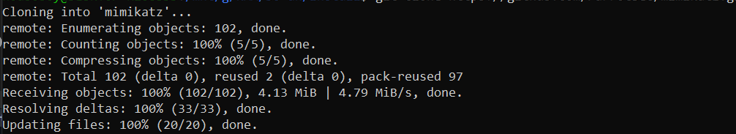

Sử dụng terminal hoặc powershell để thực hiện cài đặt từ GitHub:| Git clone: https://github.com/ParrotSec/mimikatz.git |

Hoặc có thể tải trực tiếp các bản nén phù hợp, truy cập trình duyệt Web theo đường link:

2.2. Sử dụng gián tiếp thông qua các công cụ khác

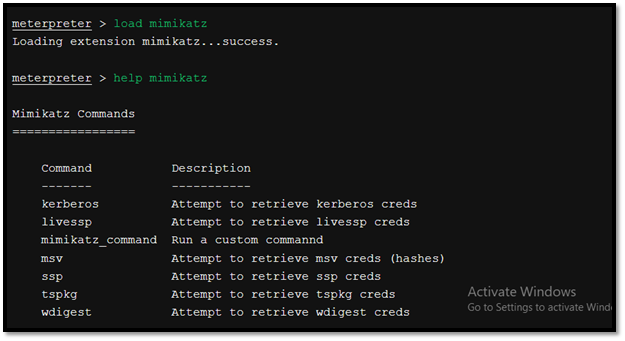

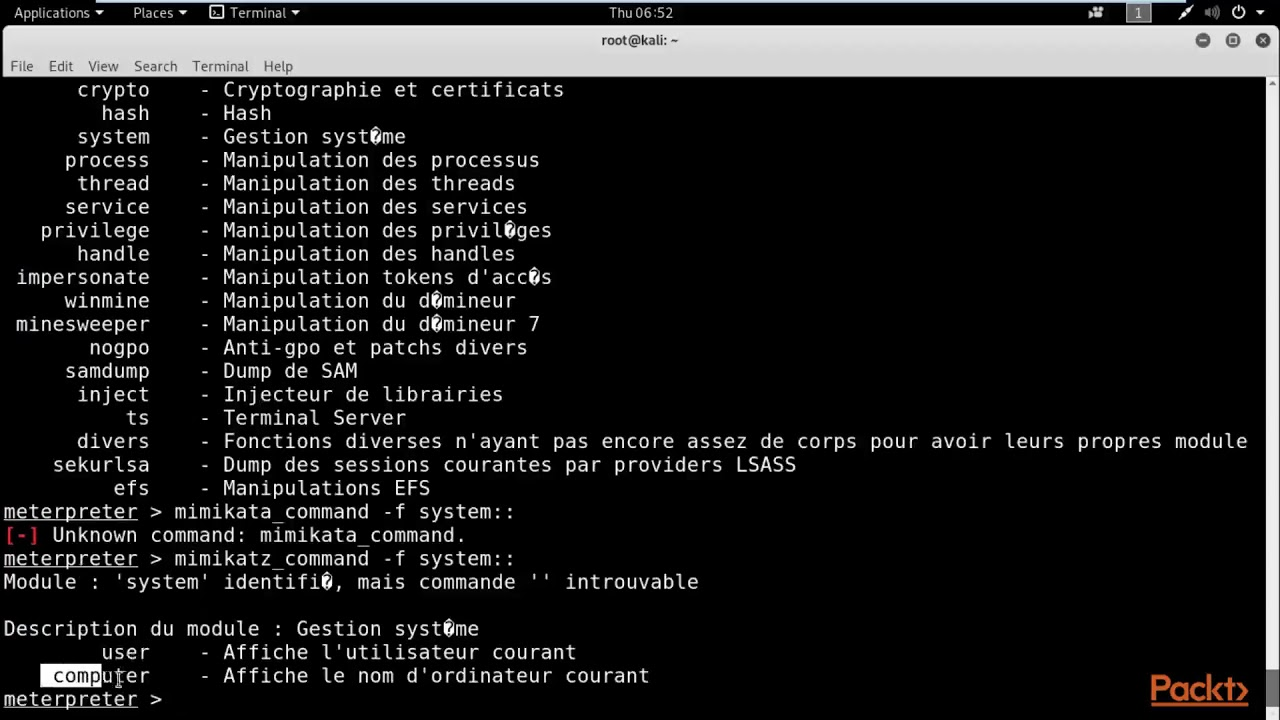

Có thể sử dụng như một Module của các công cụ khai thác: Meterpreter, metasploit, powershell empire….3. Tổng quan chức năng

Mimikatz có hơn 20 modules, ứng với mỗi module sẽ có nhiều chức năng khác nhau. Tuy nhiên một số chức năng tới thời điểm hiện tại đã lỗi thời do không phù hợp với thị phần khai thác nên không được phát triển tiếp, đồng thời cũng có một số module được sử dụng chỉ với mục đích khởi chạy thử các tính năng hoạt động trong quá trình xây dựng.3.1. Các kịch bản khai thác

Thông thường kẻ tấn công sử dụng mimikatz sẽ kết hợp với các module khác nhau để khai thác tối đa thông tin người dùng, nhưng với vai trò người dùng tìm hiểu chức năng hoạt động thì chúng ta có thể tham khảo qua các kịch bản khai thác như sau:

- Tấn công thu thập thông tin đăng nhập: Mimikatz có thể thu thập thông tin đăng nhập của người dùng bằng cách trích xuất mật khẩu từ bộ nhớ của hệ thống. Điều này cho phép kẻ tấn công lấy trộm thông tin đăng nhập và tiếp cận trái phép vào các tài khoản của người dùng.

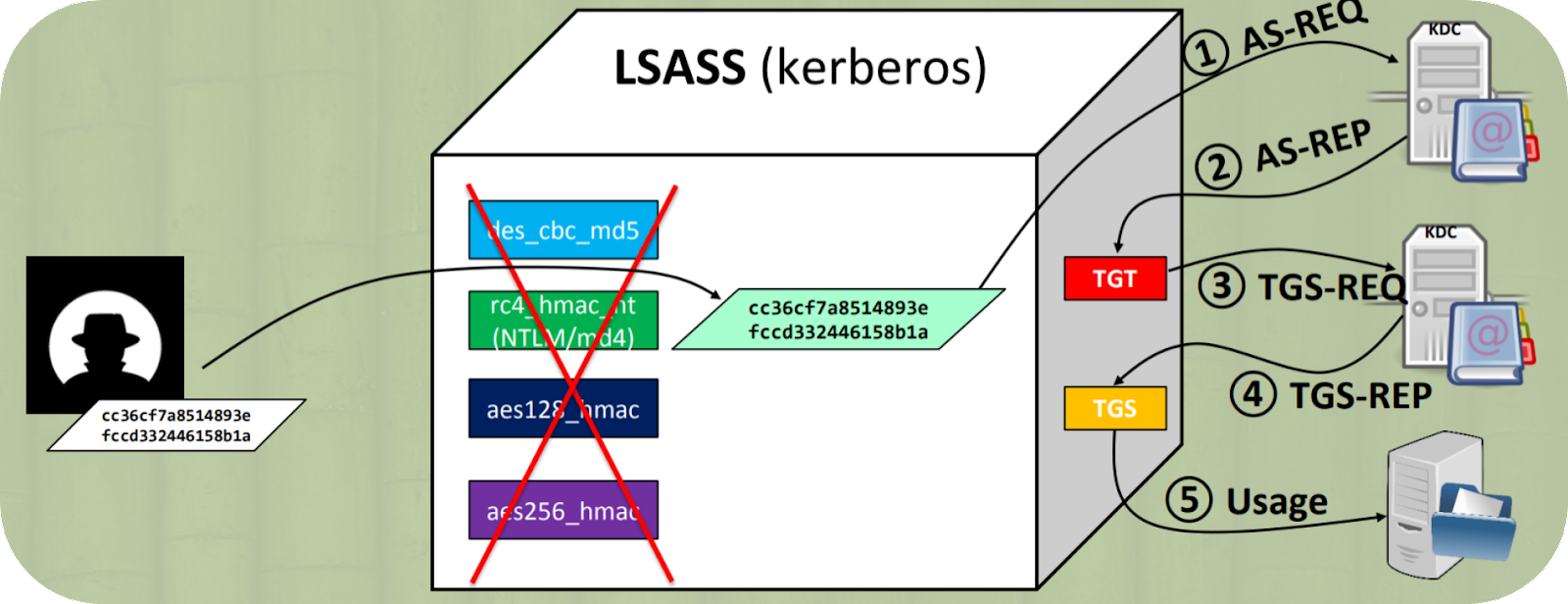

- Tấn công Pass-the-Hash: Mimikatz có khả năng thu thập và sử dụng giá trị Hash của mật khẩu người dùng để xác thực mà không cần biết mật khẩu gốc. Điều này cho phép kẻ tấn công tạo và sử dụng một phiên bản giả mạo thông tin đăng nhập của người dùng để truy cập vào hệ thống.

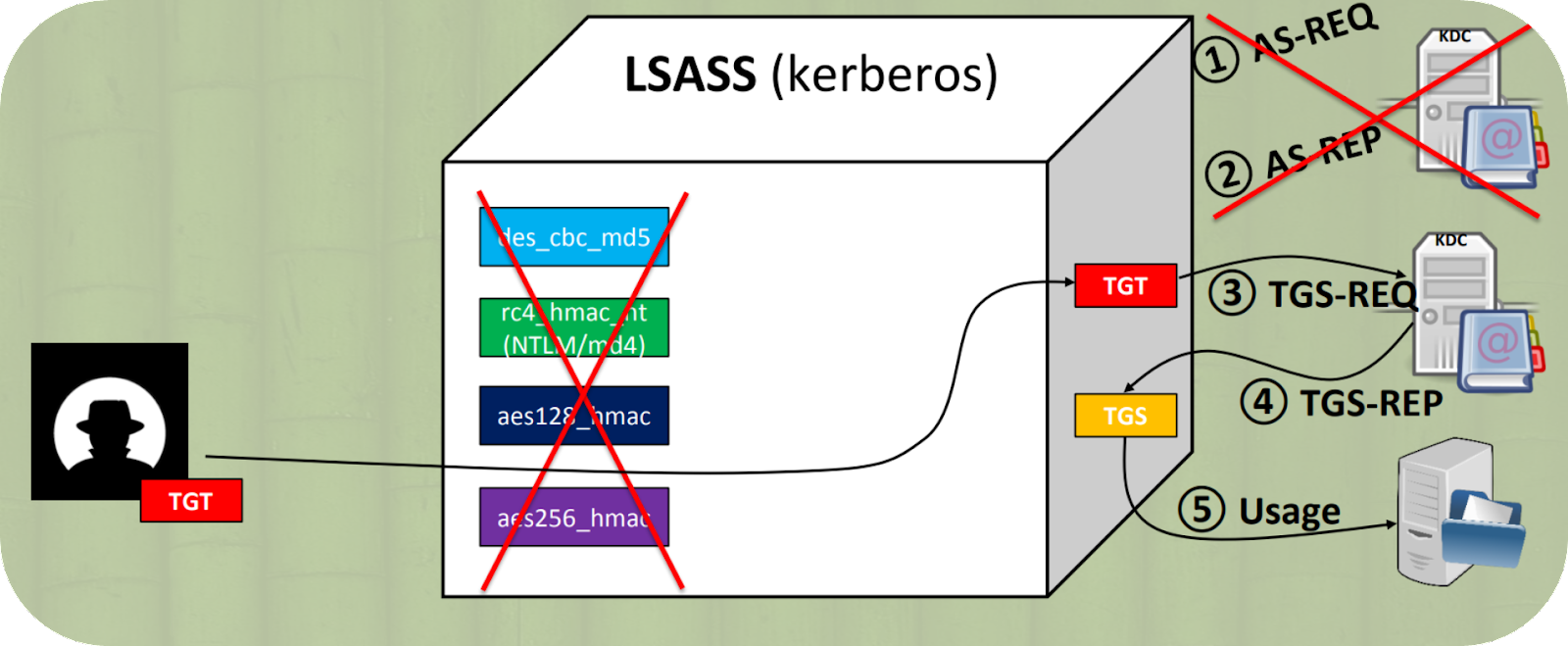

- Tấn công Pass-the-Ticket: Mimikatz có thể thu thập và sử dụng phiên bản giả mạo của phiên thẻ chứng chỉ (TGT - Ticket Granting Ticket) để truy cập vào hệ thống mà không cần mật khẩu. Điều này cho phép kẻ tấn công mở rộng quyền truy cập và tiếp cận đặc quyền trên hệ thống.

- Tấn công Over-pass-the-Hash: Mimikatz có thể tạo và sử dụng các giá trị giả mạo của mật khẩu người dùng để xâm nhập vào các hệ thống từ xa mà không cần truyền mật khẩu qua lại, cho phép kẻ tấn công xâm nhập vào hệ thống từ xa mà không bị phát hiện.

3.2. Ưu điểm

Khi sử dụng Mimikatz trong môi trường thích hợp và với sự chấp thuận hợp lệ, có thể nhận thấy một số ưu điểm sau:- Phát hiện lỗ hổng bảo mật: Mimikatz cho phép người dùng kiểm tra và phát hiện lỗ hổng bảo mật liên quan đến quản lý thông tin xác thực trong hệ thống Windows, giúp cung cấp thông tin quan trọng để cải thiện bảo mật hệ thống.

- Kiểm thử bảo mật: Mimikatz là một công cụ mạnh mẽ trong quá trình kiểm thử bảo mật. Nó giúp các chuyên gia bảo mật và nhóm pentesting xác định các lỗ hổng bảo mật và điểm yếu trong hệ thống xác thực của một môi trường Windows.

- Hiểu rõ về cơ chế xác thực: Bằng cách sử dụng Mimikatz, người dùng có thể nắm bắt và hiểu rõ hơn về cơ chế xác thực trong hệ thống Windows, bao gồm quy trình lưu trữ và xử lý thông tin xác thực như mật khẩu.

- Tăng cường bảo mật: Bằng cách sử dụng Mimikatz, người dùng có thể nhận ra các lỗ hổng bảo mật và sửa chữa chúng để tăng cường bảo mật hệ thống. Việc hiểu rõ về cách Mimikatz hoạt động cũng giúp người dùng nhận thức về các mối đe dọa tiềm tàng liên quan đến thông tin xác thực.

3.3. Nhược điểm

- Sử dụng bất hợp pháp: Mimikatz là một công cụ mạnh mẽ có thể được sử dụng để thực hiện các cuộc tấn công và truy cập trái phép vào thông tin xác thực trong một hệ thống. Việc sử dụng Mimikatz mà không được sự chấp thuận hợp lệ là bất hợp pháp và vi phạm quyền riêng tư.

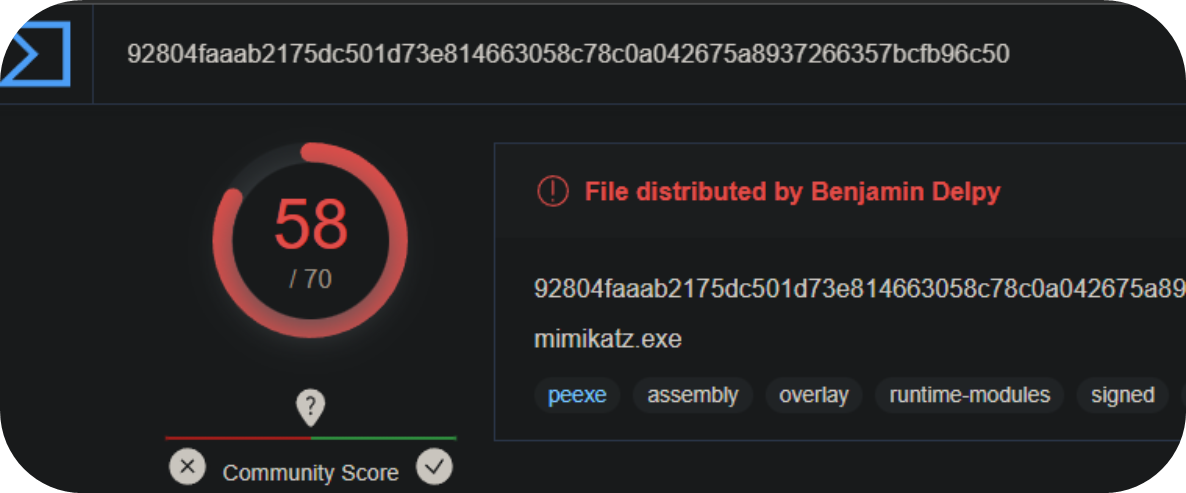

- Bị Phát hiện bởi phần mềm diệt virus: Mimikatz có thể bị phần mềm diệt virus phát hiện và chặn, do tính chất của công cụ này và việc sử dụng nó để thu thập thông tin nhạy cảm. Điều này có thể gây khó khăn trong việc sử dụng và triển khai Mimikatz trong một môi trường kiểm thử bảo mật.

- Cần quyền truy cập cao: Để thực hiện các cuộc tấn công và khai thác bằng Mimikatz, người dùng cần có quyền truy cập đủ cao trong hệ thống Windows, ví dụ như quyền quản trị (Administrator) hoặc quyền truy cập vào thông tin xác thực của người dùng khác. Điều này có nghĩa là Mimikatz không hoạt động nếu người dùng không có quyền truy cập tương ứng.

- Khả năng phòng thủ cao hơn: Mimikatz tận dụng các lỗ hổng bảo mật và điểm yếu trong quá trình xác thực của hệ thống Windows. Tuy nhiên, nếu hệ thống đã được cấu hình và triển khai một cách an toàn, với các biện pháp bảo mật phù hợp, sử dụng Mimikatz có thể gặp khó khăn hoặc không hiệu quả.

- Một số tính năng không cụ không còn phù hợp với thời điểm hiện tại, quá trình cập nhật phát triển của cộng đồng lâu, chủ yếu sử dụng và kế thừa

4. Giải pháp ngăn chặn

Để ngăn chặn các cuộc tấn công sử dụng Mimikatz và bảo vệ hệ thống có thể áp dụng một số giải pháp có thể thực hiện:- Cập nhật hệ thống: Hãy đảm bảo rằng hệ điều hành và phần mềm của được cập nhật đầy đủ, bao gồm cả các bản vá bảo mật mới nhất. Điều này giúp loại bỏ các lỗ hổng bảo mật đã được công bố mà Mimikatz có thể sử dụng.

- Áp dụng chính sách bảo mật: Thiết lập các chính sách bảo mật mạnh mẽ trong hệ thống, bao gồm việc yêu cầu mật khẩu mạnh, hạn chế quyền truy cập và thiết lập kiểm soát truy cập cơ bản.

- Giới hạn quyền truy cập: Phân quyền người dùng và nhóm trong hệ thống sao cho họ chỉ có quyền truy cập cần thiết để thực hiện công việc của họ. Điều này giảm khả năng Mimikatz được sử dụng để lấy thông tin xác thực của các tài khoản có quyền hạn cao.

- Sử dụng công cụ bảo mật: Sử dụng các công cụ bảo mật, bao gồm phần mềm diệt virus và tường lửa, để phát hiện và ngăn chặn các hoạt động đáng ngờ hoặc cuộc tấn công sử dụng Mimikatz.

- Giám sát và phát hiện: Triển khai các giải pháp giám sát và phát hiện xâm nhập để theo dõi hoạt động trong hệ thống và phát hiện các hoạt động bất thường liên quan đến việc khai thác thông tin xác thực.

- Giáo dục và đào tạo nhân viên: Đảm bảo nhân viên được đào tạo và hiểu về các mối đe dọa bảo mật, bao gồm cách tránh và phòng ngừa tấn công sử dụng Mimikatz.

- Kiểm tra bảo mật thường xuyên: Thực hiện kiểm tra bảo mật định kỳ và kiểm tra tính bảo mật của hệ thống để phát hiện và sửa chữa các lỗ hổng bảo mật trước khi bị tấn công.

Hiện nay các tổ chức Anti virus đã có cơ chế phát hiện, thậm chí Windows defender cũng block hoặc auto delete

Trong các bài tới mình sẽ đi tìm hiểu 1 vài cơ chế đánh cắp mật khẩu trên windows

Chỉnh sửa lần cuối: