-

06/04/2022

-

23

-

41 bài viết

Microsoft sửa lỗi cho phép tin tặc chiếm đoạt các cụm Azure Linux

Microsoft vừa sửa lỗi có tên FabricScape trong nền tảng lưu trữ ứng dụng Service Fabric (SF). Khai thác thành công lỗ hổng, hacker có thể nâng cao đặc quyền, giành quyền kiểm soát máy chủ và xâm phạm toàn bộ cụm SF Linux.

Service Fabric là một nền tảng cung cấp các ứng dụng quan trọng đối với doanh nghiệp. Theo dữ liệu của Microsoft, nền tảng này chứa hơn 1 triệu ứng dụng.

Nền tảng này cũng hỗ trợ rất nhiều các sản phẩm của Microsoft, bao gồm Azure Cosmos DB, Microsoft Intune, Azure Event Hubs, Azure IoT Hub, Dynamics 365, Skype for Business, Cortana, Microsoft Power BI và nhiều dịch vụ cốt lõi của Azure.

Lỗ hổng an ninh SF có CVE-2022-30137, phát hiện bởi các chuyên gia an ninh mạng thuộc đơn vị 42 của Palo Alto Networks. Họ cũng đã thông báo tới Microsoft vào ngày 30 tháng 1 năm 2022.

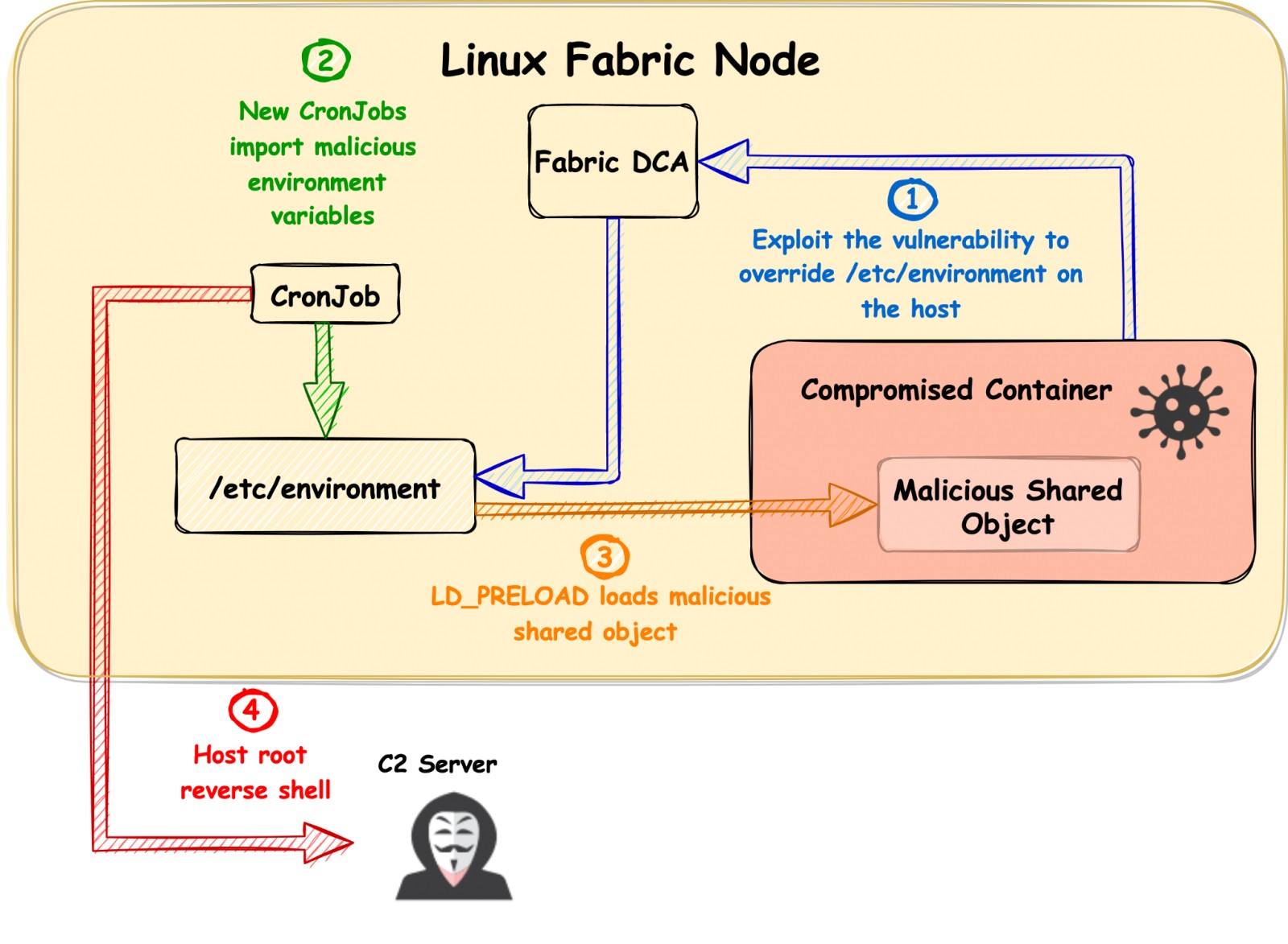

Lỗ hổng bắt nguồn từ việc cho phép ghi tùy ý theo điều kiện cho trước trong thành phần Data Collection Agent (DCA) của Service Fabric (chạy dưới quyền root), cho phép kẻ tấn công ghi đè các tệp trong hệ thống bằng nội dung độc hại bằng cách tạo ra các liên kết tượng trưng để thực thi mã.

Chi tiết về cách khai thác CVE-2022-30137 để thực thi mã và tiếp quản các cụm Linux SF có trong báo cáo.

"Khách hàng nên tiếp tục xem xét tất cả các dịch vụ (cả trên Linux và Windows) được phép truy cập vào các cụm máy chủ của họ", Microsoft khuyến cáo.

"Theo mặc định, một cụm SF là môi trường single-tenant và do đó không có sự cô lập giữa các ứng dụng. Tuy nhiên chúng ta có thể tự tạo sự cô lập giữa các ứng dụng đó và thực thi các dịch vụ không đáng tin cậy theo cách an toàn như trong hướng dẫn của Azure Service Fabric”.

Redmond đã khắc phục lỗ hổng bằng việc phát hành bản cập nhật tích lũy Microsoft Azure Service Fabric 9.0 vào ngày 14/6 theo báo cáo của đơn vị 42 (Microsoft cho biết bản sửa lỗi đã được cung cấp vào ngày 26/5).

Các bản sửa lỗi cho lỗ hổng này đã được đẩy lên các cụm máy chủ Linux. Việc tự động cập nhật được thực hiện bắt đầu từ ngày 14/6, sau khi cảnh báo an ninh nêu chi tiết về lỗi được công bố.

Những khách hàng đã bật cập nhật tự động trên các cụm Linux thì không cần thực hiện thêm bất kỳ thao tác nào.

Tuy nhiên, những người đang chạy Azure Service Fabric mà không có cập nhật tự động được khuyên nên nâng cấp các cụm Linux lên bản phát hành Service Fabric mới nhất càng sớm càng tốt.

"Mặc dù chúng tôi chưa phát hiện bất kỳ cuộc tấn công nào khai thác lỗ hổng này, nhưng chúng tôi muốn kêu gọi các tổ chức hãy hành động ngay lập tức để xác định xem môi trường của họ có dễ bị tấn công hay không và nhanh chóng triển khai các bản vá nếu có", Palo Alto Networks cho biết.

Microsoft cho biết những khách hàng chưa bật cập nhật tự động đã được thông báo về vấn đề này qua cổng thông báo được gửi qua Azure Service Health.

Service Fabric là một nền tảng cung cấp các ứng dụng quan trọng đối với doanh nghiệp. Theo dữ liệu của Microsoft, nền tảng này chứa hơn 1 triệu ứng dụng.

Nền tảng này cũng hỗ trợ rất nhiều các sản phẩm của Microsoft, bao gồm Azure Cosmos DB, Microsoft Intune, Azure Event Hubs, Azure IoT Hub, Dynamics 365, Skype for Business, Cortana, Microsoft Power BI và nhiều dịch vụ cốt lõi của Azure.

Lỗ hổng an ninh SF có CVE-2022-30137, phát hiện bởi các chuyên gia an ninh mạng thuộc đơn vị 42 của Palo Alto Networks. Họ cũng đã thông báo tới Microsoft vào ngày 30 tháng 1 năm 2022.

Lỗ hổng bắt nguồn từ việc cho phép ghi tùy ý theo điều kiện cho trước trong thành phần Data Collection Agent (DCA) của Service Fabric (chạy dưới quyền root), cho phép kẻ tấn công ghi đè các tệp trong hệ thống bằng nội dung độc hại bằng cách tạo ra các liên kết tượng trưng để thực thi mã.

Chi tiết về cách khai thác CVE-2022-30137 để thực thi mã và tiếp quản các cụm Linux SF có trong báo cáo.

"Khách hàng nên tiếp tục xem xét tất cả các dịch vụ (cả trên Linux và Windows) được phép truy cập vào các cụm máy chủ của họ", Microsoft khuyến cáo.

"Theo mặc định, một cụm SF là môi trường single-tenant và do đó không có sự cô lập giữa các ứng dụng. Tuy nhiên chúng ta có thể tự tạo sự cô lập giữa các ứng dụng đó và thực thi các dịch vụ không đáng tin cậy theo cách an toàn như trong hướng dẫn của Azure Service Fabric”.

Bản vá được phát hành sau 5 tháng

Redmond đã khắc phục lỗ hổng bằng việc phát hành bản cập nhật tích lũy Microsoft Azure Service Fabric 9.0 vào ngày 14/6 theo báo cáo của đơn vị 42 (Microsoft cho biết bản sửa lỗi đã được cung cấp vào ngày 26/5).

Các bản sửa lỗi cho lỗ hổng này đã được đẩy lên các cụm máy chủ Linux. Việc tự động cập nhật được thực hiện bắt đầu từ ngày 14/6, sau khi cảnh báo an ninh nêu chi tiết về lỗi được công bố.

Những khách hàng đã bật cập nhật tự động trên các cụm Linux thì không cần thực hiện thêm bất kỳ thao tác nào.

Tuy nhiên, những người đang chạy Azure Service Fabric mà không có cập nhật tự động được khuyên nên nâng cấp các cụm Linux lên bản phát hành Service Fabric mới nhất càng sớm càng tốt.

"Mặc dù chúng tôi chưa phát hiện bất kỳ cuộc tấn công nào khai thác lỗ hổng này, nhưng chúng tôi muốn kêu gọi các tổ chức hãy hành động ngay lập tức để xác định xem môi trường của họ có dễ bị tấn công hay không và nhanh chóng triển khai các bản vá nếu có", Palo Alto Networks cho biết.

Microsoft cho biết những khách hàng chưa bật cập nhật tự động đã được thông báo về vấn đề này qua cổng thông báo được gửi qua Azure Service Health.

Nguồn: Bleeping Computer

Chỉnh sửa lần cuối bởi người điều hành: