WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Mã khai thác zero-day trong trình duyệt Tor được tiết lộ - Hãy cập nhật ngay!

Một lỗ hổng NoScript vừa được tiết lộ trên Twitter, cho phép thực thi mã JavaScript tùy ý trong trình duyệt Tor ngay cả khi mức bảo mật tối đa được sử dụng.

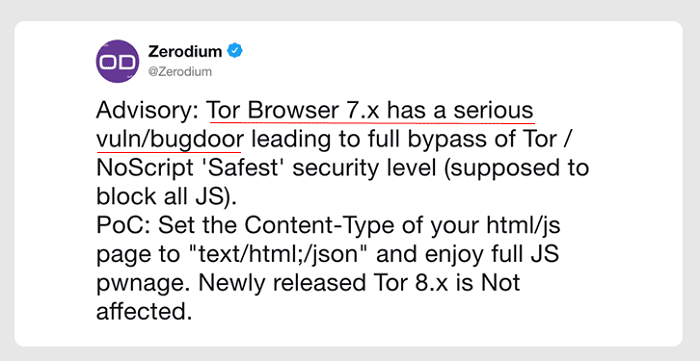

Zerodium, nhà cung cấp mã khai thác tai tiếng, đã tiết lộ lỗ hổng và PoC trong một tin nhắn trên Twitter vào hôm thứ Hai, ngày 10/9. Theo đó, phiên bản Tor Browser 8 mới phát hành không bị ảnh hưởng.

Dòng tweet do Zerodium đăng tải mô tả vấn đề như một lỗ hổng hoặc backdoor trong trình duyệt Tor, tuy nhiên lỗ hổng này thực sự tác động đến NoScript, một phần mở rộng phổ biến của Firefox được thiết kế để bảo vệ người dùng chống lại các script độc hại bằng cách chỉ cho phép các plugin JavaScript, Java và Flash được thực thi trên các trang web tin cậy. Trình duyệt Tor dựa trên Firefox và mặc định bao gồm cả NoScript.

Giorgio Maone, “cha đẻ” của NoScript, đã vá lỗ hổng trong vòng hai giờ với việc phát hành phiên bản 5.1.8.7. Maone lưu ý chỉ nhánh “Classic” của NoScript 5 bị ảnh hưởng bởi lỗ hổng.

Nhà phát triển giải thích rằng lỗi này tồn tại là do "phương thức NoScript chặn trình xem JSON trong trình duyệt". Ông cũng lưu ý lỗ hổng có từ tháng 5 năm 2017 với việc phát hành NoScript 5.0.4.

Tor Project nhấn mạnh đây không phải là một lỗ hổng zero-day trong Tor Browser.

“Đây là một lỗi trong NoScript và không phải là một khai thác zero-day Tor Browser mà có thể phá vỡ các biện pháp bảo vệ riêng tư của nó. Để vượt qua Tor, vẫn cần phải khai thác trình duyệt thực sự”, Tor Project giải thích.

Chaouki Bekrar, giám đốc điều hành của Zerodium cho rằng mã khai thác cơ bản phá vỡ biện pháp bảo vệ được cung cấp bởi NoScript, ngay cả khi Tor Browser được đặt ở mức bảo mật “An toàn nhất (Safest)”.

“Nếu người dùng đặt mức bảo mật của trình duyệt Tor thành 'Safest' để chặn JavaScript từ tất cả các trang web (ví dụ: để ngăn chặn việc khai thác trình duyệt hoặc thu thập dữ liệu), việc khai thác sẽ cho phép một trang web hoặc dịch vụ ẩn vượt qua tất cả các biện pháp hạn chế của NoScript và thực thi bất kỳ mã JavaScript dù mức độ bảo mật tối đa đang được sử dụng”, Bekrar giải thích.

Phiên bản mới nhất của Tor Browser, Tor 8.0 không bị ảnh hưởng bởi lỗ hổng này vì plugin NoScript được thiết kế cho phiên bản mới hơn của Firefox (“Quantum”) dựa trên một định dạng API hoàn toàn khác.

Do đó, người dùng Tor 7.x được khuyến cáo lập tức cập nhật trình duyệt của họ lên phiên bản Tor 8.0 mới nhất.

NoScript cũng đã vá lỗ hổng này với phát hành NoScript “Classic” phiên bản 5.1.8.7.

Zerodium, nhà cung cấp mã khai thác tai tiếng, đã tiết lộ lỗ hổng và PoC trong một tin nhắn trên Twitter vào hôm thứ Hai, ngày 10/9. Theo đó, phiên bản Tor Browser 8 mới phát hành không bị ảnh hưởng.

Dòng tweet do Zerodium đăng tải mô tả vấn đề như một lỗ hổng hoặc backdoor trong trình duyệt Tor, tuy nhiên lỗ hổng này thực sự tác động đến NoScript, một phần mở rộng phổ biến của Firefox được thiết kế để bảo vệ người dùng chống lại các script độc hại bằng cách chỉ cho phép các plugin JavaScript, Java và Flash được thực thi trên các trang web tin cậy. Trình duyệt Tor dựa trên Firefox và mặc định bao gồm cả NoScript.

Giorgio Maone, “cha đẻ” của NoScript, đã vá lỗ hổng trong vòng hai giờ với việc phát hành phiên bản 5.1.8.7. Maone lưu ý chỉ nhánh “Classic” của NoScript 5 bị ảnh hưởng bởi lỗ hổng.

Nhà phát triển giải thích rằng lỗi này tồn tại là do "phương thức NoScript chặn trình xem JSON trong trình duyệt". Ông cũng lưu ý lỗ hổng có từ tháng 5 năm 2017 với việc phát hành NoScript 5.0.4.

Tor Project nhấn mạnh đây không phải là một lỗ hổng zero-day trong Tor Browser.

“Đây là một lỗi trong NoScript và không phải là một khai thác zero-day Tor Browser mà có thể phá vỡ các biện pháp bảo vệ riêng tư của nó. Để vượt qua Tor, vẫn cần phải khai thác trình duyệt thực sự”, Tor Project giải thích.

Chaouki Bekrar, giám đốc điều hành của Zerodium cho rằng mã khai thác cơ bản phá vỡ biện pháp bảo vệ được cung cấp bởi NoScript, ngay cả khi Tor Browser được đặt ở mức bảo mật “An toàn nhất (Safest)”.

“Nếu người dùng đặt mức bảo mật của trình duyệt Tor thành 'Safest' để chặn JavaScript từ tất cả các trang web (ví dụ: để ngăn chặn việc khai thác trình duyệt hoặc thu thập dữ liệu), việc khai thác sẽ cho phép một trang web hoặc dịch vụ ẩn vượt qua tất cả các biện pháp hạn chế của NoScript và thực thi bất kỳ mã JavaScript dù mức độ bảo mật tối đa đang được sử dụng”, Bekrar giải thích.

Phiên bản mới nhất của Tor Browser, Tor 8.0 không bị ảnh hưởng bởi lỗ hổng này vì plugin NoScript được thiết kế cho phiên bản mới hơn của Firefox (“Quantum”) dựa trên một định dạng API hoàn toàn khác.

Do đó, người dùng Tor 7.x được khuyến cáo lập tức cập nhật trình duyệt của họ lên phiên bản Tor 8.0 mới nhất.

NoScript cũng đã vá lỗ hổng này với phát hành NoScript “Classic” phiên bản 5.1.8.7.

Theo Security Week