WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Mã độc tống tiền MountLocker sử dụng Windows API để xâm nhập sâu vào mạng

MountLocker bắt đầu hoạt động vào tháng 7/2020 dưới dạng dịch vụ ransomware (Ransomware-as-a-Service - RaaS). Trong đó, nhóm phát triển mã độc chịu trách nhiệm lập trình phần mềm ransomware và trang web thanh toán, các hacker hợp tác sẽ tấn công doanh nghiệp và mã hóa thiết bị. Nhóm phát triển nhận 20-30% khoản thanh toán tiền chuộc, hacker nhận phần còn lại.

Tháng 3/2021, một nhóm ransomware có tên 'Astro Locker' bắt đầu sử dụng phiên bản tùy chỉnh của ransomware MountLocker với thông báo đòi tiền chuộc chỉ đến các trang web thanh toán và rò rỉ dữ liệu của riêng họ.

Tháng 5/2021, xuất hiện nhóm thứ ba có tên 'XingLocker', cũng sử dụng tệp thực thi ransomware MountLocker tùy chỉnh.

MountLocker xâm nhập sâu vào thiết bị theo cách riêng

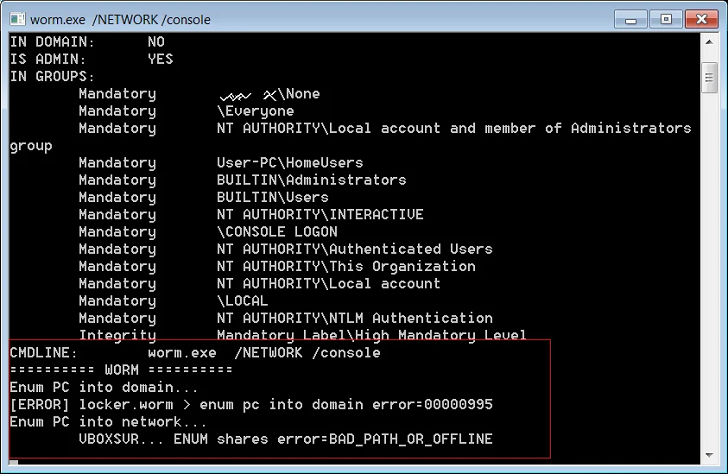

Trong mẫu mới được các nhà nghiên cứu tại MalwareHunterTeam chia sẻ, tệp thực thi MountLocker có chứa tính năng worm mới, cho phép lây lan và mã hóa sang các thiết bị khác trong mạng.

Cài đặt mẫu xác nhận đó là mẫu tùy chỉnh của nhóm XingLocker.

Một phân tích ngắn gọn xác định có thể bật tính năng worm bằng cách chạy mẫu với đối số dòng lệnh /NETWORK.

Vì tính năng này yêu cầu miền Windows nên các thử nghiệm không thành công.

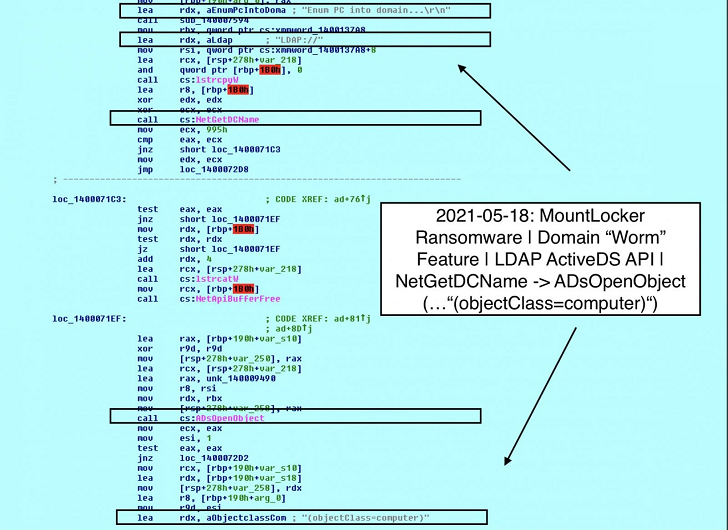

Phân tích sâu hơn phát hiện MountLocker đang sử dụng Windows Active Directory Service Interfaces API như một phần của tính năng worm.

Trước tiên, ransomware sử dụng hàm NetGetDCName() để lấy tên của bộ điều khiển miền. Sau đó, thực hiện các truy vấn LDAP đối với ADS của bộ điều khiển miền bằng cách sử dụng hàm ADsOpenObject() với thông tin xác thực được truyền trên dòng lệnh.

Khi kết nối với các dịch vụ Active Directory, nó sẽ lặp đi lặp lại trong cơ sở dữ liệu các đối tượng của 'objectclass=computer', như trong hình trên.

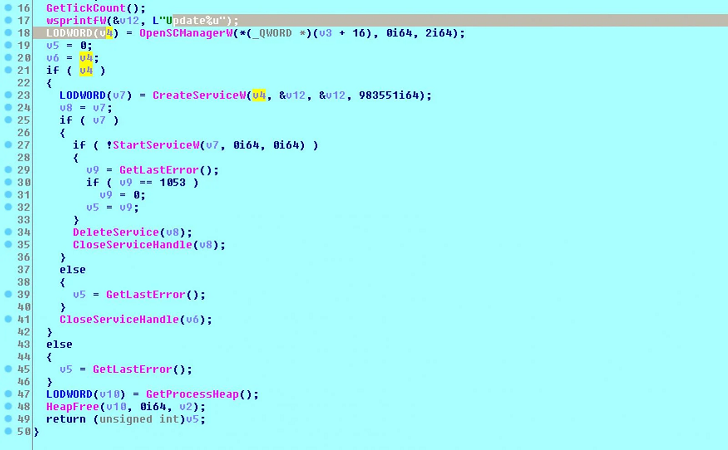

Với mỗi đối tượng tìm thấy, MountLocker sẽ cố gắng sao chép tệp thực thi ransomware vào thư mục '\C$\ProgramData' của thiết bị từ xa.

Sau đó, ransomware sẽ từ xa tạo một dịch vụ Windows tải tệp thực thi để có thể mã hóa thiết bị.

Sử dụng API này, ransomware có thể tìm thấy tất cả thiết bị trong miền Windows bị xâm phạm và mã hóa chúng bằng thông tin đăng nhập miền bị đánh cắp.

Dù API này đã được thấy trong các phần mềm độc hại khác, chẳng hạn như TrickBot, đây có thể là "phần mềm tống tiền doanh nghiệp dành cho các chuyên gia" đầu tiên sử dụng các API này để thực hiện khả năng thăm dò tích hợp sẵn và lây lan sang các thiết bị khác.

Tháng 3/2021, một nhóm ransomware có tên 'Astro Locker' bắt đầu sử dụng phiên bản tùy chỉnh của ransomware MountLocker với thông báo đòi tiền chuộc chỉ đến các trang web thanh toán và rò rỉ dữ liệu của riêng họ.

Tháng 5/2021, xuất hiện nhóm thứ ba có tên 'XingLocker', cũng sử dụng tệp thực thi ransomware MountLocker tùy chỉnh.

MountLocker xâm nhập sâu vào thiết bị theo cách riêng

Trong mẫu mới được các nhà nghiên cứu tại MalwareHunterTeam chia sẻ, tệp thực thi MountLocker có chứa tính năng worm mới, cho phép lây lan và mã hóa sang các thiết bị khác trong mạng.

Cài đặt mẫu xác nhận đó là mẫu tùy chỉnh của nhóm XingLocker.

Một phân tích ngắn gọn xác định có thể bật tính năng worm bằng cách chạy mẫu với đối số dòng lệnh /NETWORK.

Vì tính năng này yêu cầu miền Windows nên các thử nghiệm không thành công.

Phân tích sâu hơn phát hiện MountLocker đang sử dụng Windows Active Directory Service Interfaces API như một phần của tính năng worm.

Trước tiên, ransomware sử dụng hàm NetGetDCName() để lấy tên của bộ điều khiển miền. Sau đó, thực hiện các truy vấn LDAP đối với ADS của bộ điều khiển miền bằng cách sử dụng hàm ADsOpenObject() với thông tin xác thực được truyền trên dòng lệnh.

Khi kết nối với các dịch vụ Active Directory, nó sẽ lặp đi lặp lại trong cơ sở dữ liệu các đối tượng của 'objectclass=computer', như trong hình trên.

Với mỗi đối tượng tìm thấy, MountLocker sẽ cố gắng sao chép tệp thực thi ransomware vào thư mục '\C$\ProgramData' của thiết bị từ xa.

Sau đó, ransomware sẽ từ xa tạo một dịch vụ Windows tải tệp thực thi để có thể mã hóa thiết bị.

Sử dụng API này, ransomware có thể tìm thấy tất cả thiết bị trong miền Windows bị xâm phạm và mã hóa chúng bằng thông tin đăng nhập miền bị đánh cắp.

Dù API này đã được thấy trong các phần mềm độc hại khác, chẳng hạn như TrickBot, đây có thể là "phần mềm tống tiền doanh nghiệp dành cho các chuyên gia" đầu tiên sử dụng các API này để thực hiện khả năng thăm dò tích hợp sẵn và lây lan sang các thiết bị khác.

Theo Bleeping Computer