WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Mã độc tài chính Nemesis nhắm mục tiêu vào Bản ghi khởi động (Boot Record)

Một nhóm hacker đứng sau dòng mã độc thẻ thanh toán có chức năng bootkit và làm cho mã độc này rất khó bị phát hiện, loại bỏ.

Theo hãng FireEye và Mandiant, “FIN1”, nhóm hacker đứng sau mã độc này, có trụ sở hoạt động tại Nga. Hai hãng phát hiện thấy mã độc đặc biệt này từ tháng 9/2015 trong khi đang tiến hành điều tra một tổ chức tài chính không rõ danh tính.

FIN1 duy trì một hệ sinh thái mã độc khá nguy hiểm có tên Nemesis – một kho mã độc, backdoor, tập tin và các tính năng mà nhóm này sử dụng để xâm nhập vào các hệ thống và trích xuất thông tin của chủ thẻ. Cũng giống như hầu hết các loại mã độc tài chính khác, Nemesis có đầy đủ các tính năng như truyền tập tin, keylogger, chụp màn hình và thao tác quy trình.

Đến đầu năm 2015, FIN1 đã bổ sung thêm tính năng BOOTRASH, cho phép thay đổi quy trình khởi động của thiết bị bị lây nhiễm.

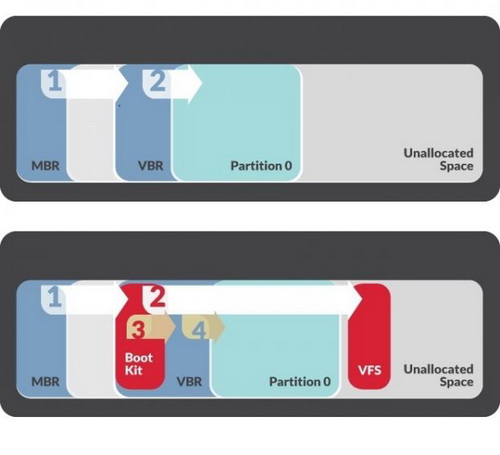

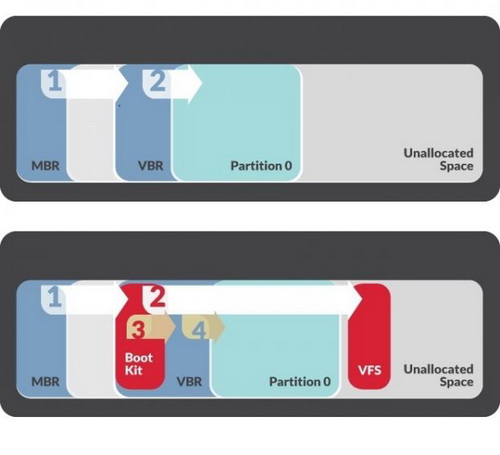

“Đầu năm 2015, FIN1 đã cập nhật bộ công cụ của chúng, bổ sung tiện ích thay đổi hệ thống VBR (Bản ghi khởi động ổ đĩa) hợp lệ và tấn công vào quy trình khởi động hệ thống để bắt đầu tải các thành phần Nemesis trước khi tải các mã của hệ điều hành Windows”, các nhà nghiên cứu cho hay.

Thông thường, bản ghi khởi động chủ MBR nạp VBR để nạp mã hệ điều hành, nhưng BOOTRASH lại xáo trộn lại quy trình bằng cách nạp Nemesis trước, sau đó mới đến hệ điều hành. Do BOOTRASH được tải ngoài hệ điều hành, nên nó không phụ thuộc vào việc kiểm tra tính toàn vẹn hay bất kỳ cơ chế quét thành phần nào của các phần mềm diệt virus. Như vậy, chúng tránh được việc bị phát hiện.

“Điều này khiến bộ nhớ thực là nơi duy nhất mã độc có thể bị phát hiện và trừ khi bootkit và các thành phần VFS bị loại bỏ, mã độc sẽ thực thi mỗi khi hệ thống khởi động ”, các nhà nghiên cứu cho biết thêm.

Theo Mandiant và FireEye, FIN1 minh chứng cho xu hướng đánh cắp các thông tin nhạy cảm từ các tổ chức tài chính trong quá khứ. Trên thực tế, khi theo dõi hoạt động của nhóm hacker tại tổ chức tài chính, các nhà nghiên cứu cũng suy ra hoạt động đó được bắt đầu từ vài năm trước.

Cái tên “Nemesis” và cài đặt ngôn ngữ trong một số công cụ tùy biến của mã độc cho thấy có vẻ như tin tặc cư trú tại Nga hoặc một quốc gia nói tiếng Nga.

Do khả năng “lẩn trốn” của BOOTRASH, các nhà nghiên cứu cho rằng sẽ cần một bộ công cụ đặc biệt để xác minh một máy có bị nhiễm hay không.

Nguồn: Threat Post

Theo hãng FireEye và Mandiant, “FIN1”, nhóm hacker đứng sau mã độc này, có trụ sở hoạt động tại Nga. Hai hãng phát hiện thấy mã độc đặc biệt này từ tháng 9/2015 trong khi đang tiến hành điều tra một tổ chức tài chính không rõ danh tính.

Đến đầu năm 2015, FIN1 đã bổ sung thêm tính năng BOOTRASH, cho phép thay đổi quy trình khởi động của thiết bị bị lây nhiễm.

“Đầu năm 2015, FIN1 đã cập nhật bộ công cụ của chúng, bổ sung tiện ích thay đổi hệ thống VBR (Bản ghi khởi động ổ đĩa) hợp lệ và tấn công vào quy trình khởi động hệ thống để bắt đầu tải các thành phần Nemesis trước khi tải các mã của hệ điều hành Windows”, các nhà nghiên cứu cho hay.

Thông thường, bản ghi khởi động chủ MBR nạp VBR để nạp mã hệ điều hành, nhưng BOOTRASH lại xáo trộn lại quy trình bằng cách nạp Nemesis trước, sau đó mới đến hệ điều hành. Do BOOTRASH được tải ngoài hệ điều hành, nên nó không phụ thuộc vào việc kiểm tra tính toàn vẹn hay bất kỳ cơ chế quét thành phần nào của các phần mềm diệt virus. Như vậy, chúng tránh được việc bị phát hiện.

“Điều này khiến bộ nhớ thực là nơi duy nhất mã độc có thể bị phát hiện và trừ khi bootkit và các thành phần VFS bị loại bỏ, mã độc sẽ thực thi mỗi khi hệ thống khởi động ”, các nhà nghiên cứu cho biết thêm.

Theo Mandiant và FireEye, FIN1 minh chứng cho xu hướng đánh cắp các thông tin nhạy cảm từ các tổ chức tài chính trong quá khứ. Trên thực tế, khi theo dõi hoạt động của nhóm hacker tại tổ chức tài chính, các nhà nghiên cứu cũng suy ra hoạt động đó được bắt đầu từ vài năm trước.

Cái tên “Nemesis” và cài đặt ngôn ngữ trong một số công cụ tùy biến của mã độc cho thấy có vẻ như tin tặc cư trú tại Nga hoặc một quốc gia nói tiếng Nga.

Do khả năng “lẩn trốn” của BOOTRASH, các nhà nghiên cứu cho rằng sẽ cần một bộ công cụ đặc biệt để xác minh một máy có bị nhiễm hay không.

Nguồn: Threat Post

Chỉnh sửa lần cuối bởi người điều hành: