maldet

VIP Members

-

31/08/2016

-

112

-

103 bài viết

Mã độc Stegano tấn công hàng triệu người dùng chỉ với một bức ảnh vài pixel

Các nhà nghiên cứu bảo mật tại hãng bảo mật nổi tiếng ESET vừa thông báo về một loại malware mới tên Stegano, ẩn giấu đoạn mã độc hại chỉ trong một vài pixel của banner quảng cáo trên các trang web.

Lần đầu xuất hiện vào năm 2014, nhưng đến tháng 10 năm nay, tin tặc đã thành công trong việc chèn malware này vào banner quảng cáo trên các trang tin tức nổi tiếng có tới hàng triệu lượt view mỗi ngày (ESET không đưa ra tên cụ thể).

Stegano bắt nguồn từ chữ Steganography, là một kỹ thuật giấu tin và nội dung bên trong ảnh số, làm cho nội dung không thể bị phát hiện bằng mắt thường.

Kẻ tấn công ẩn mã độc hại bên trong kênh alpha của một ảnh PNG trong suốt (kênh alpha dùng để xác định độ trong suốt của từng pixel trong ảnh). Theo các nhà nghiên cứu, malware này quảng cáo một phần mềm tên là "Browser Defense" và "Broxu", đồng thời nó sử dụng các phương pháp khác khiến các phần mềm chặn quảng cáo khó phát hiện hơn.

Stegano hoạt động như thế nào?

Khi người dùng truy cập một trang web có quảng cáo độc hại, các script độc hại nhúng vào quảng cáo báo cáo thông tin về máy tính của nạn nhân đến máy chủ từ xa của kẻ tấn công mà không cần bất kỳ sự tương tác nào người dùng. Sau đó mã độc này sử dụng lỗ hổng CVE-2016-0162 trong trình duyệt Internet Explorer (IE) của Microsoft để quét máy tính mục tiêu để xem nó có đang chạy trên máy tính của một nhà phân tích phần mềm độc hại không.

Sau khi kiểm tra trình duyệt mục tiêu, các script độc hại chuyển hướng trình duyệt tới một trang web chứa 3 lỗ hổng của Adobe Flash là: CVE-2015-8651, CVE-2016-1019, và CVE-2016-4117 (3 lỗ hổng này hiện đã được vá).

Khi khai thác thành công, đoạn shell code được thực thi sẽ thu thập thông tin xem có phần mềm diệt virus nào trên máy mục tiêu không. Nếu suôn sẻ, nó sẻ tải về một payload được mã hóa từ cùng server trước, và ẩn mình dưới dạng một ảnh gif.

Sau khi tải về, payload này sẽ được giải mã và thực thi dưới tên là "regsvr32.exe" hoặc "rundll32.exe" trong Windows.

Chỉ cần truy cập vào trang web bị nhiễm mã độc, bạn sẽ bị hack trong 2-3 giây!

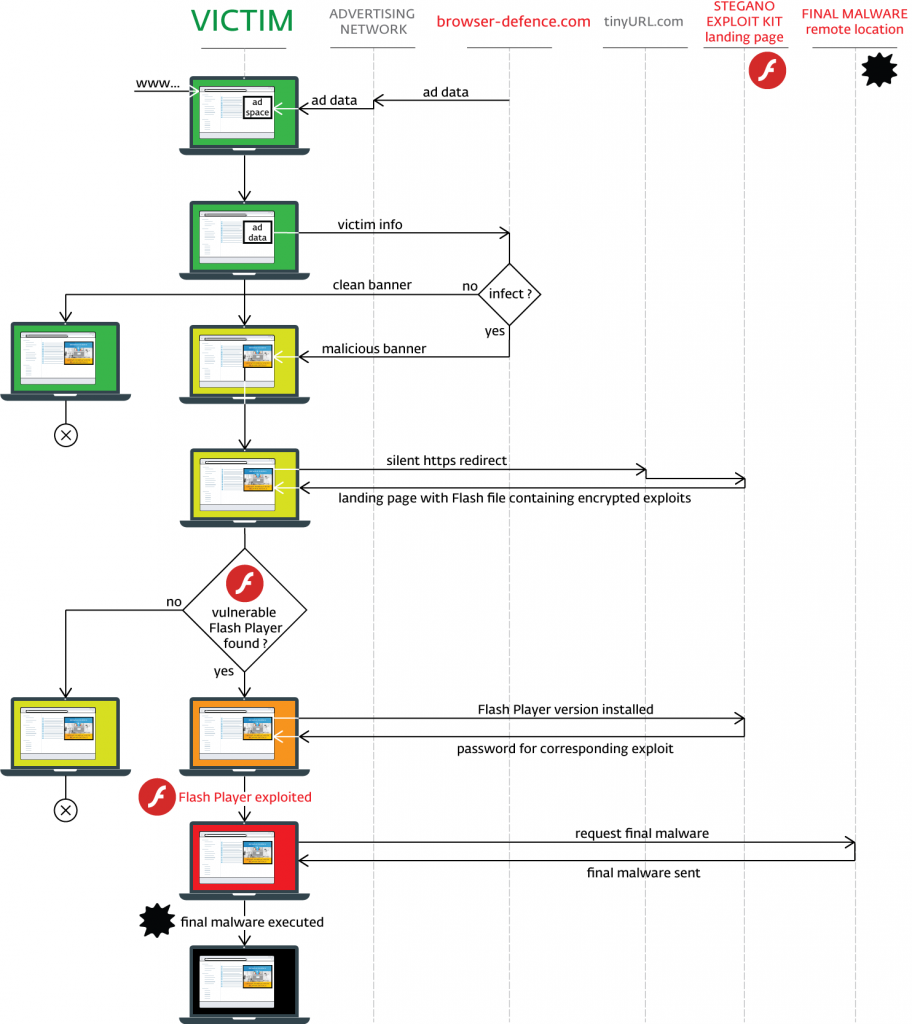

Dưới đây là sơ đồ giải thích quá trình hoạt động của Stegano do ESET cung cấp.

Tất cả các thao tác trên được thực thi một cách tự động không cần sự tác động của người dùng và chỉ tốn có 2-3 giây mà thôi.

Hơn nữa Stegano còn mang đến nhiều malware khác như banking trojan Ursnif và Ramnit, backdoor, spyware, file stealer.

Stegano lần đầu được sử dụng năm 2014 nhằm mục tiêu vào người dùng ở Hà Lan, sau đó trong năm 2015, nó tấn công vào Cộng hòa Séc. Chiến dịch tấn công gần đây nhất nhắm vào người dùng Canada, Anh, Úc, Tây Ban Nha và Ý.

Cách tốt nhất để tự bảo vệ bản thân trước malware này là luôn luôn cập nhật các phần mềm lên bản mới nhất đồng thời cài các phần mềm diệt virus uy tín.

Lần đầu xuất hiện vào năm 2014, nhưng đến tháng 10 năm nay, tin tặc đã thành công trong việc chèn malware này vào banner quảng cáo trên các trang tin tức nổi tiếng có tới hàng triệu lượt view mỗi ngày (ESET không đưa ra tên cụ thể).

Stegano bắt nguồn từ chữ Steganography, là một kỹ thuật giấu tin và nội dung bên trong ảnh số, làm cho nội dung không thể bị phát hiện bằng mắt thường.

Kẻ tấn công ẩn mã độc hại bên trong kênh alpha của một ảnh PNG trong suốt (kênh alpha dùng để xác định độ trong suốt của từng pixel trong ảnh). Theo các nhà nghiên cứu, malware này quảng cáo một phần mềm tên là "Browser Defense" và "Broxu", đồng thời nó sử dụng các phương pháp khác khiến các phần mềm chặn quảng cáo khó phát hiện hơn.

Stegano hoạt động như thế nào?

Khi người dùng truy cập một trang web có quảng cáo độc hại, các script độc hại nhúng vào quảng cáo báo cáo thông tin về máy tính của nạn nhân đến máy chủ từ xa của kẻ tấn công mà không cần bất kỳ sự tương tác nào người dùng. Sau đó mã độc này sử dụng lỗ hổng CVE-2016-0162 trong trình duyệt Internet Explorer (IE) của Microsoft để quét máy tính mục tiêu để xem nó có đang chạy trên máy tính của một nhà phân tích phần mềm độc hại không.

Sau khi kiểm tra trình duyệt mục tiêu, các script độc hại chuyển hướng trình duyệt tới một trang web chứa 3 lỗ hổng của Adobe Flash là: CVE-2015-8651, CVE-2016-1019, và CVE-2016-4117 (3 lỗ hổng này hiện đã được vá).

Khi khai thác thành công, đoạn shell code được thực thi sẽ thu thập thông tin xem có phần mềm diệt virus nào trên máy mục tiêu không. Nếu suôn sẻ, nó sẻ tải về một payload được mã hóa từ cùng server trước, và ẩn mình dưới dạng một ảnh gif.

Sau khi tải về, payload này sẽ được giải mã và thực thi dưới tên là "regsvr32.exe" hoặc "rundll32.exe" trong Windows.

Chỉ cần truy cập vào trang web bị nhiễm mã độc, bạn sẽ bị hack trong 2-3 giây!

Dưới đây là sơ đồ giải thích quá trình hoạt động của Stegano do ESET cung cấp.

Tất cả các thao tác trên được thực thi một cách tự động không cần sự tác động của người dùng và chỉ tốn có 2-3 giây mà thôi.

Hơn nữa Stegano còn mang đến nhiều malware khác như banking trojan Ursnif và Ramnit, backdoor, spyware, file stealer.

Stegano lần đầu được sử dụng năm 2014 nhằm mục tiêu vào người dùng ở Hà Lan, sau đó trong năm 2015, nó tấn công vào Cộng hòa Séc. Chiến dịch tấn công gần đây nhất nhắm vào người dùng Canada, Anh, Úc, Tây Ban Nha và Ý.

Cách tốt nhất để tự bảo vệ bản thân trước malware này là luôn luôn cập nhật các phần mềm lên bản mới nhất đồng thời cài các phần mềm diệt virus uy tín.

Chỉnh sửa lần cuối bởi người điều hành: