-

09/04/2020

-

107

-

942 bài viết

Lỗi ProxyToken trên Microsoft Exchange cho phép tin tặc đánh cắp email người dùng

Lỗ hổng nghiêm trọng ProxyToken trong Microsoft Exchange Server không yêu cầu xác thực để truy cập email từ tài khoản nạn nhân.

Kẻ tấn công có thể khai thác lỗ hổng bằng cách khởi tạo một truy vấn tới các dịch vụ web trong ứng dụng Exchange Control Panel (ECP) và đánh cắp thư từ hộp thư đến của nạn nhân.

Nhầm lẫn trong việc ủy quyền

Lỗ hổng có mã định danh CVE-2021-33766, có thể tạo điều kiện để những kẻ tấn công chưa được xác thực truy cập vào các tùy chọn cấu hình của hộp thư người dùng, trước khi tìm cách để chuyển tiếp email.

Bằng cách đó, các thư được gửi đến địa chỉ email của nạn nhân sẽ bị chuyển tiếp đến tài khoản mà kẻ tấn công kiểm soát.

Lỗi này đã được Lê Xuân Tuyên, chuyên gia nghiên cứu tại Trung tâm An toàn thông tin của Tập đoàn Bưu chính Viễn thông Việt Nam (VNPT-ISC) phát hiện và báo cáo thông qua chương trình Zero-Day Initiative (ZDI) hồi tháng 3.

Anh nhận thấy rằng trang frontend của Microsoft Exchange (Outlook Web Access, Exchange Control Panel) phần lớn hoạt động như một proxy cho trang backend (Exchange Back End) và sẽ chuyển các yêu cầu xác thực đến backend đó.

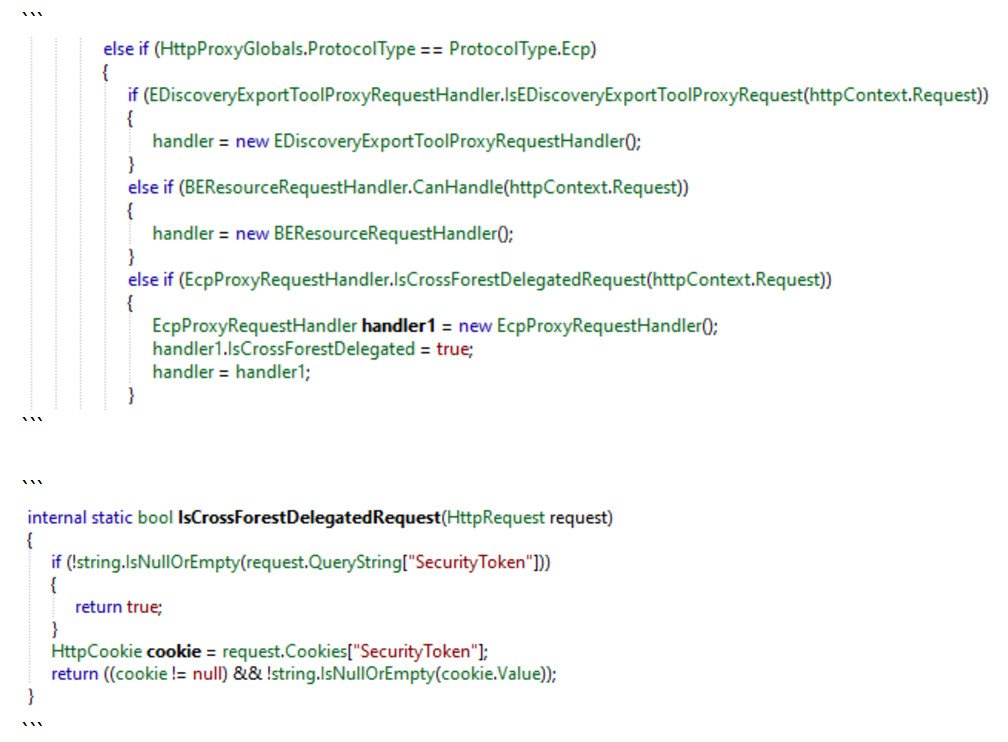

Nếu tính năng “Delegated Authentication” được bật, frontend sẽ chuyển tiếp các yêu cầu cần xác thực tới backend để xác định cookie 'SecurityToken'. Khi có một cookie non-empty 'SecurityToken' trong truy vấn '/ ecp', frontend sẽ ủy quyền xác thực cho backend.

Tuy nhiên, cấu hình mặc định của Microsoft Exchange không tải cho trang backend ECP module chịu trách nhiệm ủy quyền quy trình xác thực (DeleonedAuthModule).

“Tóm lại, khi frontend nhận diện cookie SecurityToken, nó sẽ biết rằng chỉ có backend chịu trách nhiệm xác thực truy vấn này. Trong khi đó, backend hoàn toàn không biết rằng nó cần phải xác thực một số truy vấn đến dựa trên cookie SecurityToken. Lý do bởi DeleonedAuthModule không được tải trong các bản cài đặt chưa được định cấu hình để sử dụng tính năng xác thực được ủy quyền đặc biệt”, Zero-Day Initiative cho biết.

Việc khai thác lỗ hổng ProxyToken sẽ không thể hoàn thành nếu kết hợp với một lỗi khác: các truy vấn đến trang /ecp cần một ticket được gọi là “ECP canary”, và ticket này có thể bị chiếm đoạt khi kích hoạt lỗi HTTP 500. Microsoft đã phát hành bản vá từ tháng 7.

Lỗ hổng không phải là quá nghiêm trọng (điểm CVSS 7,5) do kẻ tấn công cần một tài khoản trên cùng một máy chủ Exchange với nạn nhân.

Nỗ lực khai thác

Dù thông tin về ProxyToken mới được công bố, các nhà nghiên cứu cho biết đã có những nỗ lực tấn công diễn ra từ ba tuần trước. Đặc biệt, số lượng các nỗ lực của hacker cao nhất vào ngày 10/8. Các quản trị viên máy chủ Microsoft Exchange được khuyến cáo nên ngay lập tức cài đặt các bản vá cho ProxyToken.

Kẻ tấn công có thể khai thác lỗ hổng bằng cách khởi tạo một truy vấn tới các dịch vụ web trong ứng dụng Exchange Control Panel (ECP) và đánh cắp thư từ hộp thư đến của nạn nhân.

Nhầm lẫn trong việc ủy quyền

Lỗ hổng có mã định danh CVE-2021-33766, có thể tạo điều kiện để những kẻ tấn công chưa được xác thực truy cập vào các tùy chọn cấu hình của hộp thư người dùng, trước khi tìm cách để chuyển tiếp email.

Bằng cách đó, các thư được gửi đến địa chỉ email của nạn nhân sẽ bị chuyển tiếp đến tài khoản mà kẻ tấn công kiểm soát.

Lỗi này đã được Lê Xuân Tuyên, chuyên gia nghiên cứu tại Trung tâm An toàn thông tin của Tập đoàn Bưu chính Viễn thông Việt Nam (VNPT-ISC) phát hiện và báo cáo thông qua chương trình Zero-Day Initiative (ZDI) hồi tháng 3.

Anh nhận thấy rằng trang frontend của Microsoft Exchange (Outlook Web Access, Exchange Control Panel) phần lớn hoạt động như một proxy cho trang backend (Exchange Back End) và sẽ chuyển các yêu cầu xác thực đến backend đó.

Nếu tính năng “Delegated Authentication” được bật, frontend sẽ chuyển tiếp các yêu cầu cần xác thực tới backend để xác định cookie 'SecurityToken'. Khi có một cookie non-empty 'SecurityToken' trong truy vấn '/ ecp', frontend sẽ ủy quyền xác thực cho backend.

Tuy nhiên, cấu hình mặc định của Microsoft Exchange không tải cho trang backend ECP module chịu trách nhiệm ủy quyền quy trình xác thực (DeleonedAuthModule).

“Tóm lại, khi frontend nhận diện cookie SecurityToken, nó sẽ biết rằng chỉ có backend chịu trách nhiệm xác thực truy vấn này. Trong khi đó, backend hoàn toàn không biết rằng nó cần phải xác thực một số truy vấn đến dựa trên cookie SecurityToken. Lý do bởi DeleonedAuthModule không được tải trong các bản cài đặt chưa được định cấu hình để sử dụng tính năng xác thực được ủy quyền đặc biệt”, Zero-Day Initiative cho biết.

Việc khai thác lỗ hổng ProxyToken sẽ không thể hoàn thành nếu kết hợp với một lỗi khác: các truy vấn đến trang /ecp cần một ticket được gọi là “ECP canary”, và ticket này có thể bị chiếm đoạt khi kích hoạt lỗi HTTP 500. Microsoft đã phát hành bản vá từ tháng 7.

Lỗ hổng không phải là quá nghiêm trọng (điểm CVSS 7,5) do kẻ tấn công cần một tài khoản trên cùng một máy chủ Exchange với nạn nhân.

Nỗ lực khai thác

Dù thông tin về ProxyToken mới được công bố, các nhà nghiên cứu cho biết đã có những nỗ lực tấn công diễn ra từ ba tuần trước. Đặc biệt, số lượng các nỗ lực của hacker cao nhất vào ngày 10/8. Các quản trị viên máy chủ Microsoft Exchange được khuyến cáo nên ngay lập tức cài đặt các bản vá cho ProxyToken.

Theo bleepingcomputer

Chỉnh sửa lần cuối: