Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Lỗ hổng zero-day trên công cụ quản trị MongoDB

Khoảng 2 tuần trước, hơn 40.000 cơ sở dữ liệu MongoDB có nguy cơ bị truy cập trái phép, đến hiện tại, một lần nữa người dùng cơ sở dữ liệu MongoDB bị đe dọa bởi một lỗ hổng zero-day nghiêm trọng được rêu rao trên chợ ngầm.

MongoDB là một trong những cơ sở dữ liệu NoSQL hàng đầu - cơ sở dữ liệu mã nguồn mở được các công ty lớn nhỏ trên toàn bộ các lĩnh vực sử dụng. Thông qua đẩy mạnh tính toán trong bộ nhớ, MongoDB tăng tốc độ cho cả việc đọc và viết.

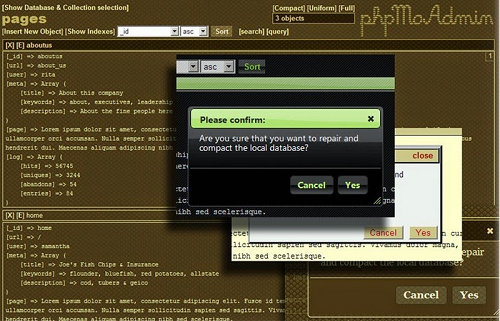

Lỗ hổng Zero-day trên ‘PhPMoAdmin’

Tin tặc với tên gọi trên mạng “sp1nlock” vừa phát hiện một lỗ hổng zero-day trên ‘phpMoAdmin’ (công cụ quản trị MongoDB GUI dựa trên AJAX, miễn phí, mã nguồn mở viết bằng PHP nhằm hỗ trợ quản lý cơ sở dữ liệu noSQL).

Theo thông tin trên các diễn đàn ngầm, phpMoAdmin có lỗ hổng zero-day cho phép thực thi từ xa, tạo điều kiện cho một người dùng bất hợp pháp tấn công website sử dụng công cụ này.

Mã khai thác lỗ hổng được công khai trên các diễn đàn ngầm

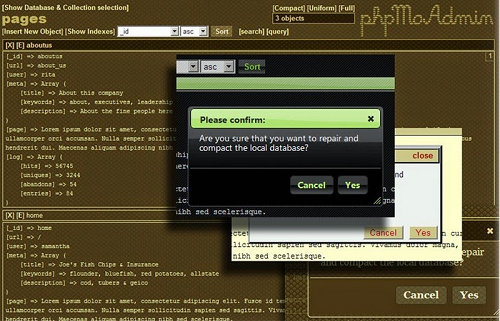

Hiện tại, chưa rõ nhà phát triển phpMoAdmin đã biết về lỗ hổng zero-day đang nhắc đến hay chưa, tuy nhiên mã khai thác đã được rao bán trên các diễn đàn và được các quản trị diễn đàn ngầm xác nhận là có hoạt động.

Cũng có thể một số người đã mua và truy cập mã khai thác lỗ hổng trên phpMoAdmin, hiện tại vẫn chưa có bản vá cho hàng nghìn website có thể bị xâm nhập.

Cách thức bảo vệ cơ sở dữ liệu Mongo

Để tự bảo vệ, người dùng cơ sở dữ liệu MongoDB được khuyến cáo không nên sử dụng phpMoAdmin cho đến khi nhà phát triển đưa ra bản vá cho lỗ hổng.

Thay thế cho phpMoAdmin, người dùng có thể sử dụng các công cụ miễn phí khác của MongoDB GUI như: RockMongo, MongoVUE, Mongo-Express, Umongo, Genghis…

Tuy nhiên, nếu không muốn thay thế tập tin phpMoAdmin, cách đơn giản nhất đó là hạn chế truy cập không được cấp quyền, bằng cách sử dụng mật khẩu htaccess, ví dụ tạo chứng thực ‘.htpasswd’ cho tập tin chứa ‘moadmin.php’.

MongoDB là một trong những cơ sở dữ liệu NoSQL hàng đầu - cơ sở dữ liệu mã nguồn mở được các công ty lớn nhỏ trên toàn bộ các lĩnh vực sử dụng. Thông qua đẩy mạnh tính toán trong bộ nhớ, MongoDB tăng tốc độ cho cả việc đọc và viết.

Lỗ hổng Zero-day trên ‘PhPMoAdmin’

Tin tặc với tên gọi trên mạng “sp1nlock” vừa phát hiện một lỗ hổng zero-day trên ‘phpMoAdmin’ (công cụ quản trị MongoDB GUI dựa trên AJAX, miễn phí, mã nguồn mở viết bằng PHP nhằm hỗ trợ quản lý cơ sở dữ liệu noSQL).

Theo thông tin trên các diễn đàn ngầm, phpMoAdmin có lỗ hổng zero-day cho phép thực thi từ xa, tạo điều kiện cho một người dùng bất hợp pháp tấn công website sử dụng công cụ này.

Mã khai thác lỗ hổng được công khai trên các diễn đàn ngầm

Hiện tại, chưa rõ nhà phát triển phpMoAdmin đã biết về lỗ hổng zero-day đang nhắc đến hay chưa, tuy nhiên mã khai thác đã được rao bán trên các diễn đàn và được các quản trị diễn đàn ngầm xác nhận là có hoạt động.

Cũng có thể một số người đã mua và truy cập mã khai thác lỗ hổng trên phpMoAdmin, hiện tại vẫn chưa có bản vá cho hàng nghìn website có thể bị xâm nhập.

Cách thức bảo vệ cơ sở dữ liệu Mongo

Để tự bảo vệ, người dùng cơ sở dữ liệu MongoDB được khuyến cáo không nên sử dụng phpMoAdmin cho đến khi nhà phát triển đưa ra bản vá cho lỗ hổng.

Thay thế cho phpMoAdmin, người dùng có thể sử dụng các công cụ miễn phí khác của MongoDB GUI như: RockMongo, MongoVUE, Mongo-Express, Umongo, Genghis…

Tuy nhiên, nếu không muốn thay thế tập tin phpMoAdmin, cách đơn giản nhất đó là hạn chế truy cập không được cấp quyền, bằng cách sử dụng mật khẩu htaccess, ví dụ tạo chứng thực ‘.htpasswd’ cho tập tin chứa ‘moadmin.php’.

Nguồn: The Hacker News