t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Lỗ hổng Wreck gây ảnh hưởng tới khoảng 100 triệu thiết bị IoT

Các nhà nghiên cứu bảo mật đã phát hiện ra chín lỗ hổng ảnh hưởng đến bốn ngăn xếp TCP / IP "stacks". Hacker có thể tấn công khai thác để chiếm quyền kiểm soát một hệ thống dễ bị tấn công.

Được Forescout và JSOF mệnh danh là "NAME: WRECK", là một phần của sáng kiến có tên là ProjectMemoria. Nhằm nghiên cứu tính bảo mật của các ngăn xếp TCP / IP được sử dụng rộng rãi được nhiều nhà cung cấp kết hợp trong phần sụn "firm-ware" của họ.

Những lỗ hổng này liên quan đến việc triển khai Hệ thống tên miền (DNS), gây ra Từ chối dịch vụ (DoS) hoặc Thực thi mã từ xa (RCE), cho phép kẻ tấn công lấy thiết bị mục tiêu ngoại tuyến hoặc chiếm quyền kiểm soát chúng.

Lỗ hổng này xuất phát từ việc phân tích cú pháp tên miền có thể phá vỡ "Wreck". Việc triển khai DNS trong ngăn xếp TCP / IP, thêm vào một sự gia tăng gần đây về các lỗ hổng như :SigRed, SAD DNS và DNSpooq.

Các điểm yếu bảo mật được xác định trong giao thức ngăn xếp này bao gồm:

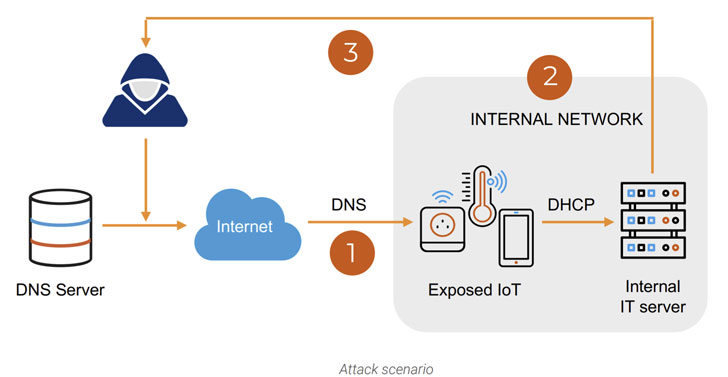

Trên thực tế, hacker có thể khai thác những lỗ hổng này để tìm cách xâm nhập mạng của tổ chức thông qua thiết bị kết nối internet đưa ra yêu cầu DNS tới máy chủ và lấy cắp thông tin nhạy cảm, hoặc thậm chí sử dụng chúng như bàn đạp để phá hoại thiết bị quan trọng.

Ngoại trừ IPnet, FreeBSD, Nucleus NET và NetX đều đã phát hành các bản vá lỗi, yêu cầu các nhà cung cấp thiết bị sử dụng các phiên bản phần mềm dễ bị tấn công phải gửi một phần mềm cập nhật cho khách hàng của họ.

Cũng như những lỗi trước đó, khó khăn trong việc cung cấp các bản vá vì các thiết bị không được quản lý tập trung, ngoại tuyến, tình trạng máy và hệ thống kiểm soát.

Việc xác định thiết bị dễ tấn công cũng như việc cập nhật các bản vá bảo mật chuyển từ ngăn xếp xuống phần sụn của thiết bị. Thậm chí tệ hơn, vì việc đẩy một bản vá bảo mật có thể bất khả thi và các thiết bị này có thể bị tấn công nhiều lần cho tới khi nó dừng hoạt động.

Nghiên cứu này nêu ra những biện pháp nhằm giảm thiểu và giúp phát hiện lỗ hổng này một cách dễ dàng hơn.

Forescout đã phát hành một tập lệnh mã nguồn mở để phát hiện các thiết bị đang chạy các ngăn xếp bị ảnh hưởng. Ngoài ra, họ cũng khuyên người dùng nên thực thi các biện pháp kiểm soát phân đoạn mạng cho đến khi có các bản vá và giám sát tất cả lưu lượng mạng để tìm các gói độc hại cố gắng khai thác các lỗ hổng nhắm mục tiêu vào máy khách DNS, mDNS và DHCP.

Nghiên cứu dự kiến sẽ được trình bày tại hội nghị Black Hat Asia 2021 vào ngày 6 tháng 5 năm 2021.

"NAME: WRECK là một trường hợp mà việc triển khai không tốt một phần cụ thể của RFC có thể gây ra những hậu quả tai hại lây lan qua các phần khác nhau của ngăn xếp TCP / IP và sau đó là các sản phẩm khác nhau sử dụng ngăn xếp đó. Điều thú vị là chỉ cần không triển khai hỗ trợ nén (chẳng hạn như trong lwIP) là một biện pháp giảm thiểu hiệu quả ", các nhà nghiên cứu cho biết.

Những lỗ hổng này liên quan đến việc triển khai Hệ thống tên miền (DNS), gây ra Từ chối dịch vụ (DoS) hoặc Thực thi mã từ xa (RCE), cho phép kẻ tấn công lấy thiết bị mục tiêu ngoại tuyến hoặc chiếm quyền kiểm soát chúng.

Lỗ hổng này xuất phát từ việc phân tích cú pháp tên miền có thể phá vỡ "Wreck". Việc triển khai DNS trong ngăn xếp TCP / IP, thêm vào một sự gia tăng gần đây về các lỗ hổng như :SigRed, SAD DNS và DNSpooq.

Các điểm yếu bảo mật được xác định trong giao thức ngăn xếp này bao gồm:

- URGENT/11

- Ripple20

- AMNESIA:33

- NUMBER:JACK

Trên thực tế, hacker có thể khai thác những lỗ hổng này để tìm cách xâm nhập mạng của tổ chức thông qua thiết bị kết nối internet đưa ra yêu cầu DNS tới máy chủ và lấy cắp thông tin nhạy cảm, hoặc thậm chí sử dụng chúng như bàn đạp để phá hoại thiết bị quan trọng.

Ngoại trừ IPnet, FreeBSD, Nucleus NET và NetX đều đã phát hành các bản vá lỗi, yêu cầu các nhà cung cấp thiết bị sử dụng các phiên bản phần mềm dễ bị tấn công phải gửi một phần mềm cập nhật cho khách hàng của họ.

Cũng như những lỗi trước đó, khó khăn trong việc cung cấp các bản vá vì các thiết bị không được quản lý tập trung, ngoại tuyến, tình trạng máy và hệ thống kiểm soát.

Việc xác định thiết bị dễ tấn công cũng như việc cập nhật các bản vá bảo mật chuyển từ ngăn xếp xuống phần sụn của thiết bị. Thậm chí tệ hơn, vì việc đẩy một bản vá bảo mật có thể bất khả thi và các thiết bị này có thể bị tấn công nhiều lần cho tới khi nó dừng hoạt động.

Nghiên cứu này nêu ra những biện pháp nhằm giảm thiểu và giúp phát hiện lỗ hổng này một cách dễ dàng hơn.

Forescout đã phát hành một tập lệnh mã nguồn mở để phát hiện các thiết bị đang chạy các ngăn xếp bị ảnh hưởng. Ngoài ra, họ cũng khuyên người dùng nên thực thi các biện pháp kiểm soát phân đoạn mạng cho đến khi có các bản vá và giám sát tất cả lưu lượng mạng để tìm các gói độc hại cố gắng khai thác các lỗ hổng nhắm mục tiêu vào máy khách DNS, mDNS và DHCP.

Nghiên cứu dự kiến sẽ được trình bày tại hội nghị Black Hat Asia 2021 vào ngày 6 tháng 5 năm 2021.

"NAME: WRECK là một trường hợp mà việc triển khai không tốt một phần cụ thể của RFC có thể gây ra những hậu quả tai hại lây lan qua các phần khác nhau của ngăn xếp TCP / IP và sau đó là các sản phẩm khác nhau sử dụng ngăn xếp đó. Điều thú vị là chỉ cần không triển khai hỗ trợ nén (chẳng hạn như trong lwIP) là một biện pháp giảm thiểu hiệu quả ", các nhà nghiên cứu cho biết.

Theo The Hacker News

Chỉnh sửa lần cuối: