DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Lỗ hổng trong plugin OptinMonster ảnh hưởng đến 1 triệu trang web WordPress

Plugin OptinMonster bị ảnh hưởng bởi một lỗ hổng nghiêm trọng cao cho phép truy cập API trái phép và tiết lộ thông tin nhạy cảm trên khoảng một triệu trang web WordPress.

Với mã định danh CVE-2021-39341, lỗ hổng được phát hiện bởi nhà nghiên cứu Chloe Chamberland vào ngày 28 tháng 9 năm 2021, sau đó, vào ngày 7 tháng 10 năm 2021, nhà phát triển của plugin này đã phát hành phiên bản 2.6.5 để vá lỗ hổng.

OptinMonster là một trong những plugin WordPress phổ biến nhất được sử dụng để tạo các biểu mẫu tùy chọn đẹp mắt giúp chủ sở hữu trang web chuyển đổi khách truy cập thành người đăng ký/khách hàng. Với sự tiện lợi, và nhiều tính năng, plugin này được triển khai trên khoảng một triệu trang web.

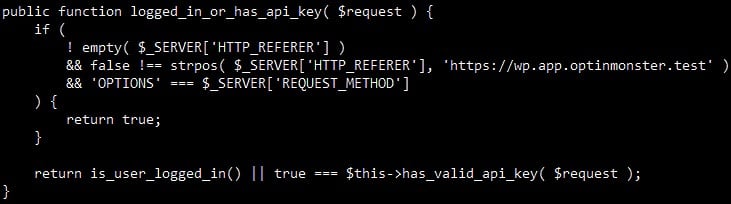

Chamberland cho biết, lỗ hổng an ninh bắt nguồn từ việc triển khai không an toàn các API endpoint trong OptinMonster, ví dụ như ‘/wp-json/omapp/v1/support’ endpoint có thể tiết lộ dữ liệu như đường dẫn đầy đủ của trang web trên máy chủ, các khóa API được sử dụng cho các yêu cầu trên trang web, v.v.

Kẻ tấn công giữ khóa API có thể thực hiện các thay đổi trên tài khoản OptinMonster hoặc thậm chí triển khai các đoạn mã JavaScript độc hại trên trang web. Trang web sẽ thực thi mã này mỗi khi một thành phần OptinMonster được kích hoạt bởi khách truy cập mà họ không hề biết.

Chỉ cần gửi một yêu cầu HTTP được chế tạo đặc biệt sẽ bỏ qua các kiểm tra bảo mật, do đó, để khai thác lỗ hổng, kẻ tấn công không phải xác thực trên trang web được nhắm mục tiêu để truy cập vào API endpoint.

Sau khi lỗ hổng được báo cáo đến nhà phát triển plugin, nhóm OptinMonster cho biết, toàn bộ API cần được xem lại, và sẽ tiếp tục phát hành các bản cập nhật để khắc phục.

Trong thời gian chờ đợi các bản vá lỗi, tất cả các khóa API có thể bị đánh cắp sẽ bị vô hiệu ngay lập tức và chủ sở hữu trang web buộc phải tạo khóa mới.

Việc sử dụng nhiều plugin để tăng cường tính năng cho trang web thì điều tốt, nhưng cũng đi kèm với các rủi ro về an ninh, do đó, Whitehat không khuyến khích các quản trị viên trang web sử dụng nhiều plugin, đồng thời, hãy luôn cập nhật phiên bản WordPress và plugin lên phiên bản mới nhất.

Với mã định danh CVE-2021-39341, lỗ hổng được phát hiện bởi nhà nghiên cứu Chloe Chamberland vào ngày 28 tháng 9 năm 2021, sau đó, vào ngày 7 tháng 10 năm 2021, nhà phát triển của plugin này đã phát hành phiên bản 2.6.5 để vá lỗ hổng.

OptinMonster là một trong những plugin WordPress phổ biến nhất được sử dụng để tạo các biểu mẫu tùy chọn đẹp mắt giúp chủ sở hữu trang web chuyển đổi khách truy cập thành người đăng ký/khách hàng. Với sự tiện lợi, và nhiều tính năng, plugin này được triển khai trên khoảng một triệu trang web.

Chamberland cho biết, lỗ hổng an ninh bắt nguồn từ việc triển khai không an toàn các API endpoint trong OptinMonster, ví dụ như ‘/wp-json/omapp/v1/support’ endpoint có thể tiết lộ dữ liệu như đường dẫn đầy đủ của trang web trên máy chủ, các khóa API được sử dụng cho các yêu cầu trên trang web, v.v.

Kẻ tấn công giữ khóa API có thể thực hiện các thay đổi trên tài khoản OptinMonster hoặc thậm chí triển khai các đoạn mã JavaScript độc hại trên trang web. Trang web sẽ thực thi mã này mỗi khi một thành phần OptinMonster được kích hoạt bởi khách truy cập mà họ không hề biết.

Chỉ cần gửi một yêu cầu HTTP được chế tạo đặc biệt sẽ bỏ qua các kiểm tra bảo mật, do đó, để khai thác lỗ hổng, kẻ tấn công không phải xác thực trên trang web được nhắm mục tiêu để truy cập vào API endpoint.

Sau khi lỗ hổng được báo cáo đến nhà phát triển plugin, nhóm OptinMonster cho biết, toàn bộ API cần được xem lại, và sẽ tiếp tục phát hành các bản cập nhật để khắc phục.

Trong thời gian chờ đợi các bản vá lỗi, tất cả các khóa API có thể bị đánh cắp sẽ bị vô hiệu ngay lập tức và chủ sở hữu trang web buộc phải tạo khóa mới.

Việc sử dụng nhiều plugin để tăng cường tính năng cho trang web thì điều tốt, nhưng cũng đi kèm với các rủi ro về an ninh, do đó, Whitehat không khuyến khích các quản trị viên trang web sử dụng nhiều plugin, đồng thời, hãy luôn cập nhật phiên bản WordPress và plugin lên phiên bản mới nhất.

Theo: bleepingcomputer