DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Lỗ hổng trong Honeywell DCS cho phép kẻ tấn công làm gián đoạn quy trình công nghiệp

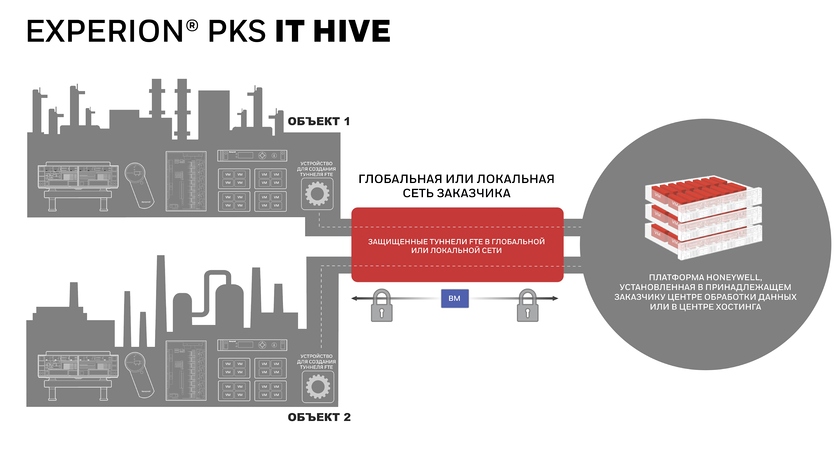

Sản phẩm hệ thống điều khiển phân tán (DCS) được cung cấp bởi Honeywell tồn tại nhiều lỗ hổng an ninh, có thể cho phép tin tặc làm gián đoạn các quy trình công nghiệp.

Nhóm nghiên cứu Team82 của Công ty an ninh mạng Claroty đã phát hiện 3 lỗ hổng trong sản phẩm Experion Process Knowledge System (PKS) của Honeywell và tiết lộ thông tin chi tiết về các lỗ hổng. Hai lỗ hổng cực kỳ nghiêm trọng, CVE-2021-38395 và CVE-2021-38397, cho phép kẻ tấn công thực thi từ xa mã tùy ý trên hệ thống hoặc gây ra tình trạng từ chối dịch vụ (DoS).

Lỗ hổng thứ ba, CVE-2021-38399, có mức độ nghiêm trọng cao, là vấn đề truyền tải đường dẫn (path traversal), có thể cho phép kẻ tấn công truy cập vào các tệp và thư mục.

Honeywell đã phát hành các bản cập nhật an ninh và đưa ra kế hoạch phát hành bản vá cho những lỗ hổng này từ tháng 2. Tuy nhiên, không phải tất cả các sản phẩm bị ảnh hưởng đều được xử lý.

DCS đóng vai trò giúp các bộ điều khiển có thể được lập trình bằng phần mềm máy trạm kỹ thuật có tên Experion PKS Configuration Studio. Logic được lập trình cho bộ điều khiển được tải xuống từ trạm kỹ thuật đến các thành phần DCS.

Claroty cho biết: "Trong sản phẩm Experion PKS, Team82 nhận thấy quy trình tải mã xuống có thể bị bắt chước và sử dụng các yêu cầu này để tải lên các tệp DLL/ELF tùy ý (tương ứng cho trình mô phỏng và bộ điều khiển). Sau đó, thiết bị sẽ tải các tệp thực thi mà không thực hiện kiểm tra hoặc kiểm duyệt, cho phép kẻ tấn công tải lên tệp thực thi và chạy mã gốc trái phép từ xa mà không cần xác thực".

Kẻ tấn công có thể khai thác các lỗ hổng để gây gián đoạn hoạt động của hệ thống điều khiển phân tán hoặc lạm dụng DCS nhằm thực hiện các cuộc tấn công khác vào tổ chức mục tiêu. Vì các cổng liên kết với dịch vụ của DCS thường không tiếp xúc với Internet, kẻ tấn công sẽ gặp khó khăn hơn trong việc khai thác. Do đó, chúng phải tìm cách truy cập vào mạng OT của tổ chúc mục tiêu trước khi khai thác lỗ hổng.

Honeywell cho biết các lỗ hổng ảnh hưởng đến bộ điều khiển C200, C200E, C300 và ACE. Bộ điều khiển ACE và C200 sẽ không được nhận các bản vá, thay vào đó công ty sẽ đưa ra các biện pháp giảm thiểu ngăn chặn việc khai thác.

Nhóm nghiên cứu Team82 của Công ty an ninh mạng Claroty đã phát hiện 3 lỗ hổng trong sản phẩm Experion Process Knowledge System (PKS) của Honeywell và tiết lộ thông tin chi tiết về các lỗ hổng. Hai lỗ hổng cực kỳ nghiêm trọng, CVE-2021-38395 và CVE-2021-38397, cho phép kẻ tấn công thực thi từ xa mã tùy ý trên hệ thống hoặc gây ra tình trạng từ chối dịch vụ (DoS).

Lỗ hổng thứ ba, CVE-2021-38399, có mức độ nghiêm trọng cao, là vấn đề truyền tải đường dẫn (path traversal), có thể cho phép kẻ tấn công truy cập vào các tệp và thư mục.

Honeywell đã phát hành các bản cập nhật an ninh và đưa ra kế hoạch phát hành bản vá cho những lỗ hổng này từ tháng 2. Tuy nhiên, không phải tất cả các sản phẩm bị ảnh hưởng đều được xử lý.

DCS đóng vai trò giúp các bộ điều khiển có thể được lập trình bằng phần mềm máy trạm kỹ thuật có tên Experion PKS Configuration Studio. Logic được lập trình cho bộ điều khiển được tải xuống từ trạm kỹ thuật đến các thành phần DCS.

Claroty cho biết: "Trong sản phẩm Experion PKS, Team82 nhận thấy quy trình tải mã xuống có thể bị bắt chước và sử dụng các yêu cầu này để tải lên các tệp DLL/ELF tùy ý (tương ứng cho trình mô phỏng và bộ điều khiển). Sau đó, thiết bị sẽ tải các tệp thực thi mà không thực hiện kiểm tra hoặc kiểm duyệt, cho phép kẻ tấn công tải lên tệp thực thi và chạy mã gốc trái phép từ xa mà không cần xác thực".

Kẻ tấn công có thể khai thác các lỗ hổng để gây gián đoạn hoạt động của hệ thống điều khiển phân tán hoặc lạm dụng DCS nhằm thực hiện các cuộc tấn công khác vào tổ chức mục tiêu. Vì các cổng liên kết với dịch vụ của DCS thường không tiếp xúc với Internet, kẻ tấn công sẽ gặp khó khăn hơn trong việc khai thác. Do đó, chúng phải tìm cách truy cập vào mạng OT của tổ chúc mục tiêu trước khi khai thác lỗ hổng.

Honeywell cho biết các lỗ hổng ảnh hưởng đến bộ điều khiển C200, C200E, C300 và ACE. Bộ điều khiển ACE và C200 sẽ không được nhận các bản vá, thay vào đó công ty sẽ đưa ra các biện pháp giảm thiểu ngăn chặn việc khai thác.

Theo: securityweek

Chỉnh sửa lần cuối bởi người điều hành: