DDos

VIP Members

-

22/10/2013

-

525

-

2.191 bài viết

Lỗ hổng thực thi mã từ xa trong ngăn xếp giao thức HTTP ảnh hưởng đến máy chủ WinRM

Lỗ hổng thực thi mã từ xa trong ngăn xếp giao thức HTTP của máy chủ Windows IIS có thể ảnh hưởng tới hệ thống Windows 10 và máy chủ Windows Server không được vá nếu dịch vụ WinRM (Windows Remote Management) đang chạy được kết nối với Internet.

Microsoft đã vá lỗi nghiêm trọng được đánh số là CVE-2021-31166 trong bản vá bảo mật tháng 5.

Tin tốt là mặc dù lỗ hổng này có mức độ nguy hiểm cao, với cách thức thực hiện tấn công đơn giản, nhưng chỉ ảnh hưởng đến Windows 10 và Windows Server phiên bản 2004 và 20H2.

Microsoft khuyến cáo người dùng nên ưu tiên cài đặt bản vá cho lỗ hổng này. Bởi lẽ, lỗ hổng cho phép kẻ tấn công từ xa không yêu cầu quyền xác thực để thực thi mã từ xa trên các máy tính dễ bị tấn công.

Gần đây, nhà nghiên cứu bảo mật Axel Souchet đã công bố mã khai thác có thể được sử dụng để đánh sập các hệ thống chưa được vá với các gói độc hại được tạo thủ công để kích hoạt màn hình xanh chết chóc.

Lỗi tồn tại trong ngăn xếp giao thức HTTP (HTTP.sys) được máy chủ web Windows IIS sử dụng làm trình xử lý giao thức để xử lý các yêu cầu HTTP.

Tuy nhiên, theo phát hiện của nhà nghiên cứu bảo mật Jim DeVries, lỗi này cũng ảnh hưởng đến các thiết bị Windows 10 và Windows Server chạy dịch vụ WinRM (Windows Remote Management). WinRM là một thành phần của bộ tính năng quản lý phần cứng Windows cũng sử dụng ngăn xếp giao thức HTTP.sys tồn tại lỗ hổng.

Điều đáng nói ở đây là việc dịch vụ WinRM được kích hoạt mặc định trên các hệ thống Windows Server phiên bản 2004 và 20H2, dẫn đến các doanh nghiệp có nguy cơ cao bị tấn công. Trong khi đó, trong phiên bản Windows 10, dịch vụ WinRM cần được kích hoạt thủ công nên nguy cơ bị tấn công ở mức thấp hơn.

Nhà nghiên cứu cho biết: "[CVE-2021-31166] thường được sử dụng trong môi trường doanh nghiệp. Nó được bật theo mặc định trên các máy chủ. Tôi không nghĩ rằng đây là một rủi ro lớn đối với người sử dụng máy tính cá nhân, nhưng nếu ai đó kết hợp nó với một loại sâu và ransomware, nó có thể khai thác bất kỳ máy tính nào trong doanh nghiệp."

Phát hiện của DeVries cũng đã được xác nhận bởi nhà phân tích lỗ hổng của CERT/CC, Will Dormann, người đã đánh sập thành công hệ thống Windows chạy dịch vụ WinRM bằng cách sử dụng bằng chứng về khái niệm của nhà nghiên cứu Souchet.

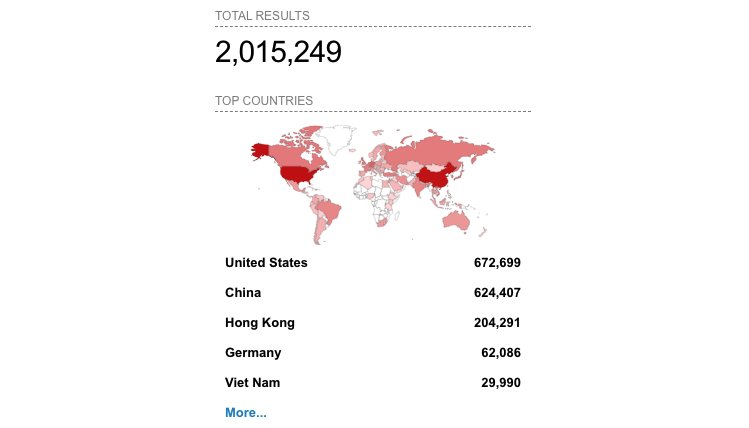

Dormann cũng phát hiện ra rằng hơn 2 triệu hệ thống Windows có thể truy cập được qua Internet có dịch vụ WinRM dễ bị tấn công.

May mắn thay, chỉ một tập hợp con của tất cả các hệ thống Windows tiếp xúc với Internet này là dễ bị tấn công vì lỗ hổng này chỉ ảnh hưởng đến Windows 10 và Windows Server, phiên bản 2004 và 20H2.

Với việc PoC của lỗ hổng đã được tiết lộ công khai, kẻ tấn công có thể phát triển các mã khai thác khác nhau để đạt được mục đích thực thi mã từ xa. Người dùng được khuyên để cập nhật bản vá bảo mật của Microsoft sớm nhất có thể.

Microsoft đã vá lỗi nghiêm trọng được đánh số là CVE-2021-31166 trong bản vá bảo mật tháng 5.

Tin tốt là mặc dù lỗ hổng này có mức độ nguy hiểm cao, với cách thức thực hiện tấn công đơn giản, nhưng chỉ ảnh hưởng đến Windows 10 và Windows Server phiên bản 2004 và 20H2.

Microsoft khuyến cáo người dùng nên ưu tiên cài đặt bản vá cho lỗ hổng này. Bởi lẽ, lỗ hổng cho phép kẻ tấn công từ xa không yêu cầu quyền xác thực để thực thi mã từ xa trên các máy tính dễ bị tấn công.

Gần đây, nhà nghiên cứu bảo mật Axel Souchet đã công bố mã khai thác có thể được sử dụng để đánh sập các hệ thống chưa được vá với các gói độc hại được tạo thủ công để kích hoạt màn hình xanh chết chóc.

Lỗi tồn tại trong ngăn xếp giao thức HTTP (HTTP.sys) được máy chủ web Windows IIS sử dụng làm trình xử lý giao thức để xử lý các yêu cầu HTTP.

Tuy nhiên, theo phát hiện của nhà nghiên cứu bảo mật Jim DeVries, lỗi này cũng ảnh hưởng đến các thiết bị Windows 10 và Windows Server chạy dịch vụ WinRM (Windows Remote Management). WinRM là một thành phần của bộ tính năng quản lý phần cứng Windows cũng sử dụng ngăn xếp giao thức HTTP.sys tồn tại lỗ hổng.

Điều đáng nói ở đây là việc dịch vụ WinRM được kích hoạt mặc định trên các hệ thống Windows Server phiên bản 2004 và 20H2, dẫn đến các doanh nghiệp có nguy cơ cao bị tấn công. Trong khi đó, trong phiên bản Windows 10, dịch vụ WinRM cần được kích hoạt thủ công nên nguy cơ bị tấn công ở mức thấp hơn.

Nhà nghiên cứu cho biết: "[CVE-2021-31166] thường được sử dụng trong môi trường doanh nghiệp. Nó được bật theo mặc định trên các máy chủ. Tôi không nghĩ rằng đây là một rủi ro lớn đối với người sử dụng máy tính cá nhân, nhưng nếu ai đó kết hợp nó với một loại sâu và ransomware, nó có thể khai thác bất kỳ máy tính nào trong doanh nghiệp."

Phát hiện của DeVries cũng đã được xác nhận bởi nhà phân tích lỗ hổng của CERT/CC, Will Dormann, người đã đánh sập thành công hệ thống Windows chạy dịch vụ WinRM bằng cách sử dụng bằng chứng về khái niệm của nhà nghiên cứu Souchet.

Dormann cũng phát hiện ra rằng hơn 2 triệu hệ thống Windows có thể truy cập được qua Internet có dịch vụ WinRM dễ bị tấn công.

May mắn thay, chỉ một tập hợp con của tất cả các hệ thống Windows tiếp xúc với Internet này là dễ bị tấn công vì lỗ hổng này chỉ ảnh hưởng đến Windows 10 và Windows Server, phiên bản 2004 và 20H2.

Với việc PoC của lỗ hổng đã được tiết lộ công khai, kẻ tấn công có thể phát triển các mã khai thác khác nhau để đạt được mục đích thực thi mã từ xa. Người dùng được khuyên để cập nhật bản vá bảo mật của Microsoft sớm nhất có thể.

Theo: bleepingcomputer