-

14/01/2021

-

19

-

90 bài viết

Lỗ hổng nghiêm trọng trong Parse Server cho phép thực thi mã từ xa

Parse Server - công cụ mã nguồn mở trong cơ sở hạ tầng Node.js - tồn tại lỗ hổng nghiêm trọng. Lỗi này được gán mã định danh là CVE-2023-36475, cho phép kẻ tấn công thực thi mã từ xa.

Parse Server là một backend mã nguồn mở được triển khai cho bất kỳ cơ sở hạ tầng nào có thể chạy Node.js. Parse Server hoạt động với khung ứng dụng web Express. Công cụ này có thể được thêm vào các ứng dụng web hiện có hoặc tự chạy và có khả năng hoạt động độc lập.

Gần đây, các chuyên gia đã phát hiện sự tồn tại của một thành phần độc hại trong trình hoạt động phân tích cú pháp MongoDB BSON. Thông qua thành phần độc hại này kẻ tấn công có khả năng thực thi mã từ xa.

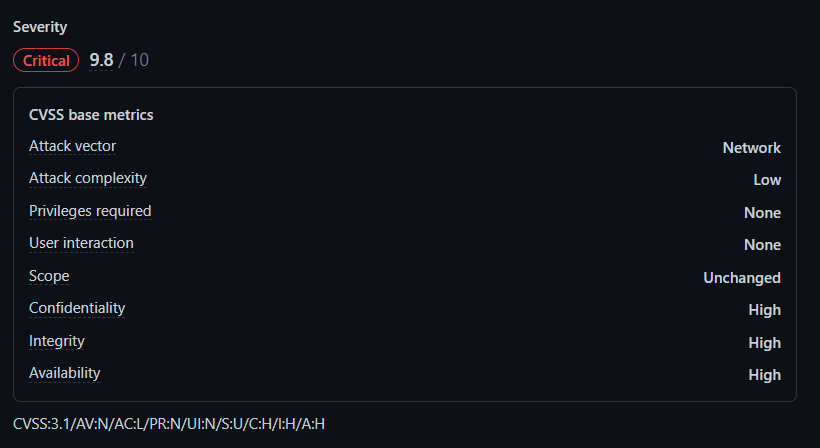

Lỗ hổng CVE-2023-36475 có số điểm CVSS đáng lo ngại là 9,8, nằm ở trung tâm của trình phân tích cú pháp MongoDB BSON mà Parse Server sử dụng. Những kẻ tấn công, tận dụng prototype trong pollution sink, có khả năng kích hoạt thực thi mã từ xa, lợi dụng lỗ hổng này để làm “bàn đạp” tấn công hệ thống.

Phiên bản bị ảnh hưởng và phiên bản vá lỗi tương ứng:

Vì lỗ hổng có độ phổ biến cũng như điểm CVSS cao, cho nên nếu hệ thống của các bạn đang sử dụng nên có kế hoạch cập nhật hoặc sử dụng biện pháp khắc phục tạm thời tương ứng phù hợp.

Parse Server là một backend mã nguồn mở được triển khai cho bất kỳ cơ sở hạ tầng nào có thể chạy Node.js. Parse Server hoạt động với khung ứng dụng web Express. Công cụ này có thể được thêm vào các ứng dụng web hiện có hoặc tự chạy và có khả năng hoạt động độc lập.

Gần đây, các chuyên gia đã phát hiện sự tồn tại của một thành phần độc hại trong trình hoạt động phân tích cú pháp MongoDB BSON. Thông qua thành phần độc hại này kẻ tấn công có khả năng thực thi mã từ xa.

Lỗ hổng CVE-2023-36475 có số điểm CVSS đáng lo ngại là 9,8, nằm ở trung tâm của trình phân tích cú pháp MongoDB BSON mà Parse Server sử dụng. Những kẻ tấn công, tận dụng prototype trong pollution sink, có khả năng kích hoạt thực thi mã từ xa, lợi dụng lỗ hổng này để làm “bàn đạp” tấn công hệ thống.

Phiên bản bị ảnh hưởng và phiên bản vá lỗi tương ứng:

- Các phiên bản trước 5.5.2: cài đặt phiên bản vá lỗi 5.5.2.

- Phiên bản từ 6.0.0 đến 6.2.1: Cài đặt phiên bản vá lỗi 6.2.1.

Vì lỗ hổng có độ phổ biến cũng như điểm CVSS cao, cho nên nếu hệ thống của các bạn đang sử dụng nên có kế hoạch cập nhật hoặc sử dụng biện pháp khắc phục tạm thời tương ứng phù hợp.

Chỉnh sửa lần cuối: