-

30/08/2016

-

319

-

461 bài viết

Lỗ hổng nghiêm trọng của ConnectedIO gây ảnh hưởng đến hàng ngàn công ty

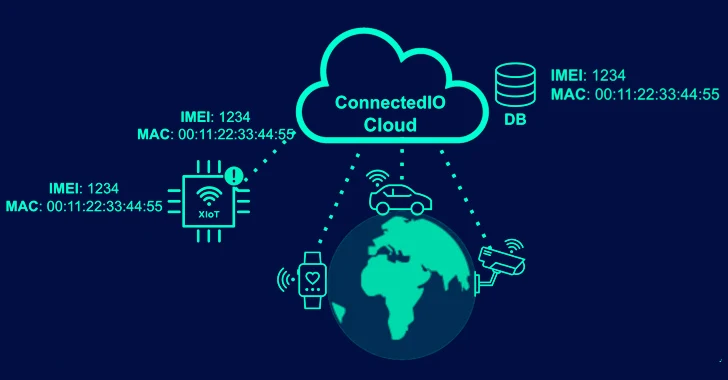

Các nhà nghiên cứu đã công bố một loạt các lỗ hổng nghiêm trọng trên các thiết bị router dòng ER2000 của ConnectedIO và nền tảng quản lý đám mây có thể bị kẻ tấn công khai thác để thực thi mã độc hại và truy cập vào dữ liệu nhạy cảm.

Các lỗ hổng trong thiết bị router 3G/4G có thể làm rò rỉ hàng ngàn mạng nội bộ, cho phép kẻ xấu có thể chiếm quyền kiểm soát, ngăn chặn, và thậm chí xâm nhập vào các thiết bị mở rộng của Internet of Things (XIoT).

Các lỗ hổng này đã được công bố với các định danh CVE sau đây:

Các lỗ hổng cũng đã được phát hiện trong giao thức truyền thông (MQTT) được sử dụng giữa các thiết bị và đám mây, bao gồm việc sử dụng thông tin đăng nhập cố định, có thể được sử dụng để đăng ký một thiết bị giả mạo và truy cập vào các thông điệp MQTT chứa thông tin nhận dạng thiết bị, cài đặt Wi-Fi, SSID và mật khẩu từ các router.

Hậu quả là kẻ tấn công không chỉ mạo danh bất kỳ thiết bị nào mà chúng lựa chọn bằng cách sử dụng số IMEI đã bị rò rỉ mà còn buộc chúng thực thi các lệnh tùy ý được xuất bản thông qua các tin nhắn MQTT được tạo.

Các chuyên gia cho biết thêm: "Trong tình huống xấu nhất, những lỗ hổng này có thể cho phép một kẻ tấn công nắm quyền kiểm soát hoàn toàn thiết bị và thay đổi cấu hình bên trong, có thể dẫn đến việc hoạt động không chính xác từ các máy được giám sát hoặc tấn công từ chối dịch vụ."

Các lỗ hổng này đã được công bố với các định danh CVE sau đây:

- CVE-2023-33375 (điểm CVSS: 8.6) - Lỗ hổng tràn bộ đệm, cho phép các kẻ tấn công nắm quyền kiểm soát các thiết bị.

- CVE-2023-33376 (điểm CVSS: 8.6) - Một lỗ hổng chèn đối số trong thông điệp lệnh bảng ip của giao thức truyền thông, cho phép các kẻ tấn công thực thi các lệnh hệ điều hành tùy ý trên các thiết bị.

- CVE-2023-33377 (điểm CVSS: 8.6) - Một lỗ hổng chèn lệnh hệ điều hành trong lệnh tường lửa của giao thức truyền thông, cho phép các kẻ tấn công thực thi các lệnh hệ điều hành tùy ý trên các thiết bị.

- CVE-2023-33378 (điểm CVSS: 8.6) - Một lỗ hổng chèn đối số trong thông điệp lệnh AT của giao thức truyền thông, cho phép các kẻ tấn công thực thi các lệnh hệ điều hành tùy ý trên các thiết bị.

Các lỗ hổng cũng đã được phát hiện trong giao thức truyền thông (MQTT) được sử dụng giữa các thiết bị và đám mây, bao gồm việc sử dụng thông tin đăng nhập cố định, có thể được sử dụng để đăng ký một thiết bị giả mạo và truy cập vào các thông điệp MQTT chứa thông tin nhận dạng thiết bị, cài đặt Wi-Fi, SSID và mật khẩu từ các router.

Hậu quả là kẻ tấn công không chỉ mạo danh bất kỳ thiết bị nào mà chúng lựa chọn bằng cách sử dụng số IMEI đã bị rò rỉ mà còn buộc chúng thực thi các lệnh tùy ý được xuất bản thông qua các tin nhắn MQTT được tạo.

Các chuyên gia cho biết thêm: "Trong tình huống xấu nhất, những lỗ hổng này có thể cho phép một kẻ tấn công nắm quyền kiểm soát hoàn toàn thiết bị và thay đổi cấu hình bên trong, có thể dẫn đến việc hoạt động không chính xác từ các máy được giám sát hoặc tấn công từ chối dịch vụ."

Chuyên gia WhiteHat khuyến cáo:

- Thực hiện giám sát thay đổi chỉnh sửa cấu hình trong thiết bị

- Giới hạn và phân quyền với những vùng ip nhất định được phép truy cập như (administrator/IT).