-

09/04/2020

-

93

-

611 bài viết

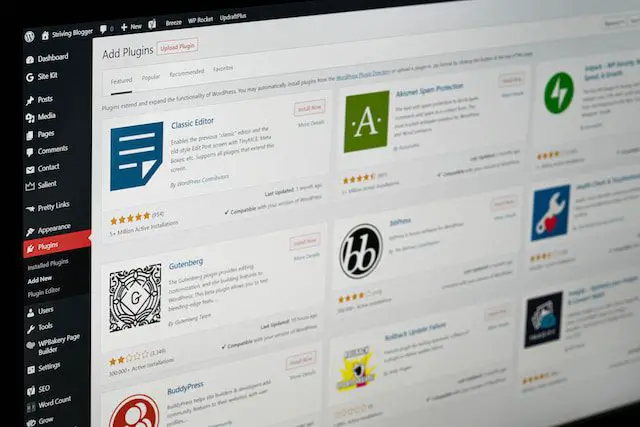

Lỗ hổng Forminator nghiêm trọng ảnh hưởng đến hơn 400 nghìn trang WordPress

Một lỗ hổng nghiêm trọng đã được tìm thấy trong plugin Forminator của WordPress, có thể cho phép kẻ tấn công không được xác thực tải các tệp tùy ý lên máy chủ của trang web bị ảnh hưởng.

Forminator la một plugin WordPress phổ biến với hơn 400.000 lượt cài đặt, cho phép người dùng tạo các biểu mẫu như biểu mẫu liên hệ, thanh toán, tính toán, phản hồi, thăm dò theo thời gian thực… Lỗ hổng được gán mã định danh là CVE-2023-4596 với điểm CVSS là 9,8/10.

Vấn đề gốc rễ của lỗ hổng nằm ở trình tự của quá trình tải tệp lên trong Forminator. Thông thường, khi tải một tệp tin lên hệ thống thì phải có bước kiểm tra xem tệp đó có an toàn hay không. Tuy nhiên, trong trường hợp của Forminator, bước xác thực này lại xảy ra sau khi tệp đã được lưu trữ trên máy chủ.

Kẻ tấn công không được xác thực có thể lợi dụng lỗ hổng để tải các tệp tùy ý lên máy chủ của trang web. Với các điều kiện và loại tệp phù hợp, tin tặc có thể tiến hành thực thi mã từ xa, chạy các lệnh hoặc tập lệnh trên máy chủ tồn tại lỗ hổng.

Khai thác thành công lỗ hổng, tin tặc có thể thực hiện các hành động sau:

Forminator la một plugin WordPress phổ biến với hơn 400.000 lượt cài đặt, cho phép người dùng tạo các biểu mẫu như biểu mẫu liên hệ, thanh toán, tính toán, phản hồi, thăm dò theo thời gian thực… Lỗ hổng được gán mã định danh là CVE-2023-4596 với điểm CVSS là 9,8/10.

Vấn đề gốc rễ của lỗ hổng nằm ở trình tự của quá trình tải tệp lên trong Forminator. Thông thường, khi tải một tệp tin lên hệ thống thì phải có bước kiểm tra xem tệp đó có an toàn hay không. Tuy nhiên, trong trường hợp của Forminator, bước xác thực này lại xảy ra sau khi tệp đã được lưu trữ trên máy chủ.

Kẻ tấn công không được xác thực có thể lợi dụng lỗ hổng để tải các tệp tùy ý lên máy chủ của trang web. Với các điều kiện và loại tệp phù hợp, tin tặc có thể tiến hành thực thi mã từ xa, chạy các lệnh hoặc tập lệnh trên máy chủ tồn tại lỗ hổng.

Khai thác thành công lỗ hổng, tin tặc có thể thực hiện các hành động sau:

- Thực thi mã tùy ý

- Ăn cắp dữ liệu nhạy cảm

- Làm gián đoạn hoạt động của trang web

- Luôn cập nhật bản cài đặt WordPress mới nhất

- Sử dụng plugin bảo mật để rà quét lỗ hổng website

- Cẩn thận khi tải các tệp tin lên website

- Chỉ tải xuống các tệp tin từ nguồn đáng tin cậy

Nguồn: Security Online